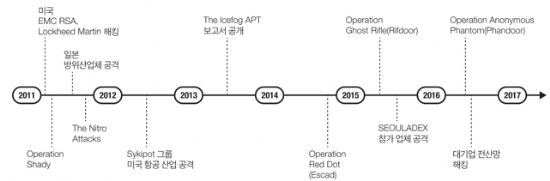

한국 방위산업체를 대상으로 사이버공격을 수행한 일부 그룹에 한국인이 가담했을 가능성이 제기됐다. 안랩 시큐리티대응센터(ASEC)가 지난 3일 공개한 '국내 방위산업체 공격 동향 보고서'에 담긴 내용이다. 보고서는 지난 2011년 이후 세계적으로 방위산업체에 대한 공격이 고도화 추세고, 앞으로 더 확대될 것이라 전망하고 있다.

ASEC 분석팀 차민석 수석연구원, 박종윤 연구원, 이보원 연구원의 이름으로 작성된 보고서는 7년전부터 한국 방위산업체를 노리고 활동해 온 4개 공격그룹의 동향과 그룹별 공격사례에서 드러난 특징을 요약 제시했다. 스피어피싱, 워터링홀, 중앙관리시스템 해킹 등 공격자가 즐겨 쓰는 수법도 소개했다.

안랩은 보고서를 통해 "일부 공격 그룹은 국내 방위산업체 뿐 아니라 정치, 외교 분야에 대한 공격도 함께 진행하고 있는 것으로 보아 (민간조직의) 산업 스파이가 아닌 경쟁국, 적대국의 첩보(행위일) 가능성이 높다"면서 "국내 방위산업체에 대한 공격은 단순 산업 기밀 유출을 넘어 국가 안보에 대한 위협이 야기되는 만큼 더욱 강력한 보안 대책과 관리를 통한 예방이 필수적"이라고 경고했다.

이처럼 보고서는 일부 그룹이 공격에 사용한 프로그램 인터페이스와 제작자 추정 정보를 근거로, 해당 공격자가 한국인일 가능성이 있다고 지적했다. 동시에 일부 그룹이 국내 방위산업체 뿐아니라 타 분야 공격을 함께 수행했다는 사실을 근거로, 그 활동이 경쟁국이나 적대국의 첩보 행위일 것이라 추정했다.

두 가능성의 교집합은 '한국인 또는 한국어를 아는 가담자 속한 적대국 조직'으로, 북한을 연상시킨다. 그럼 북한 배후 조직이 한국 방위산업체를 공격했다고 표현할 수 있을까. 보고서는 이런 추정 가능성을 열어놓고는 있지만, 이를 뒷받침할만한 다른 근거를 제공하진 않는다.

단지 "공격자들이 특정 국가의 지원을 받고 있는지는 확인되지 않았다"고 적혀 있다.

■2010년부터 4개 이상 공격그룹 활동

보고서에 따르면 2010년부터 현재까지 국내외 방위산업체 공격이 지속되고 있다. 국내에서 4개 이상의 공격 그룹이 활동한 것으로 확인됐다. 공격에 사용된 악성코드와 프로그램이 한글을 사용한 것으로 볼 때 그룹에 한국어 사용자가 있을 것으로 추정됐다.

2013년 9월 아이스포그(Icefog)라는 공격그룹은 한국, 일본 방위산업체, 정치 및 외교부문 조직을 공격 대상으로 삼았다. Icefog, Icefog-NG 악성코드를 사용했다. 한국을 노린 공격은 악성HWP 파일로 사용자를 속이는 방식이었다. 이들의 활동 기간은 적어도 2011년~2013년 10월에 걸쳐 있다.

2015년 11월 레드닷(Red Dot)과 고스트라이플(Ghost Rifle)이 방산업체 컨퍼런스인 '서울 ADEX' 참가업체를 노렸다. 이스캐드(Escad), 라이프도어(Rifdoor) 악성코드를 사용했다. 변조된 문서파일로 취약점 공격을 하거나 오피스 프로그램의 매크로 기능을 이용했다.

레드닷은 2014년 6월~2016년말까지 활동했으나, 그 초기버전 악성코드는 2013년에도 발견됐다. 이들은 2014년 미국 영화사 공격에도 연루된 것으로 보이며 2016년 방산업체 외에 다른 국내기업 대상 공격도 진행했다.

2016년 1월 어나니머스팬텀(Anonymous Phantom)이 국내 방위산업체를 공격대상으로 삼았다. Phandoor 등 악성코드를 사용했다. 정확한 감염 경로는 파악되지 않았다. 이들은 2016년 가을 이후 뜸하게 활동하다 올해 봄 에너지관련 연구소 공격 등 다른 분야로 공격 범위를 넓히고 있다.

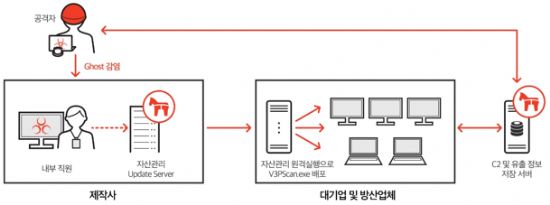

고스트라이플은 앞서 2015년 11월 ADEX 참관 업체와 2016년초 보안업체 대상 공격 및 대기업 해킹사건에 연관됐던 그룹이다. 2016년 6월 다시 방위산업체와 연관된 대기업을 공격했다. Ghostrat, Rifdoor 등 악성코드를 사용했다. 자산관리 프로그램의 취약점을 이용했다.

■ 대표적 공격방식 3가지…"액티브X 취약점 공격방식은 미확인"

ASEC에서 파악한 방위산업체 대상 공격 방식은 다른 표적 공격과 마찬가지로 스피어피싱 이메일을 통한 악성코드 유포, 워터링홀 공격, 중앙관리시스템을 이용한 공격, 3가지로 나뉘었다. 이외에 알려진 보안프로그램, 액티브X 프로그램 취약점을 이용한 공격방식을 ASEC이 확인하진 못했다.

스피어피싱 이메일은 수신자 정보를 파악해 첨부 파일을 열어보거나 본문 링크 클릭을 유도하는 수법이다. 문서를 여는 해당 프로그램 취약점을 통해 악성코드를 감염시키거나, 취약점을 이용하는 대신 EXE나 LNK 형식의 악성코드 실행파일을 문서파일로 위장시켜 보내기도 한다.

워터링홀 기법은 공격자가 특정 웹사이트를 해킹해 취약점 공격코드를 숨기고 사용자가 취약한 웹브라우저로 접속했을 때 악성코드에 감염되게 만드는 방식이다. 공격자는 공격대상이 자주 들를만한 사이트를 해킹한다. 공격 흔적을 찾기 어렵게 하려고 특정 IP주소로 접속하는 한정된 대상만 감염되게 만들기도 한다.

중앙관리시스템을 이용한 공격은 시스템을 해킹에 거기 연결된 컴퓨터에 악성코드를 배포하는 방식이다. 일반 회사에서 쓰는 컴퓨터는 관리를 위해 관리시스템에 연결돼 있다. 지난해 국내 보안업체와 대기업 해킹은 이런 시스템을 해킹해 악성코드를 배포하는 방식이었다. 공격자는 이를 위해 대상 업체가 쓰는 프로그램을 미리 분석하고 그 취약점을 공격에 이용했다.

■ 공격그룹에 한국인 포함 또는 공격자가 한국인일 가능성

ASEC은 국내 방위산업체 대상 공격에서 확인한 4개 공격그룹 가운데 아이스포그가 중국 그룹일 것이라 추정했다. 레드닷, 고스트라이플, 어나니머스팬텀은 사용 코드와 암호화 방식의 유사성으로 볼 때, 연관성이 명백하진 않지만 이들이 동일 그룹이거나, 협력 그룹일 가능성을 보인다고 지적했다.

공격자가 한국인일 가능성을 시사하는 대목도 발견됐다.

고스트라이플 그룹에서 사용한 악성코드 제어프로그램은 대기포트, 최대접속, 온라인서명, 프록시, 사용자, 현재설정저장 등 한국어 표현을 사용한 것으로 확인됐다. 여기엔 '체계설정', '문자렬', '통보문현시'같은 어색한 표현도 있었다.

관련기사

- "지난해 국내 출몰했던 랜섬웨어, 해외서 또 유포"2017.07.04

- 바이소프트-안랩, 보안위협 대응 세미나 개최2017.07.04

- 안랩, 성능 높인 네트워크보안장비 신모델 공개2017.07.04

- 안랩, 아태지역 시장공략 가속2017.07.04

또 어나니머스팬텀 그룹 악성코드 중 프로그램 디버그정보를 담는 PDB파일 내용상 시스템 사용자 경로는 영문자 이니셜 'KGH'을 포함하고 있었다. 또 배포판 정보가 한국어 표현 '1차릴리즈(1 cha release)'로 입력돼 있었다. 코드 제작자를 한국인으로 추정할 수 있는 근거다.

ASEC은 중국 그룹으로 추정된 아이스포그를 제외한 나머지 그룹이 사용한 이스캐드, 라이프도어, 팬도어, 3개 악성코드의 기본정보, 동작방식을 정리했다. 이런 악성코드 피해를 예방할 기본 보안 수칙으로 백신프로그램 엔진 최신버전 유지, 주기적 시스템 검사, 주요 프로그램 최신버전 유지, 출처 불명 메일의 첨부파일 실행 자제 및 다운로드와 실행 주의를 권고했다.