지난 2월부터 3개월간 금융보안관제센터에서 탐지한 코로나 관련 이메일 680만여건을 분석한 결과, 약 1%에 해당하는 약 7만3천건의 악성 의심메일이 발견됐다.

금융보안원은 코로나19 관련 사이버위협 동향에 대해, 주요 지능형지속위협(APT) 공격 그룹들의 악성코드와 메일을 추적·분석한 '코로나19 금융 부문 사이버위협 동향' 보고서를 29일 발간하면서 이같이 밝혔다.

보고서에 따르면 코로나19 이용 공격은 악성코드 유포, 피싱사이트 접속, 금융사기 실행, 악성 앱 설치 등의 형태로 발생하고 있다. 현재까지 코로나19를 악용한 사이버 공격으로 인한 금융회사의 심각한 위협 사례는 확인되지 않으나, 지속적으로 유의할 필요가 있다고 봤다.

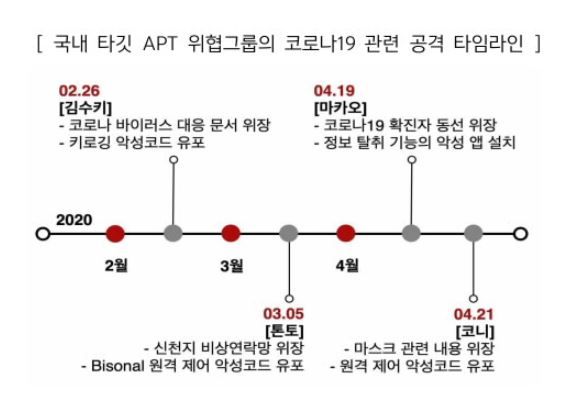

국내를 대상으로 공격을 수행한 그룹에 대해서는 '김수키', '톤토', '코니', '마카오'를 언급했다. 김수키는 한국수력원자력 해킹 공격의 배후로 알려진 그룹이다. 톤토는 중국 정부의 지원을 받는 것으로 추정되는 그룹으로 알려졌다. 마카오는 주로 택배 회사를 사칭해 악성 앱을 유포하고 있다. 코니는 북한 관련 주제로 스피어피싱 공격을 수행하는 게 특징이다.

김수키, 톤토, 코니 그룹은 악성코드가 첨부된 피싱 메일을, 마카오 그룹은 스미싱을 통해 악성 앱을 유포해 정보 탈취 등을 시도한 것으로 파악했다.

특히, 북한 관련 주제로 공격을 수행하는 코니 그룹의 경우 코로나19 관련 마스크 사용을 권고하는 문서로 위장해 악성코드를 유포한 것으로 분석했다.

악성 의심메일의 90%는 마스크 판매 관련 피싱 사이트로 접속을 유도하는 것으로 확인됐다. 이외 세계보건기구(WHO)를 사칭한 가상통화 기부 요청 등 금융사기, 첨부파일을 이용하는 악성코드 유포 공격 등이 나타났다.

악성 의심메일 발송 IP 분석 결과 총 3천827개 IP, 107개 국가에서 메일을 발송한 것으로 분석됐다. 발송량이 많은 국가로는 터키(62%), 미국(10%) 순이었다.

관련기사

- '북한 코로나19 상황' 위장 악성 문서 주의보2020.05.29

- 데이터거래소 출범 10일...46개사 참여·211건 등록2020.05.29

- 해커 조직 '코니', 올해 APT 공격 활동 개시2020.05.29

- "북미정상회담 앞두고 한국 대상 사이버공격 포착"2020.05.29

코로나19 악용 공격은 대부분 메일 등을 이용한 피싱 공격으로 사용자의 행위에 따라 ▲악성코드 유포 ▲피싱 사이트 유도 ▲금융사기 ▲악성 앱 유포를 통한 모바일 공격으로 유형이 구분됐다.

김영기 금융보안원 원장은 “최근 주요 APT 공격 그룹들이 전 세계적으로 유행하는 코로나19를 사이버 공격에 이용하는 등 신종 사회공학적 기법이 수반되는 만큼 금번 보고서에서 분석한 동향을 금융회사와 공유해 사이버 위협에 선제 대응할 수 있도록 지원할 것”이라며 “향후 코로나19 외 새로운 사이버 위협에 대해서도 금융권 피해를 예방할 수 있도록 사이버 위협 탐지 및 분석, 정보 공유 체계를 더욱 강화해 나갈 것”이라고 밝혔다.