콘텐츠전송네트워크(CDN)의 웹 트래픽을 증폭시켜 서비스거부(DoS) 공격이 가능하다는 연구 결과가 나왔다.

미국 지디넷은 이같은 내용을 담은 중국 칭화대학 연구 결과를 25일(현지시간) 소개했다.

보도에 따르면 이 공격은 HTTP 범위 요청의 오류를 유발함으로써 구현된다. HTTP 범위 요청은 HTTP의 일부만 서버에서 클라이언트로 보내도록 허락하는 것이다. 대형 미디어 파일 등을 내려받을 때 이를 일시 정지하거나, 다시 시작하는 기능을 사용하는 과정에서 쓰인다.

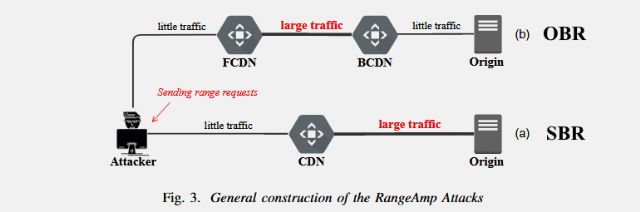

연구팀은 발견한 공격 방식을 '레인지앰프(RangeAmp)'로 명명하고, 두 가지 실행 방법을 소개했다.

첫 번째 방식은 '레인지앰프 스몰 바이트 레인지(SBR)'이다. 공격자가 CDN 제공자에게 잘못된 HTTP 범위 요청을 보내 대상 서버로 향하는 트래픽을 증폭시키는 방식이다. 레인지앰프 SBR 공격 시 원래 제공된 트래픽을 724~4만3천30배까지 늘릴 수 있었다.

다른 방식으론 '레인지 오버레이 바이트 레인지(OBR)'을 소개했다.공격자가 CDN 제공자에게 잘못된 HTTP 범위 요청을 보내면 트래픽이 다른 CDN 서버로 유입되는 과정에서 트래픽이 증폭돼 CDN 서버가 다운되는 것. 결과적으로 해당 CDN을 쓰는 사이트 이용이 어려워진다. 특정 사이트 한 곳이 아닌, 다수의 사이트에 피해를 입힐 수 있는 만큼 SBR보다 위험성이 높은 공격 방식으로 평가됐다. 레인지앰프 OBR 공격 시 트래픽을 7천500배까지 증폭시킬 수 있었다.

연구팀이 13개 CDN 사업자를 대상으로 이 공격을 테스트한 결과, 테스트한 사업자 모두 레인지앰프 SBR 공격에 취약했다. 이 중 6개 사업자의 경우 특정 조건 하에서 레인지앰프 OBR 공격에도 취약했다.

관련기사

- 라임라이트 "지연없는 게임서비스 위한 특화 CDN"2020.05.26

- "러시아 통신사, 글로벌 CDN 트래픽 납치"2020.05.26

- CDN에서 실행하는 '서버리스 컴퓨팅' 나왔다2020.05.26

- 라임라이트, 이형근 한국지사장 선임2020.05.26

테스트 대상인 사업자는 아카마이, 알리바바 클라우드, 애저, 클라우드플레어, 클라우드프론트, CDN선, CDN77, 패스틀리, G-코어랩스, 화웨이 클라우드, 키CDN, 텐센트 클라우드, 스택패스 등이었다.

연구팀은 이같은 결과를 사업자들에게 공유했다. 이 중 12개 사업자는 HTTP 범위 요청 관련 업데이트를 배포하거나 계획하고 있다고 답했다. 스택패스는 연구팀에게 응답하지 않았다.