재작년 3월 국내 주요 은행과 방송사 전산망을 마비시켰던 3.20 사이버테러에 악용된 것으로 알려진 악성코드의 변종이 유럽 내 운송 및 물류업계를 대상으로 한 공격에 다시 출몰한 것으로 나타났다.

21일 팔로알토 네트웍스는 자사 보안연구팀인 유닛42를 통해 APT대응솔루션인 와일드파이어로 분석한 결과를 이 같이 밝혔다.

새롭게 발견된 변종 악성코드는 'TDrop'이라 불리는 것으로 글로벌 보안회사들이 3.20 사이버테러 당시 분석했던 일명 '다크서울'이라 불렀던 공격에 사용된 것과 기능, 구조, 사용하는 해킹툴 등에서 상당한 유사점이 확인됐다는 설명이다.

변종 악성코드인 TDrop은 최근 동남아를 대상으로 공격을 시도했던 '로터스 블로썸'과 유사하게 유럽지역을 공격대상으로 삼았다.

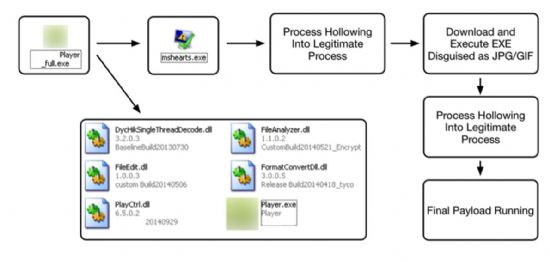

이 악성코드는 정상적인 보안용 카메라(CCTV, IP카메라 등)의 비디오 플레이어 설치를 위한 실행파일에 숨어서 해당 파일이 설치된 시스템에서 추가적인 악성코드를 다운로드받을 수 있게 한다. 비디오 플레이어 설치파일은 이메일을 통해 유포되고 있는 것으로 나타났다.

최원식 팔로알토 네트웍스 코리아 지사장은 "휴면 상태로 알려진 위협의 재등장은 이제 더 이상 새로운 일이 아니다"라며 "3.20 사이버테러 공격그룹이 새로운 공격을 실행한 것인지 구체적으로 확인되지는 않았으나 악성코드에 대한 상세한 내용이 알려지지 않았던 만큼 해당 공격그룹이 코드를 공유했을 수도 있다"고 말했다.

팔로알토 네트웍스 고객들은 자사 위협 인텔리전스 보안 서비스 제품인 '오토포커스'를 활용해 공격에 대한 해시값을 포함한 구체적인 정보를 확인할 수 있었으며, 선제 방어를 위해 팔로알토 네트웍스 차세대 보안 플랫폼을 통해 사전에 이런 침투를 막을 수 있었다는 설명이다.

유닛42는 "어떠한 이유로 현재 시점에 다크서울 공격의 유사 악성코드가 재등장했는지에 대한 데이터는 충분치 않으나, 상황을 지속적으로 주시하고 사전 방어가 가능하도록 할 것"이라고 밝혔다.

관련기사

- SaaS 활용 늘자 보안위협도 22% 증가2015.11.21

- 팔로알토, 동남아 정부-군 노린 '로터스블로썸' 발견2015.11.21

- 안드로이드 4.3 이하 버전 해킹에 취약2015.11.21

- 3.20 악성코드 변종, 액티브X 통해 유포2015.11.21

이 회사는 변종 악성코드 샘플을 식별할 수 있도록 오토포커스 TDrop2 태그를 생성하고 사이버 위협 선제 방어 제품군에 C&C 도메인 및 해시값을 추가했다.

보다 상세한 내역은 유닛42 블로그를 통해 확인할 수 있다.(관련링크)