최근 2년 사이 출시된 다수 인텔 CPU가 심각한 보안 취약점을 품었다는 사실이 최근 확인됐다.

공격자가 해당 CPU를 탑재한 컴퓨터에 접근해 문제의 취약점을 악용하면 원하는 코드를 실행해 시스템 제어권을 빼앗고 정보를 빼돌리거나 망가뜨리거나 조작할 우려가 있다.

인텔은 지난 20일 공식 보안권고 웹사이트를 통해 외부 전문가 제보를 통해 발견된 보안취약점을 확인했다는 사실을 밝히고 취약점을 내포한 CPU 펌웨어의 기능, 그에 따른 위험도, 취약점의 영향을 받을 수 있는 CPU 모델 목록 등을 공개했다. [☞원문보기]

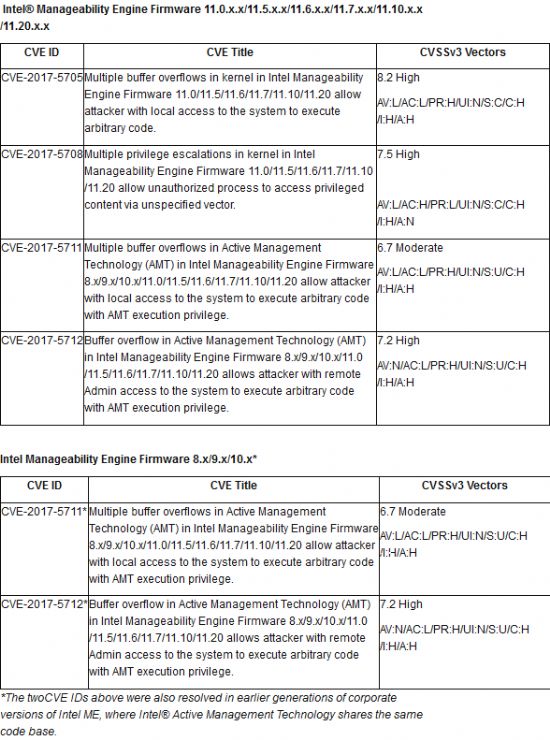

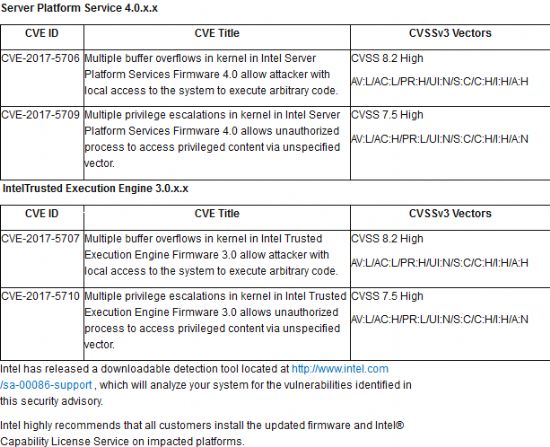

웹사이트 공개 정보에 따르면 인텔 CPU의 매니지먼트엔진(ME), 서버플랫폼서비스(SPS), 신뢰실행엔진(TXE) 펌웨어에서 다수 취약점이 발견됐다. 취약점은 CPU 펌웨어 중 ME 11.0, 11.5, 11.6, 11.7, 11.10, 11.20 버전과 SPS 4.0 버전과 TXE 3.0 버전에 영향을 준다.

인텔은 조사 결과 파악된 공통 보안취약점 공개 항목(CVE)으로 ME 펌웨어에서 4건(CVE-2017-5705, 5708, 5711, 5712), SPS 펌웨어에서 2건(CVE-2017-5706, 5709), TXE 펌웨어에서 2건(CVE-2017-5707, 5710), 8건을 제시했다. 회사는 현재 8건의 보안취약점 내재여부를 탐지할 수 있는 윈도, 리눅스 운영체제(OS)용 도구를 배포 중이다. [☞참조링크]

취약점은 최근 2~3년 사이에 등장했거나 출시된 인텔의 데스크톱, 노트북, 서버, 워크스테이션, 저전력 시스템용 고성능 및 보급형 CPU 제품에 광범위하게 존재하는 것으로 파악됐다.

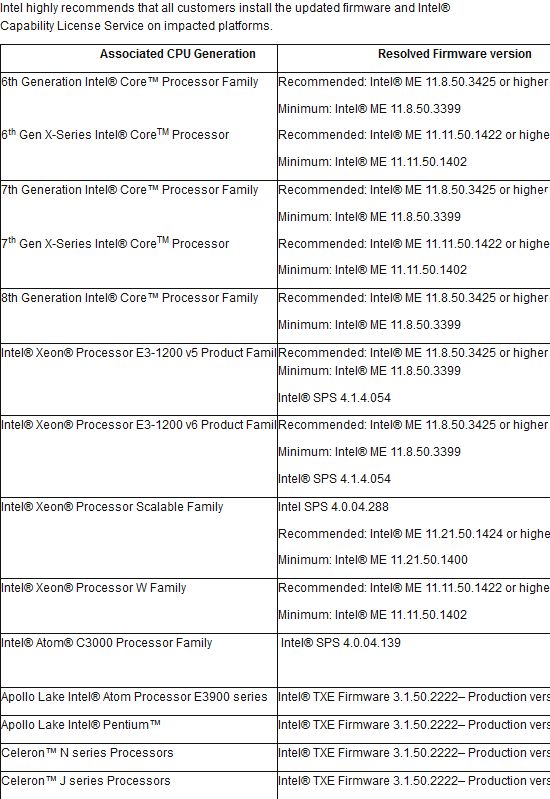

데스크톱용 코어 프로세서 6세대, 7세대, 8세대 제품군이 영향권에 있다. 서버용 제온 프로세서 E3-1200 v5 및 v6 제품군, 제온 프로세서 스케일러블 제품군, 워크스테이션용 제온W 제품군도 마찬가지다. 저전력 아톰 C3000 프로세서 제품군, 아폴로레이크 아톰 프로세서 E3900 시리즈, 아폴로레이크 펜티엄, 셀러론N 및 셀러론J 프로세서도 해당한다.

인텔 측은 "공격자는 (취약점을 통해) ME, SPS, TXE를 통해 보호되는 플랫폼, ME 기능, 서드파티 기밀에 무단 접근할 수 있게 된다"면서, 이 경우 "ME, SPS, TXE 기능을 위장해 로컬 보안 기능 증명 유효성에 영향을 주고, 사용자와 운영체제 가시성 밖에서 임의의 코드를 불러내고 실행하며, 시스템 충돌과 불안정을 초래하는" 공격 시나리오가 진행될 수 있다고 설명했다.

■"수백만 인텔CPU 컴퓨터 잠재적 위협 노출"

이 보안취약점으로 잠재적 위협에 노출된 사용자가 얼마나 될까. 와이어드와 미국 지디넷 등 주요 외신은 이를 보도하면서 위에 언급된 8건의 CVE 버그가 적어도 '수백만대' 규모의 컴퓨터와 서버에 영향을 줄 것이라 지적했다. [☞와이어드 원문] [☞미국 지디넷 원문] 다만 구체적인 수치는 제시되지 않았다.

인텔은 세계 데스크톱 및 서버 CPU 시장을 거의 독식하는 회사다. 취약점을 품은 코어 프로세서 6~8세대와 제온 스케일러블 제품군은 최근 2~3년 사이 출시된 모델로 다수의 신형 컴퓨터와 서버에 탑재됐을 것으로 짐작된다.

취약점은 CPU 펌웨어에서 동작하는 기능이라, 윈도나 리눅스같은 OS 수준에선 사용자와 관리자가 취약점을 악용한 공격이 실제 진행되는 것을 탐지하기 어렵다. 따라서 이 취약점을 악용한 공격은 광범위한 기업과 사용자의 인텔 컴퓨터에 문제를 일으키고 피해를 입힐 우려가 크다.

초기 CPU 펌웨어 취약점 3건(CVE-2017-5705, 5706, 5707)을 발견해 인텔에 알린 주인공은 미국과 영국에 본부를 둔 다국적 보안전문업체 포지티브테크놀로지스의 막심 고리키(Maxim Goryachy)와 마크 에르몰로프(Mark Ermolov), 두 러시아 펌웨어 연구원이다.

고리키 연구원은 포지티브테크놀로지스가 23일(현지시간) 공식사이트에 게재한 공지문을 통해 "(취약점이 발견된 펌웨어) 인텔 ME는 세계 수많은 기기의 핵심요소이기에 그 보안을 테스트하는 것은 매우 중요하다"며 "이 서브시스템은 OS 밑에 자리잡아 광범위한 데이터에 접근해, 공격자가 여기에 접근할 권한을 획득하면 안티바이러스같은 전통적인 보호 툴의 탐지를 회피할 수 있다"고 설명했다. [☞원문보기]

이들은 다음달(12월) 개최되는 보안컨퍼런스 블랙햇유럽에서 이 취약점과 관련된 세부내용을 추가로 공개할 계획이다.

■인텔 펌웨어 배포 중…OEM 제조사별 대응 필요할 듯

미국 국토안보부산하 침해사고대응팀(US-CERT)도 지난 21일 공지를 통해 인텔 프로세서 제품군의 펌웨어에서 보안결함 발견 소식을 전하며 "공격자는 이 취약점을 악용해 대상 시스템의 제어권을 탈취할 수 있다"고 경고했다. 더불어 문제를 품은 CPU를 탑재한 시스템 사용자와 관리자에게 해당 내용을 컴퓨터 제조업체(OEM)에 전해 대응 조치를 취하고 업데이트 펌웨어를 적용케 하라고 권고했다. [☞원문보기]

인텔은 지난 22일부터 보안취약점을 해결한 CPU 제품군별 펌웨어 패치를 배포 중이다. 제조사들은 자사 노트북, 데스크톱, 워크스테이션, 서버 제품 사용자를 보호하기 위해 보안취약점을 가진 CPU를 탑재한 모델별로 대응책을 제공해야 할 것으로 보인다.

인텔 공지에 따르면 6, 7, 8세대 인텔 코어 프로세서 제품군에는 ME 펌웨어 11.8.50.3425 이상 버전을 쓰는 게 권장된다. 적어도 ME 펌웨어 11.8.50.3399 버전을 써야 한다.

6, 7세대 X시리즈 인텔 코어 프로세서에는 ME 펌웨어 11.11.50.1422 이상 버전을 쓰는 게 권장된다. 적어도 ME 펌웨어 11.11.50.1402 버전을 써야 한다. 인텔 제온 프로세서 W 제품군도 마찬가지다.

인텔 제온 프로세서 E3-1200 v5, v6 제품군은 앞서 권고된 6, 7, 8세대 인텔 코어 프로세서용 ME 펌웨어 버전에 더해 SPS 펌웨어 4.1.4.054 버전을 적용해야 한다.

인텔 제온 프로세서 스케일러블 제품군은 ME 펌웨어 11.21.50.1424 이상 버전이 권장된다. 적어도 ME 펌웨어 11.21.50.1400 버전을 써야 한다. 더불어 SPS 펌웨어 4.0.04.288 버전을 적용해야 한다.

관련기사

- 인텔, 8세대 칩 공개…4K 영상 10시간 재생2017.11.24

- 인텔, 서버용 CPU '제온 스케일러블' 출시2017.11.24

- 인텔CPU·MS오피스 해킹하면 상금 탄다2017.11.24

- 인텔 7세대 프로세서, 노트북서도 오버워치 '쌩쌩'2017.11.24

인텔 아톰 C3000 프로세서 제품군은 SPS 펌웨어 4.0.04.139 버전을 적용해야 한다.

아폴로레이크 인텔 아톰 프로세서 E3900 시리즈, 아폴로레이크 인텔 펜티엄, 셀러론N 시리즈 프로세서, 셀러론J 시리즈 프로세서는 TXE 펌웨어 3.1.50.2222 버전을 적용해야 한다.