산업제어시스템(ICS)을 공격하기 위해 개발된 랜섬웨어가 등장함에 따라 보안업계가 잇따라 분석을 내놓고 있다.

이 랜섬웨어는 '에칸스(EKANS)'로 지난해 12월 발견됐다. 거꾸로 읽은 '스네이크(SNAKE)'로도 불린다. 프로그래밍 언어 '고(GO)'로 작성됐으며, 감염 시 ICS에서 사용하는 프로세스를 종료시키는 게 특징이다.

사이버보안 기업 드라고스는 지난 3일 랜섬웨어 에칸스에 대해 이같은 내용을 담은 보고서를 발표했다. 보고서에 따르면 산업 현장에서 활용되는 윈도 기반 시스템을 표적으로 삼고 있다.

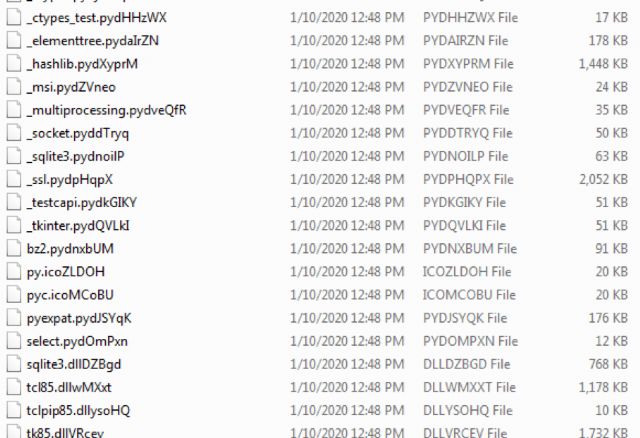

에칸스는 윈도 시스템 폴더 일부를 제외한 파일 암호화를 시도한다. 파일을 암호화할 때 에칸스는 파일 확장자에 문자 5개를 추가한다. 암호화된 파일 내용 끝에는 'EKANS'라는 문자가 입력된다. 이와 함께 복호화 비용 지불 협상을 위한 이메일 주소를 기록한 랜섬노트를 제공한다.

에칸스는 파일 암호화를 실시하기 전 하니웰, 제너럴 일렉트릭, GE화낙 등의 산업 기기에서 사용하는 64개 프로세스를 강제로 종료시킨다. 이는 지난해 발견된 랜섬웨어 '메가코텍스'에서도 나타났던 특징이다.

미국 보안 업체 센티넬원은 에칸스에서 이전에 볼 수 없었던 방식의 난독화 기술이 반영돼 있다고 분석했다.

에칸스에 대해 드라고스는 에칸스의 공격 대상이 매우 좁고, 공격의 수준이 높지 않다고 평가했다. 단순히 프로세스를 종료시킬 뿐, ICS 내 시스템을 조작하는 등의 공격은 나타나지 않았기 때문이다.

지난 2016년 12월 우크라이나 전력망을 공격, 일부 지역에 1시간 가량 정전을 일으킨 맬웨어 '인더스트로이어(Industroyer)', 중동 산업 시설과 사회 인프라를 주요 공격 대상으로 삼고 해당 시설 내 안전을 위협했던 맬웨어 '트리시스(Trisis)' 또는 '트리톤(Triton)' 등 ICS를 노렸던 사이버공격에 비해 감염 시 피해가 크지 않다는 설명이다. 이 맬웨어들은 공격 대상으로 삼은 중요 인프라의 민감한 기능에 영향을 끼치는 코드들을 포함하고 있다.

관련기사

- 악성코드 '이모텟', 일본서 신종 코로나 안내문 사칭 메일로 확산2020.02.06

- "랜섬웨어 해커에게 세금 줘선 안돼"…뉴욕서 법안 발의2020.02.06

- 랜섬웨어 'FT코드', 자격 증명 탈취 기능 추가2020.02.06

- "사이버공격 98% 몰리는 중소기업, 보안 인프라는 미비"2020.02.06

에칸스가 감염을 확산시키지 않는다는 점도 위협성을 낮게 판단한 근거 중 하나다.

에칸스에 대해 보안 기업 오토리오는 이란을 배후 해커가 에칸스를 만들었을 것으로 추정한 바 있다. 랜섬노트에 적힌 'babcocrypt@ctemplar.com'가 최근 맬웨어 '더스트맨(Dustman)'의 피해를 입은 바레인 국영 석유 회사(Bapco)를 뜻할 수 있으며, 이란 배후의 해커가 공격자로 지목되고 있는 것에 따른 추정이다. 그러나 드라고스는 에칸스의 배후를 이란 해커로 지목하기에 근거가 빈약하다고 판단했다.