금융권 정보 탈취에 주로 악용됐던 악성코드 '이모텟(Emotet)'이 특정 국가 기관과 호텔, 통신사, 국내 기업의 업무 공유 또는 지원 요청 메일을 사칭해 유포되고 있어 주의가 요구된다.

이번 공격에서는 기업에서 업무 편의를 위해 동일한 메일을 조직 구성원이 함께 수신할 수 있도록 해주는 그룹메일을 주 표적으로 삼고 있다.

보안 전문 기업 이스트시큐리티(대표 정상원)은 지난해 4분기 꾸준히 유포가 진행됐던 이모텟이 휴식기를 가진 후 지난 14일부터 이같은 방식으로 유포되고 있다고 22일 밝혔다.

이모텟은 주로 이메일을 통해 유포되며 자가 복제, 사용자 정보 탈취 등 다양한 악성 행위를 수행한다.

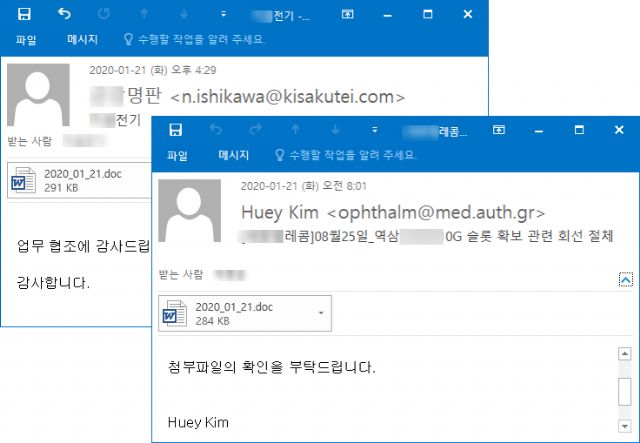

이번에 발견된 사례도 기존 사례와 유사하게 메일 수신자가 첨부된 문서 파일을 열어보도록 유도한다. 이를 위해 다양한 국내 기관과 기업 정보를 사칭해 업무 공유와 지원 요청, 청구서, 견적서 등 한글로 작성된 이메일을 발송하는 유포 방식을 사용하고 있다.

수신자가 doc 문서 파일을 열어보고 매크로 기능을 활성화하면, 악성 파일에 포함돼 있던 파워셸 코드가 실행된다. 이후 공격자가 세팅한 명령제어(C&C) 서버에 접속해 이모텟을 내려받게 된다.

사용자 PC에서 실행된 이모텟은 자가 복제와 자동 실행 등록으로 ▲사용자 PC 정보 탈취 ▲추가 악성코드 다운로드 ▲백도어 역할 등의 악성 행위를 수행하게 된다.

관련기사

- 해커 조직 '코니', 올해 APT 공격 활동 개시2020.01.22

- 하나은행 사칭 악성메일 '요주의'2020.01.22

- 프랑크푸르트, 이모텟 감염으로 IT네트워크 셧다운2020.01.22

- 2020년 사이버공격, SNS·모바일로 뻗어나간다2020.01.22

문종현 이스트시큐리티 시큐리티대응센터(ESRC) 센터장 이사는 "기업에서는 이모텟 감염이 기업 내부 정보 유출과 2차 공격으로 이어질 위험성이 높기 때문에 출처가 불분명한 메일에 포함된 첨부파일과 링크에 대한 접근은 최대한 삼가야 한다”며 “기업 그룹 메일 수신자에 대한 집중 모니터링이 필요하고, 검증되지 않은 파일은 실행 전 반드시 신뢰할 수 있는 백신 프로그램을 통해 악성 여부 검사를 수행해야 한다"고 당부했다.

알약에서는 이모텟을 차단, 치료하고 있다.