해커가 공공기관, 기업 또는 지인으로 가장해 발송하는 해킹 메일 차단을 위해 발신자와 메일 내용의 위·변조를 이중 검증하는 기술표준 도입이 확대돼야 한다는 주장이 나왔다.

박진완 한국인터넷진흥원(KISA) 종합대응팀장은 정부 해킹 메일 대책의 일환인 이메일인증기술표준 보급이 확대돼야 한다고 지난 26일 주장했다.

사이버보안 업체 파이어아이와 그래퍼스에 따르면 사이버공격의 91%는 이메일로부터 시작된다. 해킹메일에 첨부된 파일의 99.7%는 사회공학기법을 사용해 사용자를 현혹한다. 이런 사회공학기법 기반 공격은 65%의 성공률을 기록했다.

박진완 팀장은 인터넷범죄수사센터(IC3), 보안 시장조사업체 세이프앳래스트의 보고서를 인용해 최근 해킹 메일의 90%는 이메일 내에 악성코드가 삽입돼 있지 않다는 점도 언급했다. 이메일 자체엔 문제가 없는 것처럼 보이지만, 이메일에 삽입된 파일 또는 URL을 열면 감염으로 이어지게 된다.

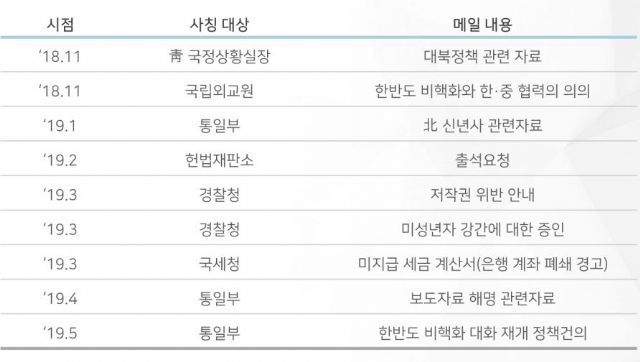

최근 정부부처를 사칭한 해킹메일 유포 사례가 잇따랐다. 정부는 해킹 메일 방지를 위한 종합 대책으로 해킹 메일을 기술적으로 식별, 차단하는 '메일인증기술표준'을 확대 보급하겠다고 지난 3일 발표했다.

메일의 표준 포맷은 봉투와 메시지 부분으로 구성된다. 봉투는 사용자와 메일 서버 간 통신을 위해 사용되며 수신자와 발신자 주소가 포함돼 있다. 메시지는 사용자가 메일을 받아 메일 프로그램에서 이를 열어보기 위한 역할로 사용된다. 수신자, 발신자, 참조, 날짜, 제목, 본문 등이 포함된다. 단 봉투에 적힌 발신자와 메시지에 적힌 발신자가 다를 수 있다는 문제가 생긴다.

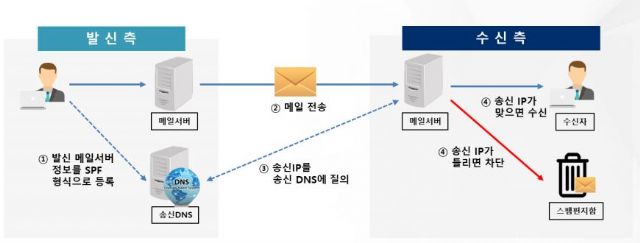

메일인증기술표준의 하나인 메일서버등록제(SPF)는 이를 막기 위해 이메일 수신 측에서 발신 측이 정상적으로 등록된 서버인지를 확인, 정상 메일 여부를 식별할 수 있도록 지원한다. 발신자는 사전에 발신 메일서버의 정보(IP)와 메일 정책을 자신의 도메인네임시스템(DNS)에 공개 등록한다. 수신자는 메일 발신자 도메인에 대해 도메인 서버에 기록된 내용을 조회·확인 하고, 결과값에 따라 메일의 수신 여부를 결정한다.

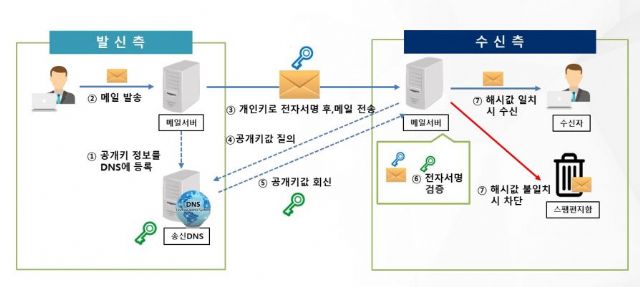

도메인키인증메일(DKIM)은 메일의 위·변조 여부를 가려내는 기술표준이다. 발신 측이 사전에 자신의 DNS에 공개키를 등록하고, 메일을 보낼 때 자신의 개인키로 전자서명해 전송하게 된다. 수신메일에 지정된 DNS로부터 얻은 공개키로 해시값을 비교해 수신 여부를 결정하는 식이다.

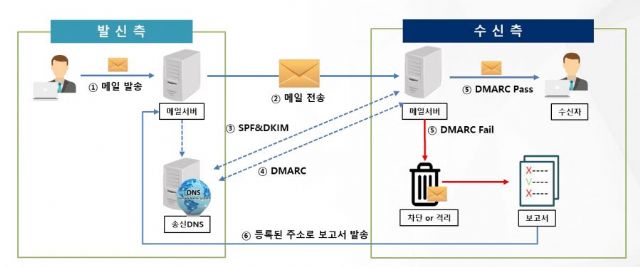

도메인기반이메일인증(DMARC)은 SPF와 DKIM의 검증을 모두 지원한다. SPF, DKIM의 검사 결과를 토대로 메일 발송 차단 혹은 자신의 메일 도메인을 도용한 메일 관련 보고 등을 설정할 수 있다. 발신 측이 SPF 또는 DKIM 또는 둘 모두를 구축, 발신되는 메시지를 처리하는 방법을 수신자에게 알려주기 위해 DNS에 DMARC 정책을 게시하면, 수신 측이 DNS에서 SPF, DKIM과 DMARC 레코드를 검색하고 여기에 인코딩된 정책에 따라 동작하게 된다.

KISA는 미국 연방정부 기관 중 87.2%가 DMARC를 도입했으며, 81.6%의 기관은 DMARC를 적극 활용하고 있다고 설명했다.

관련기사

- "윈도7 PC 800만대, 반년 뒤면 새 취약점 공격 무방비"2019.07.28

- '전자 항공권' 사칭 해킹 이메일 주의 경보2019.07.28

- 네이버 로그인 사이트 가장한 '스피어피싱' 주의2019.07.28

- 해킹 이메일 피해방지…“알기 쉽게 만화로 보세요”2019.07.28

국내에서는 DMARC 활용이 극히 적다. 메일발신기관 중 77%는 SPF를 적용하고 있지만, 메일수신기관의 DMARC 적용률은 0.1%에 그친다. 대다수의 메일수신서버가 메일인증기술표준을 통해 사칭 메일을 거르지 않고 이용자에게 그대로 전달하고 있는 것이다.

박 팀장은 DMARC 적용률이 낮은 이유에 대해 "비교적 최근인 2015년에 나온 기술이고, 미국에서 연방기관을 대상으로 적용을 의무화한 게 2017년 10월 정도"라며 "정부가 주도적으로 메일인증기술표준을 적용하고, 민간까지 적용이 확대되도록 적극 권고할 예정"이라고 덧붙였다.