안랩(대표 권치중)은 최근 기업 정보 탈취와 랜섬웨어 감염을 동시에 유발하는 랜섬웨어 '클롭’ 변종이 잇따라 발견돼 기업 보안 담당자들의 주의를 당부하고 관련 보안 수칙을 15일 발표했다.

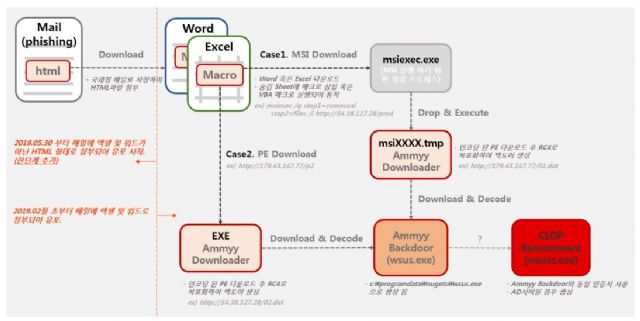

클롭 랜섬웨어 공격자는 올해 초부터 특정 기관을 사칭해 악성 실행 파일, 워드나 엑셀 파일 등을 첨부한 악성 메일을 기업 이메일 계정으로 유포하며 감염을 시도했다. 지난 5월말부터는 국세청 등을 사칭해 html 파일로 첨부파일을 바꾸는 등 지속적으로 기업 대상 감염을 시도하고 있다.

클롭을 악용하는 공격자는 특정 해킹 도구를 이용해 기업 PC, 서버 장악을 시도한다. 안랩 분석결과, 클롭은 해킹 도구 ‘Ammyy’로 먼저 시스템에 침투한 뒤 유포된다.

이 과정에서 Ammyy는 감염 시스템이 기업에서 자원 관리 목적으로 사용하는 ‘액티브디렉토리(AD)서버’에 연결된 시스템인지를 확인한다. 해당 조건이 충족되면, 해킹툴은 시스템에 잠복하며 내부 전파 과정을 거쳐 최종적으로 AD 서버의 관리자 권한을 탈취한다.

이후 공격자는 권한을 탈취한 AD 서버에 연결된 PC나 서버를 클롭에 감염시킨다. AD 서버 권한 탈취 후에는 연결된 기업 내 PC와 서버를 원격으로 제어해 정보 유출도 가능하기 때문에 기업 내 주요 정보유출에 대한 주의가 필요하다.

안랩은 클롭 예방수칙으로 먼저 안랩 솔루션 사용 시 랜섬웨어 대응 기능을 활성화해야 한다고 강조했다.▲V3 엔진 최신 버전으로 유지 및 주기적인 정밀 검사 ▲행위 기반 진단, 실시간 감시 기능, 네트워크 침입 차단 기능, 유해 사이트 차단 기능 ▲'랜섬웨어 보안 폴더’ 기능▲안랩 MDS(MTA)의 ‘악성 이메일 자동 격리’ 기능 ▲안랩 MDS 에이전트의 ‘실행 보류’ 기능 활성화로 스피어 피싱 등 악성 메일 실행 차단하라는 것.

출처가 불분명한 메일의 첨부파일과 URL 실행도 자제할 것을 당부했다.▲이메일에 첨부된 파일이 실행 파일이거나 doc, pdf, xls 등 문서 파일, html 파일인 경우 송신자와 업무 관련 파일 여부를 재차 확인하라고 강조했다.

AD와 감염 PC 계정관리 강화도 언급했다. AD 환경의 관리자 계정 보호와 운영 방안에 대한 기술적 보호 대책을 마련하고, 감염된 시스템의 계정과 비밀번호 변경을 촉구했다.

공유 폴더 사용을 지양하고, 보안 패치를 즉시 적용하는 것도 보안 수칙으로 제시했다. ‘ADMIN$’ 공유 폴더를 비롯한 관리 목적의 공유 폴더 사용을 지양하면서, 불가피하게 공유 폴더를 사용해야 할 경우 사용자들에 대한 엄격한 관리가 필요하다고 조언했다. 주요 보안 취약점 발견 시 즉각적인 패치와 관리 방안을 적용하고, 마이크로소프트에서 제공하는 SMB 취약점(MS17-010) 관련 패치 적용도 권장했다.

클롭 랜섬웨어 감염과 확산에 사용되는 IP 네트워크 연결 차단도 대책으로 언급했다. 관련 IP목록은 안랩 홈페이지에 게재돼 있다.

관련기사

- 안랩, 네트워크 보안 담당자 대상 세미나 개최2019.07.15

- 안랩, 클라우드 보안 관제 서비스 출시2019.07.15

- 티맥스오에스-안랩, PC·서버 보안시장 확대 협력2019.07.15

- 안랩, VDI용 악성코드 차단 솔루션 출시2019.07.15

한창규 안랩 시큐리티대응센터(ASEC) 센터장은 “안랩은 클롭을 발견한 직후부터 지속적으로 대응 중”이라며 “특히 AD 서버를 사용한다면 그 편의성만큼 권한을 탈취당했을 때 위험도 크기 때문에 보안 담당자는 보안 관리에 더 큰 주의를 기울여야 한다”고 말했다.