북한 배후 사이버위협 조직의 공격행태를 분석한 결과 특정 소스코드를 다년간 활용하고 있는 것으로 나타났다. 이들의 표적이 되는 한국 기업과 기관에서는 이를 고려한 '위협 모델링'을 통해 해킹공격 흐름을 예상하고 대비해야 할 것으로 보인다.

제이 로젠버그 카스퍼스키랩 선임 보안연구원은 23일 북한 배후의 사이버 공격 그룹 '라자루스'와 '스카크러프트'의 활동을 소개하면서 이같이 조언했다.

로젠버그 연구원은 카스퍼스키랩 입사 전 컴퓨터·네트워크 보안 업체 인터저에서도 보안연구원으로 활동하는 등 사이버 위협 탐지 관련 경력을 보유하고 있다. 인터저는 악성코드의 유사성을 비교하는 기술과 솔루션을 보유하고 있다.

그는 사이버 공격 그룹을 국가의 지원을 받고 사이버 첩보 활동을 수행하는 조직, 금전을 목적으로 사이버공격을 수행하는 조직 두 갈래로 분류했다.

국가 지원을 받아 공격하는 조직의 활동 중에는 과거 미국 민주당전국위원회 해킹, 소프트웨어 '씨클리너'를 공격한 사례, 멀웨어 '낫페트야' 등이 있다.

금전 목적을 띠고 사이버 공격을 수행한 사례 중에서는 소니 픽처스 엔터테인먼트 해킹 사건, 랜섬웨어 '페트야' 등이 있다.

북한 배후의 공격그룹들은 사이버 첩보 활동, 시스템 파괴 등 혼란 야기, 금전 탈취 등을 위해 해킹을 활용하고 있다. 특히 금전 탈취 활동의 경우 국가 지원을 받는 조직 중에서는 이례적인 행태라는 설명이다.

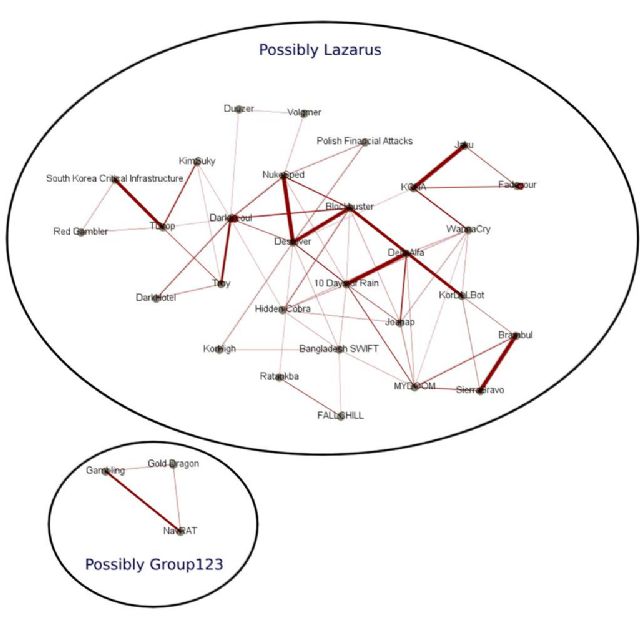

로젠버그 연구원은 북한 배후 조직의 사이버공격에 활용된 소스코드 간 내용에 유사성이 나타났다고 설명했다.

그는 "라자루스 그룹의 소행으로 분류되는 악성코드 내용을 검색해보면 2004년, 2005년에 등록된 같은 형태의 소스코드가 검색됐다"며 "이는 중국 기반의 악성코드로 확인됐는데, 라자루스가 이를 2009년부터 2013년까지 재사용한 것으로 보인다"고 말했다.

추가로 감염된 PC에 명령을 전달하는 C&C 서버 간의 통신 내용을 분석했을 때에도 코드 간 유사성이 나타났다는 분석이다.

코드 간 유사성 분석은 배후 조직을 추정하는 수단으로도 활용될 수 있다. 라자루스나 스카크러프트가 활용하는 코드 중 어떤 것과 유사한지 분석하는 식의 접근이 가능하다.

로젠버그 연구원은 이런 점을 고려해 보안 회사가 세울 수 있는 대책들을 소개했다.

공격 그룹의 작전, 사용하는 도구와 방식, 감염 목표 대상, 수집하는 정보 등 해킹의 전 과정에 대해 모델링하는 '위협 모델링'이 일례다. 이를 통해 같은 배후로 추정되는 조직의 공격이 나타났을 때 향후 공격 진행 방향을 예측할 수 있다.

관련기사

- "북한 배후 해커그룹, 사이버공격에 새 악성코드 사용"2019.05.23

- "중국 해커그룹, 사이버보안 취약한 한국 기간시설 노린다"2019.05.23

- "해킹사건 수사, 기업 보안담당과 협업에 승패 달려 "2019.05.23

- 과기정통부 "사이버테러 대응력 강화 필요"2019.05.23

새로운 기술에 대해 지속적으로 관심을 갖고 방어책을 마련하는 것도 중요하다고 강조했다. 공격자가 새로운 기술을 적극 수용하려는 모습을 보이기 때문이다.

로젠버그 연구원은 "실제 취약점을 점검하는 목적에서 만든 공격 도구를 발표한 뒤 얼마 되지 않아 해커가 이를 바로 활용하는 사례가 관찰된 바 있다"며 "이런 도구들은 공격자 입장에서 검증돼 있고, 안정적이며 배후도 숨기기 쉽다는 이점이 있기 때문"이라고 언급했다.