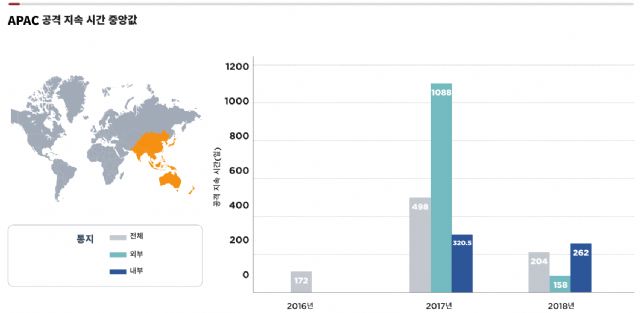

아태지역에서 사이버공격자가 기업 내부망에서 침입 후 발견되기까지 걸리는 기간이 8개월을 넘는다는 조사 결과가 나왔다. 사이버보안업체 파이어아이의 침해조사전문가조직 맨디언트(Mandiant)에서 내놓는 연례보고서 'M트렌드리포트'에 담긴 통계치 중 하나다.

파이어아이코리아(대표 전수홍)는 25일 2019 맨디언트 M트렌드보고서를 공개했다. 보고서에 담긴 통계치는 2017년 10월 1일부터 2019년 9월 30일까지 발생한 표적 공격 활동에 대한 맨디언트의 침해조사 결과를 기반으로 작성됐다.

보고서는 맨디언트가 해당기간 조사한 사이버침해 사례 중 아태지역 조직에 발생한 사건의 '공격지속시간'을 262일이라 표현했다. 이는 발생 사건별 수치를 모두 더해 사건 수로 나눈 '평균치'가 아니라, 사건별 수치를 정렬한 목록의 중간에 위치하는 사건의 수치인 '중앙값'이다.

공격지속시간은 공격자가 침해를 저지르기 시작할 때부터 기업 보안팀에 의해 그게 확인될 때까지 활동한 시간으로 정의된다. 공격지속시간이 길수록, 공격자가 탐지되기 전에 침해 활동 목표를 달성할 수 있는 시간이 많음을 뜻한다.

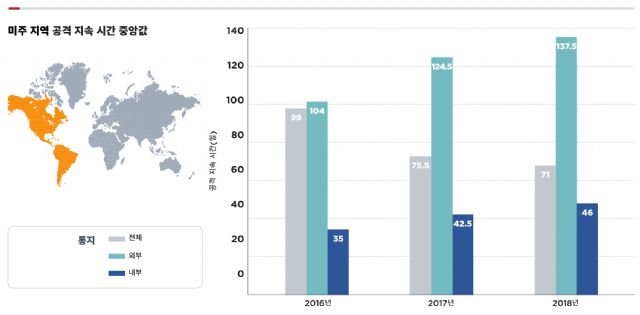

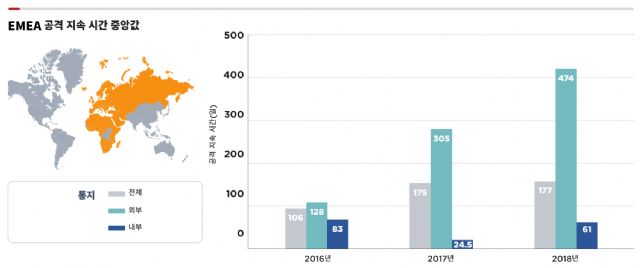

아태지역 조직 대상 사이버침해시 공격지속시간이 수백일에 달하는 반면, 미주 지역에서의 공격지속시간은 46일, 유럽, 중동, 아프리카(EMEA) 지역에서의 공격지속시간은 61일로 나타났다. 역시 중앙값이다.

파이어아이 측은 이를 근거로 미주와 EMEA 지역 조직의 내부 보안팀이 일반적으로 침해를 탐지하는 시간이 "상당히 빠른 편"이며 "아태지역 조직들은 상대적으로 느린 대응 속도를 보이고 있다"고 지적했다.

보고서는 사이버침해 발생여부를 조직 내부에서 탐지하는 게 아니라 외부 주체가 통지했을 경우의 공격지속시간, 그리고 내부 탐지와 외부 통지 사례를 모두 합쳤을 때의 공격지속시간도 제시하고 있다. 또 각 지역별로 공격지속시간의 최근 3년 추이도 보여 준다.

미주 지역에서 내부 탐지로 파악된 사이버침해 사건의 공격지속시간은 2016년 35일, 2017년 42.5일, 2018년 46일로 증가 추세다. 외부 통지로 파악된 사건의 공격지속시간은 2016년 104일, 2017년 124.5일, 2018년 137.5일로 역시 증가 추세다. 다만 전체 사건의 공격지속시간은 2016년 99일, 2017년 75.5일, 2018년 71일로 감소 추세다. 이는 침해사고별 격차 때문이다. 랜섬웨어나 비즈니스이메일도용 등 피해가 즉각적이며 대상 조직이 즉시 탐지하는 침해사고가 증가한 점이 공격지속시간 중앙값 감소에 영향을 줬다.

EMEA 지역에서 내부 탐지로 파악된 사이버침해 공격지속시간은 2016년 83일, 2017년 24.5일, 2018년 61일로 들쭉날쭉하다. 외부 통지로 파악된 사건의 공격지속시간은 2016년 128일, 2017년 305일, 2018년 474일로 증가 추세다. 전체는 2016년 106일, 2017년 175일, 2018년 177일로 재작년엔 확 늘었지만 지난해엔 예년과 비슷한 수준이었다. 보고서 작성자들은 "내외부 통지 격차가 늘어난 것은 더 강력한 탐지 및 복구 전략을 수립하는 것이 조직에 중요하다는 사실을 뒷받침한다"며 "외부 통지는 의존할 수 있는 수단이 아니다"라고 지적했다.

아태지역은 3년간 추세를 볼만한 데이터가 타지역대비 불충분하다. 내부 탐지로 파악된 사이버침해 공격지속시간은 2016년 자료가 없고 2017년 320.5일, 2018년 262일로 파악됐다. 외부 통지로 파악된 사건의 공격지속시간 역시 2016년 자료가 없고, 2017년 1천88일, 2018년 158일로 파악됐다. 다만 내외부 구별 없이 전체 사례 중 공격지속시간을 보면 2016년 172일, 2017년 498일, 2018년 204일로 나타난다.

보고서 작성자들은 아태지역 사례에 대해 "조직에 즉각 피해를 입히는 공격 특성으로 위협을 상대적으로 빠르게 인지하게 됐다"며 "표적 공격이 계속 효과를 거두고 많은 알려진 위협이 해결되지 않은 채로 남아 있다"고 설명했다.

파이어아이는 이런 데이터를 근거로 아태지역 소재 조직 중 이미 한 번 표적이 된 조직은 계속해서 재공격당할 우려가 있다고 경고했다. 이전 맨디언트 침해 대응 고객이었던 아태지역의 파이어아이 침해 발견 및 대응 관리 고객사 중 78%가 지난 19개월동안 동일하거나 유사한 동기를 가진 공격 그룹에 의해 다시 표적이 됐다. 세계 전체 사례 평균치 64%보다 많은 비중이다.

관련기사

- "산업 시스템 공격하는 '트리톤' 흔적 추가 발견"2019.04.25

- "사이버 공격자도 양자컴퓨팅 기술에 투자 중"2019.04.25

- 6·13지방선거 사이버위협, 어떻게 대비하나2019.04.25

- "북미정상회담 앞두고 한국 대상 사이버공격 포착"2019.04.25

이밖에 파이어아이는 북한, 러시아, 중국, 이란, 기타 국가의 정부 지원을 받는 사이버공격 그룹을 추적 중인 상황도 제시했다. 공격 그룹은 사이버공격 능력을 발전시키며 정치, 경제 이슈와 연결지어 표적을 변경하는 것으로 관찰됐다. 공격그룹이 인수합병하는 기업을 노리고 피싱 공격을 행하는 침해도 증가하고 있다고 지적했다.

전수홍 파이어아이코리아 대표는 "아태지역 조직들은 여전히 사이버 공격의 배후를 탐지하는 과정에서 다른 지역에 비해 상대적으로 느린 속도를 보이고 있으며, 앞으로 사이버 침입과 관련된 잠재적인 위험 요소를 더 잘 관리하기 위해 해야할 일이 많다"면서 "한국 기업들은 사이버 위협으로부터 자유로울 수 없으며, 앞으로 더 많은 보안 문제를 마주하게 될 것"이라고 말했다.