인력 규모 1만5천명 수준의 대기업에서 직원들이 회사 정책에 따라 일일이 패스워드를 관리하느라 소요되는 업무시간을 '비용'으로 환산하면 연간 58억7천만원어치에 달한다는 조사 결과가 나왔다.

보안컨설팅전문업체 포네몬인스티튜트가 올해 1월 발간한 '패스워드 및 인증 보안 활동 보고서'에 제시된 추정치다.

포네몬인스티튜트는 앞서 미국, 영국, 독일, 프랑스 지역 IT 및 IT보안 실무자 1천761명을 대상으로 설문조사를 진행해 보고서를 작성했다. 온라인 간편인증 표준 '패스트아이덴티티온라인(FIDO)' 기반 하드웨어 보안 키(security key) 제조업체 유비코가 이 과정을 지원했다.

포네몬인스티튜트가 진행한 설문조사는 IT 및 IT보안 부서 밖에서 일하는 사람들보다 '나쁜 패스워드(poor password)'의 위험을 더 잘 알만한 사람들이, 각자 일상과 직장에서 패스워드를 입력해 인증하고 관리하는 일을 어떻게 바라보고 수행하는지에 초점을 맞췄다.

설문조사 응답자 66%는 '직장에서 쓰는 패스워드 보호가 중요하다'고 답했고, 응답자 63%는 '개인용 기기에 쓰는 패스워드 보호가 중요하다'고 답했다. 하지만 응답자 51%는 '자신의 패스워드를 관리하기가 어렵다'고 답했다.

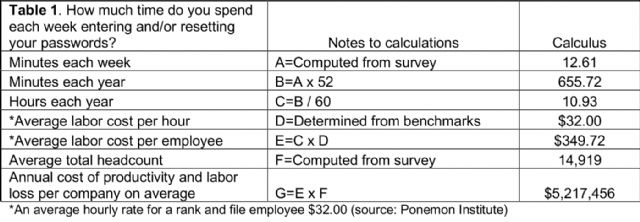

응답자들은 패스워드 입력 및 재설정에 평균적으로 연간 10.9시간 또는 주당 12.6분씩을 소요하고 있다고 답했다. 응답자 소속 조직의 평균 인력 규모는 약 1만5천명이었다. 이를 기준으로 추산한 기업당 생산성 지출 및 노동력 손실 비용은 연평균 520만달러에 달했다.

연구자들은 "개인이 일상·업무간 각자 패스워드를 관리하고 보호하는 걸 도울 새로운 보안 접근 방법론의 필요성이 명확해지고 있다"고 진단했다. 패스워드 없는 인터넷, 온라인 서비스 환경을 지향하는 FIDO얼라이언스 표준 기반의 간편인증같은 대체수단의 중요성이 커질 전망이다.

■ "인력 1만5천명 가량 규모 조직, 연간 패스워드 관리 비용만 약 59억원"

응답자들은 '매주 당신의 패스워드를 입력하거나 재설정하는데 시간을 얼마나 쓰느냐'는 질문을 받았다. 응답을 취합해 보니 이들의 평균 패스워드 관리 소요시간은 매주 12.61분, 연간 10.93시간(655.72분)이었다. 포네몬인스티튜트는 여기에 자체 조사 자료를 바탕으로 책정한 평균 시급 32달러를 곱했다. 이렇게 환산한 결과, 직원 각자가 패스워드 관리에 쓰는 시간이 연간 349.72달러(약 39만원)치에 해당했다.

이제 여기에 인력 규모를 곱하면 기업 전체의 패스워드 관리 비용을 추산할 수 있다. 포네몬인스티튜트의 조사에 응답한 IT 및 IT보안 실무자의 소속기업들의 전체 평균인력 규모는 1만4천919명이었다. 인력 규모, 시간당 인건비, 인당 패스워드 관리 소요시간 등이 모두 평균적인 기업이라면, 전직원의 패스워드 관리 행위만으로 연간 521만7천456달러(약 58억7천만원)를 쓰고 있다는 계산이 나온다.

이 추정치 산출식을 단순 응용하면 인력 1천명 이상 조직은 연간 34만9천720달러(약 3억9천만원) 이상을, 인력 250명 이상 '대기업'은 연간 8만7천430달러(약 1억원) 이상, 50명 이상 '중기업'은 연간 1만7천486달러(약 2천만원) 이상을 쓴다고 간주할 수도 있다. 하지만 애초에 복잡한 패스워드 관리 정책이나 추가 인증수단을 활용할 필요가 거의 없는 중소규모 조직에 이런 비용 추정방식을 그대로 적용할 수 없다.

이 조사를 지원한 유비코의 이영섭 이사는 8일 "인력 규모 수천명 이상의 조직에서는 업무간 아이디·패스워드 인증을 거쳐야 하는 여러 애플리케이션을 사용하고 있고, 그런 업무 계정을 보호하기 위해 제도·정책적으로 추가 인증수단이나 원타임패스워드(OTP) 생성기같은 하드웨어토큰(hardware token)을 쓰도록 요구한다"며 "이 연구는 그런 대형 조직의 정책에 따른 비용을 추정하기 위한 시도"라고 설명했다.

■ 모바일 기기·연결 증가로 최근 2년간 프라이버시 우려 확대

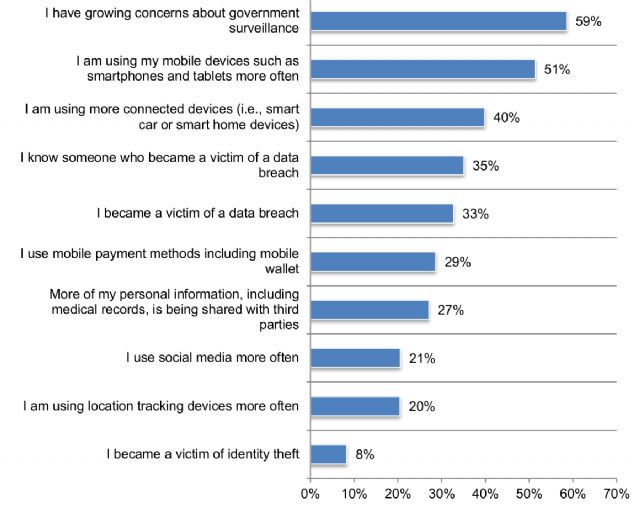

응답자 63%는 최근 2년간 개인정보 프라이버시와 보안 문제를 더 걱정하게 됐다'고 답했다. 대부분 '사회보장번호(SSN)', '주민등록번호(Citizen ID)', '결제계정 세부내역', '의료정보' 관련 우려였다.

프라이버시를 더 우려하게 된 원인으로 59%가 '정부감시' 문제를, 51%가 '늘어난 모바일 기기 사용 빈도'를 꼽았다. 40%는 '늘어난 인터넷 연결 기기 보유'를, 35%는 '지인의 정보유출 피해' 소식을, 33%는 '자신의 정보유출 피해' 사실을 선택했다.

이밖에 29%는 '모바일 지갑을 포함한 지불수단 사용'을, 27%는 '의료기록을 포함한 개인정보가 제3자에게 더 많이 공유'되는 상황을 원인으로 짚었다. 또 21%가 '늘어난 소셜미디어 사용'을, 20%가 '늘어난 위치추적기기 사용'을 골랐다. 8%는 '신원을 도용당해서'라고 답했다.

■ 피싱, 일상·업무간 주류 사이버위협으로 대두

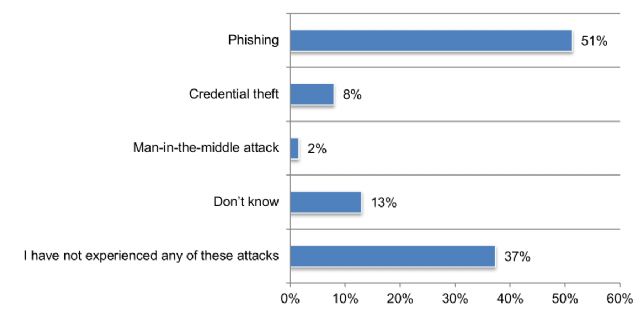

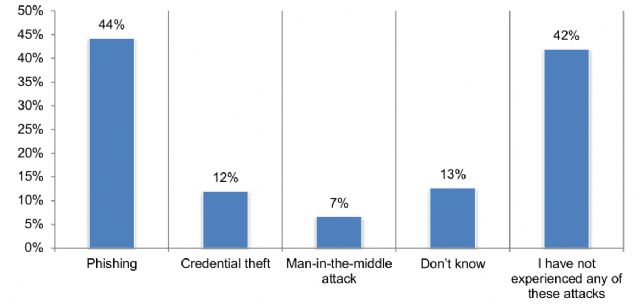

다수 응답자가 일상 생활과 직장 업무환경에서 사이버공격 유형 가운데 '피싱(Phishing)'을 경험한 빈도가 다른 유형 공격 대비 높았다.

일상에서 경험한 사이버공격 유형으로 응답자 51%가 피싱을 꼽았다. 8%가 선택한 '계정도용(Credential theft)', 2%가 선택한 '중간자 공격'대비 압도적으로 큰 비중이다. 다만 13%는 '모른다'고 답했고, 37%는 '제시된 유형의 공격을 당한 적 없다'고 답했다.

직장에서 경험한 사이버공격 유형으로 응답자 44%가 피싱을 꼽았다. 이번에도 피싱은 12%가 선택한 계정도용, 7%가 선택한 중간자공격 대비 압도적으로 많은 비중을 차지했다. 13가 모른다고 답했고 42%가 제시된 유형의 공격을 당한 적 없다고 답했다.

피싱은 상대가 믿을만한 단체나 개인인 것처럼 위장해 개인정보, 계정정보, 금융정보같은 민감정보를 얻어내는 일종의 사회공학 기법이다. 유명 업체나 기관의 인터넷 홈페이지로 위장한 가짜 사이트를 만들고 이메일, 메신저, 단문메시지 등에 그 링크를 보내 방문을 유도한 뒤 정보를 입력하게끔 만드는 방식이 통용된다. 여러 서비스에 같은 계정정보를 쓰는 이용자에겐 한 번의 피싱에 당했을 때 위험이 더 크다.

■ 패스워드 보호수단 보급 확대돼야

피싱으로 패스워드를 포함한 계정정보 도난시 피해를 최소화하려면, 여러 서비스에 같은 계정 및 패스워드 조합 사용을 자제해야 한다. 또 '이중요소인증(2FA)'같은 추가 보호수단으로 계정을 보호해야 한다.

하지만 전체 응답자 가운데 69%는 '직장에서 계정에 접근할 수 있는 패스워드를 동료들과 공유한다'고 시인했고, 응답자 51%는 '업무용과 개인용 계정에서 평균 다섯 가지 패스워드를 재사용한다'고 시인했다. 또 응답자 67%는 '일상생활에 2FA 수단을 쓰지 않는다'고 답했고, 응답자 55%는 '직장에서 2FA 수단을 쓰지 않는다'고 답했다.

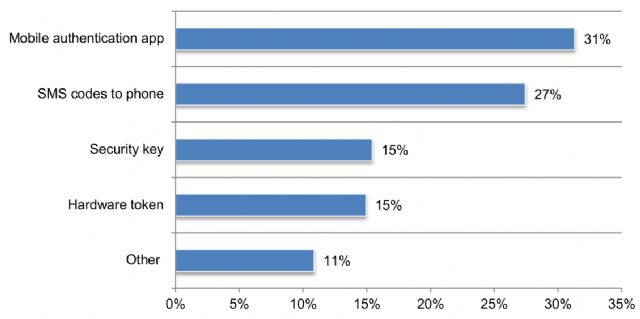

응답자 가운데 일상생활에 2FA를 쓰는 경우 어떤 유형을 활용하고 있느냐는 물음에 31%는 '모바일인증앱'을 쓴다고 답했다. 27%는 '휴대전화 단문메시지(SMS)'를 쓴다고 답했다. 15%는 '보안키(security key)'를 쓴다고 답했다. 또다른 15%는 '하드웨어 토큰(hardware token)'을 쓴다고 답했다. 11%는 기타 수단을 쓴다고 답했다.

관련기사

- FIDO 인증기술 규격, 국제전기통신연합 표준으로 채택2019.02.08

- "FIDO 테스트 최근 3년간 500개 넘어"2019.02.08

- 구글 직원은 패스워드 없이 로그인한다2019.02.08

- 비밀번호 없앤다…구글판 인증기술 뭐?2019.02.08

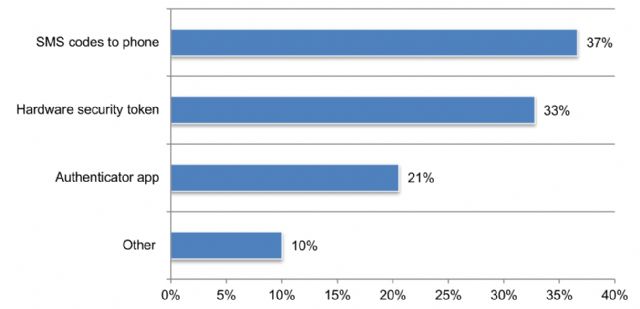

응답자 가운데 소속 회사에서 2FA를 쓰는 경우 업무용 계정의 패스워드를 보호하기 위한 수단으로 37%가 '휴대전화 SMS'가 쓰인다고 답했다. 33%가 '하드웨어 보안 토큰(hardware security token)'이 쓰인다고 답했다. 21%가 '인증기 앱(Authenticator App)'이 쓰인다고 답했다. 10%가 기타 수단을 쓴다고 답했다.

유비코 이영섭 이사는 "하드웨어 (보안) 토큰 형태의 인증수단은 OTP 생성기같은 유형의 장치를 포함하는 유형으로 RSA같은 기업용 보안솔루션 회사를 통해 대기업이나 금융기관같은 곳에 널리 활용되고 있다"며 "반면 (FIDO 인증장치같은) '보안 키'는 최근 들어 보급되기 시작한 기술로, 아직 대다수 기업환경에선 본격적으로 도입되지 않은 상황"이라고 설명했다.