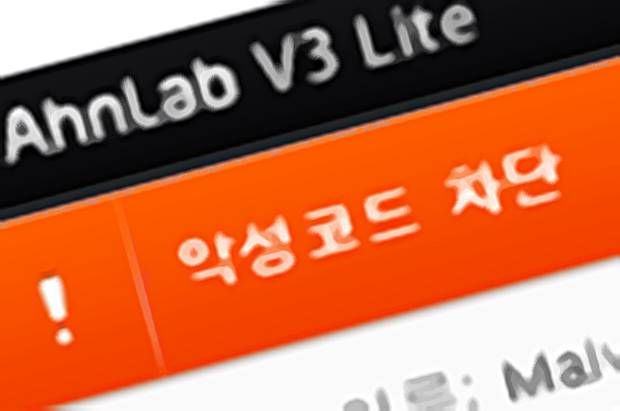

하반기 국내 이용자 PC를 노리고 안랩과 마이크로소프트(MS) 등의 보안프로그램을 삭제하는 악성 스크립트를 동반한 랜섬웨어 공격이 발생 중이다. 안랩은 시시각각 변형 코드로 백신 삭제를 꾀하는 해커의 시도에 맞서고 있다. 해커가 이용자들의 PC에 설치된 V3 백신 등 보안프로그램을 지우려고 시도하면, 안랩이 이를 분석, 확인해 보안프로그램으로 막아내는 식의 공방이 이어지는 모양새다.

안랩의 상대는 올해 상반기부터 랜섬웨어 '갠드크랩(GandCrab)'을 제작, 유포한 사이버 범죄자다. 갠드크랩은 올해 상반기부터 유포돼 왔고 하우리, 이스트시큐리티, 수산INT 등을 통해서도 탐지된 악성코드다. 국내에 특화된 기능을 구현한 랜섬웨어, 파워셸 스크립트같은 파일리스(fileless) 방식으로도 확산돼 주목을 받았다. 이제 특정 보안프로그램을 직접 무력화하려는 갠드크랩 제작자의 행태도 눈길을 끌고 있다.

갠드크랩 제작자의 행태가 이목을 산 이유는, 그처럼 자신의 악성코드를 퍼뜨리기 위해 그걸 탐지하는 보안프로그램을 무단 삭제하는 기능을 활용한 행위가 이례적으로 비치기 때문이다. 이전까지 대다수 악성코드는 통상 감염 대상 PC에 설치된 보안프로그램의 탐지를 피하거나 무력화하는 동작에 집중해 왔다. 특정 백신프로그램 삭제는 해커가 자신의 범죄 행위를 차단하려는 보안업체를 적극 의식하고 있음을 시사한다.

갠드크랩 제작자의 백신 삭제 의도가 최초 파악된 시점은 지난달말이다. 당시 갠드크랩 악성코드를 유포하는 스크립트에서 안랩의 PC용 안티바이러스 제품 'V3라이트(Lite)' 제품 제거(Uninstall) 유도 기능이 발견됐다. 갠드크랩 제작자는 이후 유포 스크립트를 통해 제거하는 대상으로 어베스트(Avast)와 MS의 보안프로그램을 포함했다. 또 안랩의 V3라이트 삭제 동작을 자동화해 감염 피해자가 이를 인식하지 못하게 했다.

28일 안랩은 "갠드크랩은 악성코드 진단을 피하려는 시도와 함께 백신에 대한 공격을 시도한다는 점이 특징"이라며 "V3 기능이 강화돼 악성코드 탐지 회피 시도가 어려워지자, 랜섬웨어 제작자가 제품에 대한 공격을 시도하는 것으로 추정된다"고 밝혔다. 또 "V3는 최초 발견 시점부터 제품 공격코드를 실행 전 탐지해 차단했다"면서 "갠드크랩 최신버전에도 신속 대응 중이며, 제품 공격코드 패치도 완료했다"고 덧붙였다.

안랩의 갠드크랩 악성코드 및 그 유포 스크립트 분석 결과는 안랩시큐리티대응센터(ASEC) 공식블로그에서 볼 수 있다. ASEC은 먼저 7월중 MS의 윈도용 스크립트 기반 관리툴 '파워셸'을 악용한 갠드크랩 유포 동향 분석결과를 공개했다. 해당 유포 스크립트에 포함된 난독화 자바스크립트 코드 분석을 시작으로 이후 지난 8월 29일부터 9월 27일까지 1개월에 걸쳐 갠드크랩 제작자의 V3 및 타사 제품 공격 행태를 추적했다.

■ MS보안기능, 안랩·어베스트 백신 지우는 갠드크랩 랜섬웨어

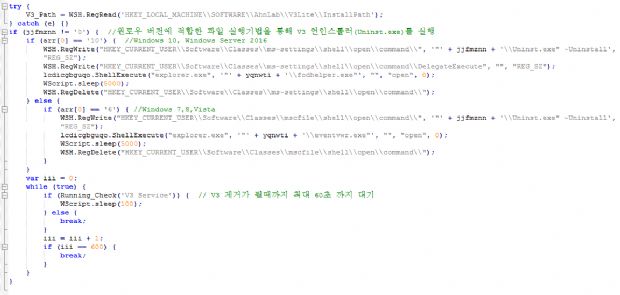

ASEC 블로그 8월 29일자 포스팅(☞바로가기)에 따르면 안랩은 국내 유포된 갠드크랩(내부 버전 4.3)의 유포스크립트에서 V3라이트 제품만을 노리고 이를 제거하는 기능을 발견했다. 유포스크립트에 포함된 자바스크립트는 MS 보안툴 '윈도디펜더' 및 'MS시큐리티클라이언트' 서비스를 제거하고, V3 서비스 발견시 그 삭제를 유도하는 추가 자바스크립트 파일(tmtvgcslpw.js)을 가져와 실행하도록 만들어졌다.

9월 20일자 포스팅(☞바로가기)에 따르면 안랩은 기존과 동일한 갠드크랩 랜섬웨어(내부 버전 4.3)를 유포하는 새로운 악성 자바스크립트를 포착했다. 먼저 발견된 자바스크립트의 악성행위는 V3라이트 언인스톨 화면을 띄우고 사용자의 버튼 클릭을 유도하는 방식이었다. 나중에 발견된 자바스크립트는 언인스톨 화면을 숨긴 채, 버튼 클릭 없이, 사용자 모르게 V3라이트 제품을 제거하도록 제작됐다.

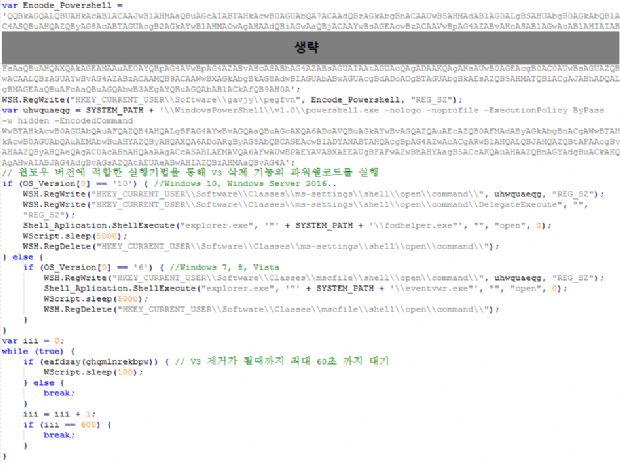

나중에 발견된 자바스크립트(uvxvfxx.js)는 이전처럼 난독화된 코드로 윈도디펜더 서비스 제거, MS시큐리티클라이언트 서비스 제거 동작을 수행하고 더 고도화된 V3라이트 자동 언인스톨 기능도 갖췄다. 자동 언인스톨은 감염 시스템의 윈도 버전에 맞춰 사용자계정컨트롤(UAC) 우회 기능을 동반한 파워셸 스크립트를 통해 실행된다. V3뿐아니라 다른 백신 '어베스트(Avast)' 제품을 제거하는 기능까지 포함했다.

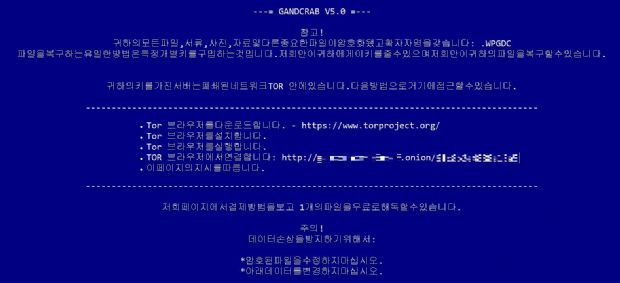

9월 25일자 포스팅(☞바로가기)에 따르면 안랩은 갠드크랩 제작자가 새로운 랜섬웨어(내부 버전 5.0)를 만들었음을 파악했다. 이 버전의 갠드크랩에 감염된 시스템은 바탕화면 표시 문구 2번째 줄에 사용자 컴퓨터 이름이 들어가고, 랜섬노트 내용을 담은 파일이 텍스트(txt)에서 웹페이지(html)로 바뀐 것과 그 내용이 한글로 작성된 모습을 볼 수 있다. 감염파일 확장자도 기존 KRAB 대신 임의의 5자리 문자열이다.

랜섬웨어 내부 버전은 바뀌었지만 당시만해도 갠드크랩 제작자가 이를 유포하는 방식은 기존과 같아 보였다. 그러나 9월 27일자 포스팅(☞바로가기)에 따르면 안랩은 26일 V3라이트 제품 삭제 동작의 변화를 확인했다. 먼젓번엔 파워셸(powershell.exe)을 통해 곧바로 언인스톨(Uninst.exe)을 실행하는 구조였다면 달라진 스크립트는 파워셸에서 윈도 명령프롬프트(cmd.exe)를 추가로 띄우고 언인스톨을 실행한다.

■ "갠드크랩 v4.3~5.0 및 유포 스크립트, 동일 제작자 소행 추정"

안랩은 갠드크랩 유포 스크립트와 랜섬웨어 악성코드를 분석, 추적, 파악하면서 특정 제품을 표적으로 공격하는 점 등으로 미뤄볼 때, 일련의 공격 활동이 동일한 제작자 또는 제작그룹의 소행일 것이라 보고 있다. 회사측은 "안랩의 대응으로 대규모 피해를 줄일 수 있었던 반면 제작자 입장에선 그만큼의 이익 창출 기회를 잃은 셈"이라며 "이에 반발해 좀더 이례적인(악의적인) 행위를 한 것으로 추정한다"고 덧붙였다.

관련기사

- "보안 시작-끝은 결국 사람"…안랩 2017 위협 전망2018.09.28

- 유능해진 로봇, 'AI 두뇌'로 더 똑똑해진다2024.05.07

- [ZD브리핑] 통신3사·게임사 1분기 실적 발표...애플 신형 아이패드 공개2024.05.06

- 생성형 AI로 사업 키우는 비결, 美 라스베이거스서 공개2024.05.07

악성코드를 동원한 사이버범죄 사례 중 암호화폐 채굴 악성코드 공격 비중이 늘고 랜섬웨어 비중은 상대적으로 시들한 상태다. 다만 갠드크랩과 같은 랜섬웨어처럼 제작자가 비교적 활발히 업데이트를 하고 있는 사례도 있다. 감염 피해를 예방하기 위해 여전히 개인 이용자와 기업 담당자의 사전 대비 조치가 필요한 이유다.

안랩은 랜섬웨어 예방조치로 ▲수상한 웹사이트 접속 금지 ▲출처가 불분명하거나 불법 콘텐츠 파일 다운로드 금지 ▲운영체제, 웹브라우저, 오피스 등 프로그램의 최신 버전 유지 및 보안 패치 적용 ▲V3 등 백신 최신 업데이트유지 등 기본 보안수칙을 언급했다. 또 "최근 이력서, 설치파일, 압축파일(zip), 자바스크립트로 유포된 사례도 있는만큼 출처가 불분명한 메일, 메시지로 받은 파일 실행을 자제하라"고 덧붙였다.