AMD가 지난 주 공개된 라이젠·에픽(EPYC) 프로세서 보안 취약점 진화에 나섰다.

오는 4월 출시를 앞둔 라이젠 프로세서 2세대 제품의 흥행에 문제가 있다는 판단에서다.

글로벌 보안업체들은 문제를 보완할 시간도 주지 않은 채 성급히 취약점을 공개한 CTS랩스를 비판하고 나섰다

■ AMD "펌웨어와 일부 칩셋 문제일 뿐"

이스라엘 보안회사 CTS랩스는 지난 주 AMD 라이젠·에픽(EPYC) 프로세서에 총 13개의 보안 취약점이 있다고 발표한 바 있다(▶관련기사:AMD 라이젠 프로세서, 흥행 적신호 켜지나).

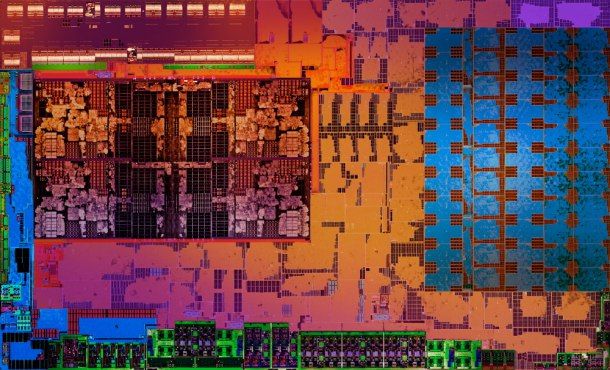

이에 대해 AMD는 20일(현지시간) 마크 페이퍼마스터 CTO 명의의 입장문을 공식 블로그에 올려 "대부분의 문제점을 바이오스로 해결 가능하다"고 설명했다(▶입장문 보러 가기).이 입장문에서 AMD는 "이번에 발견된 보안 문제는 AMD 젠(Zen) 아키텍처나 지난 1월에 구글 프로젝트 팀이 발견한 스펙터·멜트다운과는 무관하다. 프로세서에 내장된 보안 제어용 프로세서의 펌웨어와 데스크톱 PC용 AMD 메인보드의 일부 칩셋과 관련이 있다"면서 문제 확대 해석을 경계했다.

또 AMD는 이번 문제가 파일을 삭제·변경할 수 있는 '관리자 권한'을 전제조건으로 깔고 있다고 지적하며 "관리자 권한을 얻으면 어떤 공격자라도 다양한 공격을 시도할 수 있다. 마이크로소프트 윈도나 기업용 가상화 프로그램들도 이미 효율적인 제어 수단을 갖췄다"고 반론했다.

■ "관리자 권한 쉽게 얻기 어려울 것"

AMD가 이런 주장의 근거로 들고 나온 것은 또다른 보안 회사인 트레일오브비츠의 검증 결과다. 트레일오브비츠는 공식 블로그를 통해 "문제가 된 보안 제어용 프로세서 내부 프로그램을 쉽게 바꿀 수 있는 것은 사실이지만 관리자 권한을 통해 업데이트 프로그램을 실행해야 하며 PC도 재부팅해야 한다"고 설명했다(▶평가 보러 가기).AMD는 또 이번에 공개된 모든 문제를 바이오스 업데이트로 해결 가능하다고 밝혔다. 바이오스 업데이트 프로그램에 보안 제어용 프로세서 내부 프로그램을 담아 업데이트하면 취약점을 보완할 수 있다는 것이다.

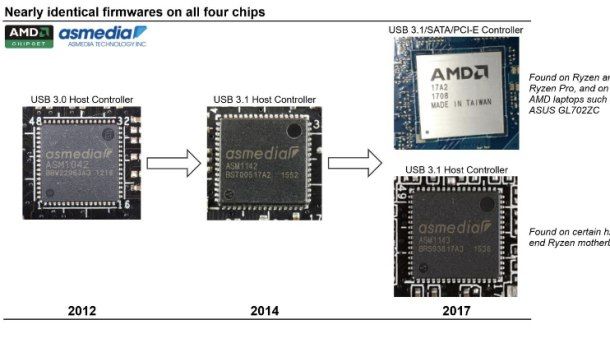

특히 메모리와 저장장치, 네트워크를 관리하는 칩셋을 공격해 데이터를 빼돌리는 '키메라'에 대한 보완 조치는 이미 끝난 것으로 보인다. AMD는 "해당 문제에 대해 바이오스 업데이트를 공급하고 있으며 성능 저하 등 문제는 없다. 또 해당 칩셋 제조사(에이수스 자회사인 AS미디어)와 협업중이다"라고 밝혔다.

■ 공개 방식은 문제, 그러나 위협은 실존한다

유명 보안 업체들은 대부분 취약점을 발견한 뒤 먼저 제조사나 개발자에 알리고 이를 보완할 수 있도록 관례적으로 90일간의 여유를 준다. 그러나 CTS랩스는 AMD에 관련 문제를 알린 뒤 24시간이 채 지나지 않아 이를 전면 공개했다.

관련기사

- AMD 라이젠 프로세서, 흥행 적신호 켜지나2018.03.21

- AMD 라이젠서 데이터 노출 보안 취약점 발견2018.03.21

- AMD 프로세서 '라이젠', 출시 1주년 됐다2018.03.21

- 인텔 이어 AMD도 미국서 집단소송 당해2018.03.21

CTS랩스는 14일(현지시간) 톰스하드웨어와 인터뷰에서 "AMD가 몇 달, 혹은 1년이 지나도 이 문제를 해결할 수 없다는 판단 아래 문제를 먼저 공개하게 됐다"고 밝혔다(▶인터뷰 보러 가기). 그러나 AMD가 불과 10여일 만에 해결책을 내놓으며, 이제는 오히려 CTS랩스의 행동에 깔린 의도가 의심을 받는 상황이다.

국내외 일부 하드웨어 커뮤니티에서는 "CTS랩스가 주가조작 등 불순한 목적으로 존재하지 않는 취약점을 만들어냈다"는 비난이 나오고 있다. 하지만 또 다른 보안업체인 체크포인트는 "CTS랩스의 보고서의 내용이 일부 미흡한 것은 사실이지만, 보안 취약점은 실제로 존재하기 때문에 위험성을 따져봐야 한다"는 결론을 내렸다.