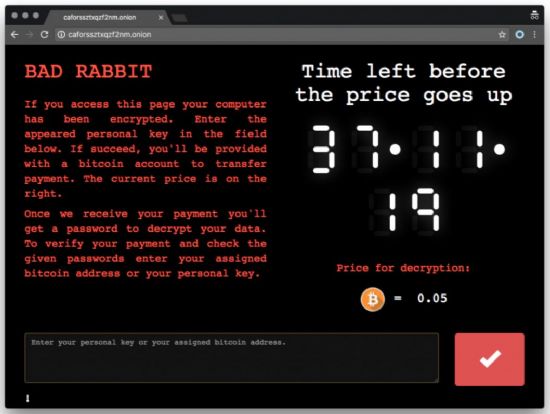

지난 6월 유럽 전역을 공포에 떨게 했던 랜섬웨어 '낫페트야(Not-Petya)'의 변종인 '배드래빗(Bad Rabbit)'이 출몰해 러시아, 우크라이나 등을 중심으로 피해가 확산되고 있다.

25일 글로벌 보안회사 이셋(ESET), 카스퍼스키랩 등은 배드래빗이 러시아 매체인 인터팍스, 우크라이나 오데사 공항, 키예프 지하철 시스템 등을 노려 수백대 컴퓨터에 피해를 입혔다고 보도했다. 키예프 지하철의 경우 신용카드결제가 불능 상태가 됐다.

이셋에 따르면 현재까지 파악된 배드래빗 랜섬웨어 감염 분포는 러시아가 65%로 가장 높으며, 우크라이나 12.2%, 불가리아 10.2%, 터키 6.4%, 일본 3.8%, 기타 2.4% 이다. 악성 스크립트를 포함하는 웹 사이트의 분포도와 거의 일치한다.

IT매체 와이어드에 따르면 이셋 보안연구원 로버트 리포브스키는 "많은 주요 기반 시설이 짧은 시간 안에 감염됐다는 점에서 위험성이 높고, 잘 짜여진 공격이라는 점을 나타낸다"고 밝혔다.

이셋에 따르면 이 랜섬웨어는 인기가 높은 주요 웹사이트의 보안 취약점을 악용해 HTML 본문이나 .js 파일에 특정 스크립트를 삽입한 뒤 해당 사이트 방문자를 PC, 노트북을 대상으로 드라이브 바이 다운로드 방식으로 감염시킨다. 그 뒤에는 설치된 다운로더가 공격자가 원격명령을 내리는 C&C 서버와 통신해 배드래빗 랜섬웨어를 다운로드한 후 실행한다.

현재 C&C 서버는 동작을 멈춘 상태로 응답을 하지 않는다. 다운로더는 사이트 방문자의 관심을 끌만한 페이지에 삽입됐으며, 어도비 플래시 플레이어 업데이트를 유도하는 웹페이지를 통해 'install_flash_player.exe'파일을 설치하도록 유도한다. 이 파일은 배드래빗 랜섬웨어를 설치하도록 유도하는 드로퍼(droper) 역할을 한다.

배드래빗은 낫페트야와 유사한 방식으로 확산되고 있지만 미국 국가안보국(NSA)으로부터 유출된 '이터널블루' 취약점을 악용하지는 않은 것으로 분석된다.

관련기사

- 페트야 악성코드 유포 용의자 잡혔다2017.10.25

- 국내 출몰 악성코드 58.5%가 랜섬웨어2017.10.25

- 랜섬웨어 비상…기업피해 예방하려면2017.10.25

- "페트야, 랜섬웨어 아니라 사이버무기"2017.10.25

이를 통해 암호화된 파일은 '.encrypted'라는 확장자를 가지며 공격자는 사용자에게 0.05비트코인(약285달러)를 요구한다.

이셋코리아 김남욱 대표는 "배드래빗은 손상된 웹사이트를 통해서 감염되는 것으로 알려졌다"며 "웹사이트 방문시 추가 프로그램을 다운로드하는데 주의를 기울이고, SMB를 이용한 파일공유서비스를 사용하는 환경에서 랜섬웨어 감염이 확산될 수 있으며 파일공유서비스를 이용하는 원격지 PC에서 공유 폴더 내 파일 암호화 방지에도 주의를 기울여야한다"고 당부했다.