인터넷익스플로러, 마이크로소프트 엣지, 구글 크롬, 모질라 파이어폭스, 애플 사파리 등 대표 웹브라우저들이 웹사이트 방문자들이 해킹 공격에 당하지 않도록 온갖 수단을 강구하는 가운데 네이버가 개발한 웹브라우저 웨일은 어떤 대비책을 마련하고 있을까?

16일 네이버 개발자 컨퍼런스 '데뷰 2017(DEVIEW 2017)'에서 네이버 보안 총괄 조상현 리더는 "웨일의 경우 크롬에 쓰이는 세이프브라우징 데이터베이스(DB)에 더해 내부에서 자체적으로 분석한 한국 사용자들을 노린 공격에 대한 DB까지 확보하고 있다"고 밝혔다.

조상현씨는 자신의 네이버 계정이 유출된 사례에 대한 얘기로 말문을 열었다. 지난해 네이버ID가 도용됐다는 사실을 알게됐으나 네이버 사이트 자체가 해킹된 것은 아니다. 나중에 알고 보니 비밀번호 관리 서비스가 해킹된 탓에 네이버 ID와 비밀번호까지 노출됐던 것이었다.

웨일 브라우저의 경우 크롬과 상당 부분 보안적인 기능이 비슷하다. 여러 사이트에 방문했을 때 사이트마다 다른 ID, 비밀번호를 암호화해 저장해 놓는 방식도 유사하다. 다만 웨일의 경우 싱크데이터를 안전하게 관리하고, 마스터키가 유출되지 않도록 안전하게 보관하기 위한 고민을 하고 있다고 설명했다.

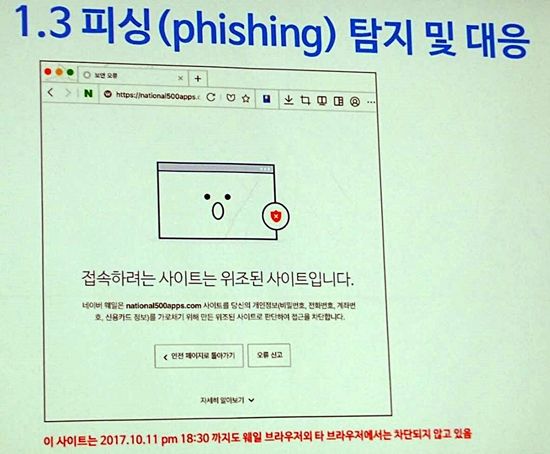

더 주목되는 것은 세이프브라우징이다. 구글 크롬에서 도입하기 시작한 이 기능은 사용자가 피싱, 파밍 등이 의심되거나 방문하는 것만으로 악성코드에 감염될 수 있는 악성 웹사이트 혹은 웹페이지에 접속하려고 할 경우 알람을 띄워 접속을 차단하는 기술이다.

10월 기준 웨일에 적용된 세이프브라우징 DB는 피싱 관련 자체 탐지한 238개, 구글로부터 얻은 97만6천66개 사이트에 대한 정보를 확보했다. 악성코드를 뿌리는 URL은 구글로부터 66만7천241개를 활용하고 있으며 네이버가 자체적으로 확보한 악성파일수는 7만7천443개다. 여기에 구글로부터 얻은 원하지 않는 사이트 목록 11만9천661개가 추가됐다.

조상현 리더는 "웨일 세이프브라우징 DB 중 상당수는 외부 언론사 사이트와 연결되는 네이버뉴스 등 서비스에 대해 2009년부터 확보해왔던 것"이라며 "아웃링크에 대한 악성코드 감염여부는 상당히 보수적으로 진단해 확실치 않을 경우에는 차단하지 않는다"고 설명했다.

탐지를 위해서는 일명 'AMIGO'라는 행위 기반 악성코드 탐지 기술이 쓰였다. 악성이 의심되는 사이트를 가상환경에서 실행해 본 뒤 분석해 실제로 악성코드가 작동하는지 여부를 확인하는 방법이다.

그는 "구글 세이프브라우징 DB는 기본으로 확보하고 있다"며 "여기에 네이버 내부에서 다양한 종류의 악성 사이트, 파일분석시스템에 대해 파악해 신속하게 업데이트한다"고 강조했다.

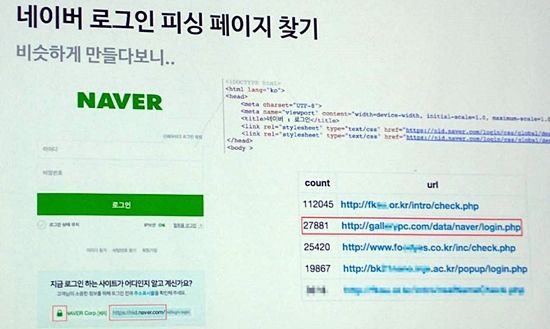

이 같은 방법을 통해 '네이버 로그인'을 사칭한 피싱 페이지를 찾아내거나 파밍을 통한 개인정보유출 사고에 대응한다는 설명이다.

국내 사이트에 대한 분석을 통해 인증서를 활용한 암호화 통신(SSL)을 하는 'HTTPS' 형태로 운영되는 웹사이트에 대해 4개 웹브라우저에서는 정상으로 판별했지만 웨일에서는 비정상이라는 사실을 확인하는 일도 있었다.

피싱에 대한 대응력을 높이기 위해 적용한 네이버 브랜드 로고 등을 호출하는 악성 사이트를 막기 위한 이미지 기반 피싱 탐지 프레임워크, 네이버 모바일앱 내에서 테스트 한 파밍검증 모듈 등에 대한 아이디어도 실험도 진행했다.

관련기사

- 네이버, 로봇으로 '새로운 삶'의 문 열다2017.10.16

- 네이버랩스 로봇, 뛰고 나르고 누빈다2017.10.16

- 네이버, 미아방지 웨어러블 기기 ‘아키’ 특징은?2017.10.16

- 네이버 웨일브라우저, 모바일 버전까지 나온다2017.10.16

추가로 웨일은 지난 한 달 간 취약점 제보를 받는 버그바운티를 9월18일~10월15일까지 운영하기도 했다. 이 과정에서 10개 보안 취약점이 발견됐으며 이중 웨일 브라우저에 대해서는 4개가 해당돼 패치가 이뤄졌다.

조상현 리더는 앞으로 웨일 브라우저 사용자들이 늘어나면 그만큼 브라우저에 쓸 수 있는 확장기능(익스텐션)에 대한 공격시도도 있을 것으로 예상돼 대비할 예정이라고 설명했다. 이를 위해 익스텐션 별로 하나식 검증해보는 대신 다른 방안을 고민하는 중이라고 말했다.