지난 3월 북한 해커들이 국내 ATM을 해킹해 얻은 금융정보로 복제카드를 만들고 이를 실제 대금결제, 현금인출 등에 악용한 피의자들이 검거됐다.

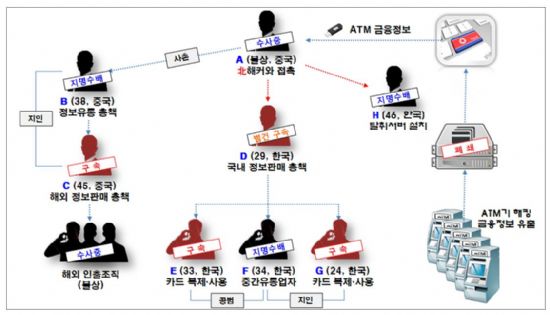

6일 경찰청 사이버안전국은 정보통신망법 등 위반 혐의로 해외 정보판매총책, 복제카드 부정사용자, 현금인출자 등 3명을 구속, 국내 정보판매총책이 불구속 송치했으며 해외로 도피한 피의자와 중국에 거주 중인 피의자들에 대해 인터폴 적색수배를 발령해 추적하는 중이다.

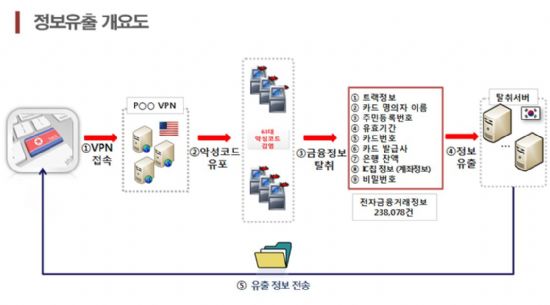

경찰에 따르면 북한 해커들은 국내 ATM 업체의 백신 서버에서 발견된 취약점을 악용해 전산망을 해킹, 전국 대형마트 등에 설치된 ATM 63대에 악성프로그램을 유포했다. 이를 통해 해당 ATM에서 카드정보(카드번호, 유효기간, 비밀번호), 은행정보(결제은행, 결제계좌, 잔액), 개인정보(이름, 주민번호, 법인번호) 등 23만8천73건의 정보를 훔쳐낸 것으로 확인됐다.

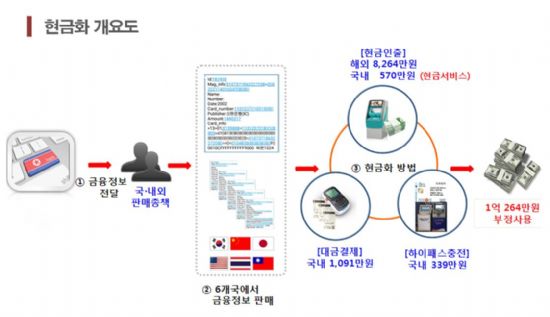

피의자들은 북한 해커로부터 전달받은 금융정보를 한국, 대만, 태국, 일본 등 인출책들에게 전달했다. 인출책들은 복제카드를 만들어 국내외에서 현금으로 인출하거나 대금결제, 하이패스 카드 충전 등 용도로 썼다.

확인된 국내외 현금인출은 8천833만원, 대금결제 1천92만원, 하이패스충전 339만원으로 96명 피해자의 금융정보가 악용돼 총 1억264만원이 결제승인됐고, 509명 피해자들의 금융정보를 악용해 이뤄진 3억2천515만원 가량 결제대금은 승인거절됐다.

■프로파일링 해보니…북한 해커 소행 결론

관계기관과 합동조사 결과에 따르면 악성프로그램 프로파일링, 접속로그 IP 추적, 피의자 진술 등을 종합했을 때 해킹은 북한 해커들 소행이었던 것으로 결론났다.

지난해 북한발 국가주요기관 해킹사건 때와 동일한 백신서버 취약점을 악용했으며, 여기에 쓰인 악성코드와 일치하는 키로거, 원격제어(RAT) 툴이 ATM에서 취약점을 찾는데 동원됐다는 점이 근거로 제시됐다.

이에 더해 지난해 대기업 해킹사건에서 훔친 정보를 빼가기 위해 쓰인 탈취서버와 함께 비밀번호까지 같은 웹셀, 유령쥐(Ghost RAT) 등이 탈취서버를 제어하는데 재사용됐다.

경찰은 구속된 피의자들 중 카드정보 판매총책을 맡았던 중국 동포 C로부터 공범 A가 북한 해커가 유출한 금융정보를 받아왔다는 진술도 확보했다.

이 사건은 지난 3월2일 관련된 피해가 발생하기 시작하면서 수사에 들어갔다. 이 과정에서 한국인터넷진흥원(KISA), 금융보안원 등이 정보를 공유하고 추가공격을 차단하는 등 역할을 했으며 디지털포렌식을 통해 탈취된 금융정보를 금융감독원에 통보해 피해확산 조치를 했다.

관련기사

- 국내 최초 ATM 악성코드, 북한 배후 조직 소행이었나2017.09.06

- "한국서도…" ATM 털어가는 악성코드 열전2017.09.06

- POS시스템 노린 악성코드 국내 유포 주의보2017.09.06

- ATM서 몰래 돈 뽑는 신종해킹 등장2017.09.06

경찰은 "유사 사례가 발생하지 않도록 유관기관들을 통해 외부 원격접속 차단, 망분리 등 ATM에 대한 보안조치를 강화할 것"을 권고했다.

조사에 참여한 관계자에 따르면 편의점, 대형마트 등 외부에 설치된 ATM의 경우 전용망을 쓰는 은행과 달리 인터넷망을 통해 금융정보를 전달하기 때문에 그만큼 보안에 취약했던 것으로 확인됐다.