그동안 상대적으로 해킹에 안전하다고 여겨졌던 안드로이드 기기의 부트로더에서 6개 제로데이 취약점이 발견됐다.

최근 발견된 취약점들 중 5개는 퀄컴, 미디어텍, 엔비디아, 화웨이 등 주요 안드로이드폰용 칩셋 제조사들이 자사 칩셋을 구동하기 위해 개발한 부트로더에서 실제로 문제를 초래할 수 있다는 사실이 확인돼 추가 보안책을 마련 중이다.

4일(현지시간) 미국 지디넷에 따르면 캘리포니아대 산타바바라 캠퍼스(UCSB) 컴퓨터사이언스 전공 연구팀은 '부트스톰프 : 모바일 기기에서 부트로더 보안에 대해(BootStomp: On the Security of Bootloaders in Mobile Devices)'라는 논문을 통해 이 같은 연구결과를 공개했다.

관련 내용은 보안 분야 유명 학술대회로 캐나다 밴쿠버 지역에서 지난 8월 개최된 '26회 유즈닉스 시큐리티 심포지엄'에서 처음 발표됐다.

새로 발견된 보안 취약점은 기기를 켜면 안드로이드 운영체제(OS)가 작동하기 전에 실행되는 부트로더 영역에서 발견됐다. 논문에 따르면 본래 이 영역은 공격자가 OS를 완전히 장악하더라도 건드리기 힘든 영역이다.

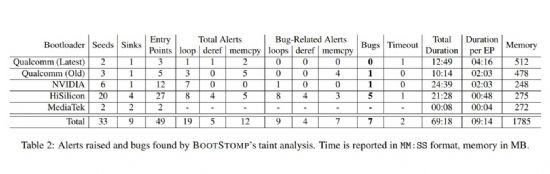

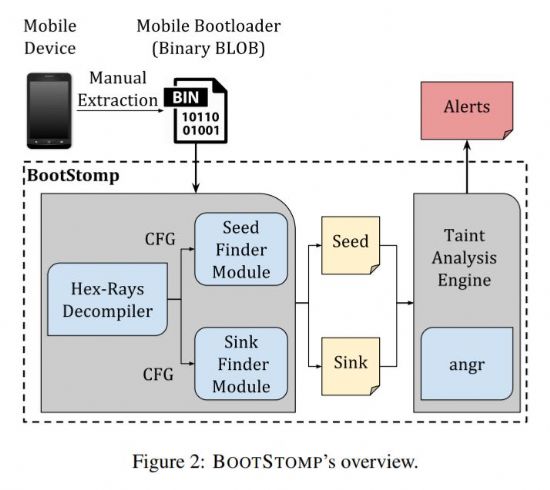

그러나 연구팀은 자체 개발한 부트로더 분석툴인 '부트스톰프(BootStomp)'를 활용해 6개 취약점을 새로 발견했다.

이 취약점들 중 일부는 "공격자가 부트로더 내에 악성코드를 심어 실행할 수 있도록 허용하거나 영구적인 서비스거부(DoS) 공격을 일으킬 수 있으며 2개 취약점은 OS에 대한 루트 권한(관리자 권한)을 확보해 기기를 잠금해제하고, 체인오브트러스트(CoT)를 무너뜨린다"고 덧붙였다.

부트로더가 위변조 되지 않고 무결성을 유지하고 있다는 점을 증명하기 위해 구글은 베리파이드부트(Verfied Boot), ARM은 트러스티드부트(Trusted Boot)를 적용했다. 이러한 일련의 과정을 거쳐 하드웨어, 소프트웨어 등 기기 구성요소들이 위변조 되지 않도록 무결성을 확보했다고 판단되는 상태를 CoT라고 부른다.

문제는 이러한 부트로더를 실제 기기에 적용하는 과정에서 제조사들의 기기에 맞게 수정되는 작업이 진행된다는 사실이다.

관련기사

- 구글 개발 보안칩 타이탄…펌웨어 해킹 막는다2017.09.05

- "3G·4G 이동통신 표준 프로토콜에 보안 결함"2017.09.05

- "애플 아이클라우드 보안 버그 발견"2017.09.05

- 시큐리티플랫폼, IoT 보안칩 개발 추진2017.09.05

연구팀은 부트스톰프를 활용해 부트로더가 기기에 맞게 수정된 상태로 실행되는 과정에서 이러한 취약점들을 발견했다.

취약점이 발견된 것은 칩셋을 탑재하는 기기로는 화웨이P8 ALE-L23(화웨이/하이실리콘 칩셋), 소니 엑스페리아XA(미디어텍 칩셋), 넥서스9(엔비디아 테그라 칩셋)과 함께 퀄컴 칩셋의 신/구버전 부트로더를 적용한 기기들이다.