보안전문가들이 150개국에 퍼진 랜섬웨어 '워너크라이'의 초기버전 코드에서 북한 정부를 배후로 활동하는 해커조직과의 연관성을 발견했다.

카스퍼스키랩은 15일(현지시간) 구글 보안연구원 닐 메타(Neel Mehta)가 트위터에 올린 암호문같은 메시지를 인용해 이같이 전했다. 닐 메타는 2014년 주요 오픈소스 시스템에 널리 쓰여 온 '오픈SSL'의 암호화를 무력화하는 심각한 취약점 '하트블리드'를 제보한 인물로도 유명하다.

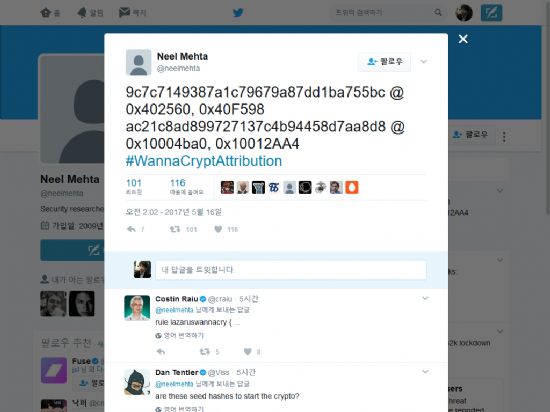

앞서 메타 연구원은 "9c7c7149387a1c79679a87dd1ba755bc @ 0x402560, 0x40F598 ac21c8ad899727137c4b94458d7aa8d8 @ 0x10004ba0, 0x10012AA4"이라는 암호문에 워너크립트와 관련된 해시태그(#WannaCryptAttribution)를 붙인 메시지를 작성했다.

카스퍼스키랩의 글로벌조사분석팀(GReAT)은 '시큐어리스트' 블로그를 통해 이를 설명했다. 그에 따르면 이 암호문은 워너크라이 랜섬웨어 초기버전 코드 샘플과 2년전 발견된 해커조직 라자루스그룹(Lazarus Group)에서 만든 백도어 코드 샘플이 코드를 공유한다는 암시다.

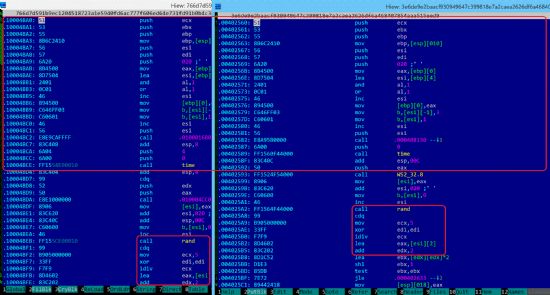

워너크라이 랜섬웨어 초기버전은 지난주가 아니라 2017년 2월 발견된 것을 가리킨다. 그와 코드를 공유하는 라자루스그룹의 코드 샘플은 2015년 2월 발견된 것이다. 카스퍼스키랩 측은 이 둘의 코드 샘플이 공유하고 있는 부분을 아래 스크린샷을 통해 보여 줬다.

전혀 다른 시기에 출현한 두 악성코드가 일부 코드를 공유한다는 건 어떤 의미일까. 두 악성코드가 동일 또는 적어도 협력 관계인 조직이나 해커의 손에서 태어났을 수 있음을 암시한다. 즉 워너크라이 랜섬웨어가 만들어진 배경에 라자루스그룹이 있을 수 있다는 얘기다.

라자루스그룹은 2009~2013년 국내서 발생한 일련의 주요 사이버공격 활동을 지칭하는 '다크서울(DarkSeoul)', 2014년 미국 소니픽처스 해킹, 2016년 방글라데시 중앙은행 사이버절도 등의 배후로 지목돼 왔다. 미국 연방수사국(FBI)은 라자루스그룹 배후가 북한 정부라 보고 있다.

정리해 보면 구글 보안연구원의 트위터 메시지가 암시하는 것은 워너크라이 변종이 세계적으로 확산하기 전 발견된 초기 버전 코드 샘플이 수년간 한국과 미국, 동남아시아 등지에서 발생한 여러 사이버공격의 배후인 라자루스그룹, 또는 북한과 연관됐을 가능성이 높다는 얘기다.

카스퍼스키랩은 "지금은 워너크라이의 지난 버전(older versions)에 관해 더 많은 연구가 필요하고, 그게 이번 공격을 둘러싼 미스터리의 일부를 푸는 데 열쇠가 될 것"이라면서도 "닐 메타의 발견은 현재까지 워너크라이의 기원에 관한 가장 중요한 단서라는 점은 분명하다"고 평했다.

관련기사

- '울고 싶은' 랜섬웨어…어떤 일 있었나2017.05.16

- 자동 업데이트 끄기가 '랜섬웨어' 키웠나2017.05.16

- 왜 영국 병원이 랜섬웨어 첫 타깃됐을까2017.05.16

- "랜섬웨어 사태, 美 정보기관이 더 키웠다"2017.05.16

이와 별개로 미국 사이버보안업체 시만텍도 비슷한 정황을 파악했다.

시만텍은 "워너크라이에 쓰인 코드에서 라자루스 툴의 고유한 SSL루틴을 발견했다"면서 "둘에 연관성이 있긴 하지만 아직은 약한 연결을 나타내며, 더 강한 연결고리를 찾기 위해 계속 조사하고 있다"고 밝혔다.