보안업체 하우리(대표 김희천)는 랜섬웨어 록키(Locky) 변종 DLL파일이 국내에 유포돼 사용자들의 주의가 필요하다고 7일 밝혔다.

변종 랜섬웨어는 스팸메일에 첨부된 매크로를 사용한 문서파일, JS, WSF, VBA 등 스크립트 다운로더 형식으로 유포되고 있다. 스크립트 파일은 ‘monthly_report’, ‘office_equipment’ 등 업무용 키워드를 포함한 형태로 유포되고 있다.

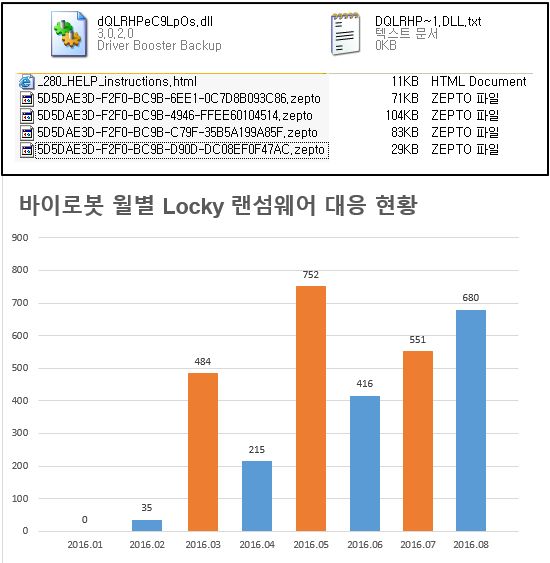

해당 파일이 실행되면 시스템 임시파일 경로에 DLL과 텍스트 파일을 내려받는다. 파일명은 임의 생성되나 'yahoo! Widgets' 또는 'Driver Booster Backup' 등 정상 파일로 위장하는 설명을 포함한다.

변종 랜섬웨어는 윈도 시스템 파일 중 'rundll32.exe'을 감염시켜 동작한다. 사용자 파일을 암호화하고 확장자를 '.zepto'로 바꾼다. 랜섬웨어를 내려받게 만든 스크립트도 암호화해 감염 후 스크립트 파일을 확인하기 어렵다고 하우리 측은 설명했다.

관련기사

- 하우리, 자회사 티에스온넷 흡수합병 완료2016.09.07

- 하우리, 리눅스기반 공공PC용 취약성 점검 SW 개발2016.09.07

- 한국어 랜섬웨어 또 등장...벌써 세번째2016.09.07

- 1분기 랜섬웨어 유포, 전년동기대비 17배 늘어2016.09.07

하우리 보안대응팀 주은지 연구원은 "올 2월 첫 발견된 록키 랜섬웨어는 국내에 지속 확산되고 있는데, 상대적으로 의심을 덜 사는 DLL 파일 형태를 취하고 있다"며 "앞으로도 국내 피해 사례가 발생할 전망"이라고 진단했다.

하우리 측은 신규 변종 록키 랜섬웨어를 'Trojan.Win32.Locky.159232'라는 진단명으로 탐지해 치료하는 기능을 백신프로그램 바이로봇에 추가했다. 회사측은 바이로봇APT실드를 통해 사전 차단할 수도 있다고 설명했다.