오프소스로 제공되는 인터넷스캐닝툴인 '위치코븐(WITCHCOVEN)'을 악용해 목표로 한 대상들의 PC, 노트북 등 시스템정보를 분석하는 수법이 발견됐다.

파이어아이는 지난해 초부터 정부후원을 받고 있는 것으로 의심되는 해커그룹이 이 같은 수법을 악용하고 있다고 19일 밝혔다.

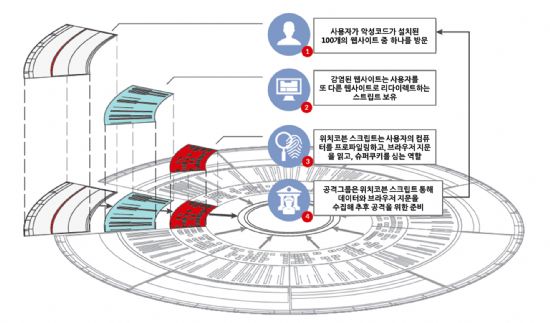

지능형 공격의 첫번째 단계는 목표로 한 시스템에 대한 정보수집이다. 이들 해커그룹은 정상적인 웹사이트의 HTML5 코드를 조작해 해당 웹사이트에 방문하면 위치코븐을 실행하는 스크립트를 웹사이트로 강제접속을 하게 하는 '워터링홀' 수법을 썼다. 현재 이러한 방식이 악용되고 있는 웹사이트가 100개 이상인 것으로 추정된다.

위치코븐은 사용자 모르게 백그라운드에서 실행돼 방문자의 컴퓨터 및 웹브라우저 정보를 파악한 뒤 지속적으로 사용자 정보를 추적하는 '슈퍼쿠키(Supercookie)'라는 웹툴을 사용자 컴퓨터에 심었다. 이 툴은 사용자 컴퓨터 내 여러 개의 스토리지에 쿠키를 생성하고, 삭제된 쿠키를 재생성해 지속성을 확보하는 오픈소스 웹툴이다. 파이어아이는 이달 초 총 14개 웹사이트가 위치코븐 스크립트를 호스팅하고 있는 것을 탐지했다.

해커그룹은 프로파일링 활동을 통해 공격대상들의 IP주소, 웹브라우저 유형 및 버전, 웹브라우저 언어 설정, 사이트 방문 기록 등 정보를 수집한다. 또한, 이를 통해 특정 목표에 최적화된 공격 수단을 선택할 수 있다. 예를 들어 사용자가 구 버전 SW를 사용하는 경우 해당 SW의 취약점을 악용한 공격을 시도하는 것이다. 중국 기반의 지능형 공격 그룹인 'APT3'의 경우, 어도비 플래시에서 발견된 제로데이 취약점 공격 이전에 프로파일링 스크립트를 악용했으며, 러시아 기반 그룹인 'APT28'도 역시 비슷한 정황이 발견된 바 있다.

관련기사

- 한컴-파이어아이, 한컴오피스 보안 협력2015.11.19

- 애플 개발툴 노린 악성코드 변종 주의2015.11.19

- 중국발 해킹감소 탓? 파이어아이 매출 감소 원인 논란2015.11.19

- 파이어아이, 기업 현장에 보안 분석가 전진배치2015.11.19

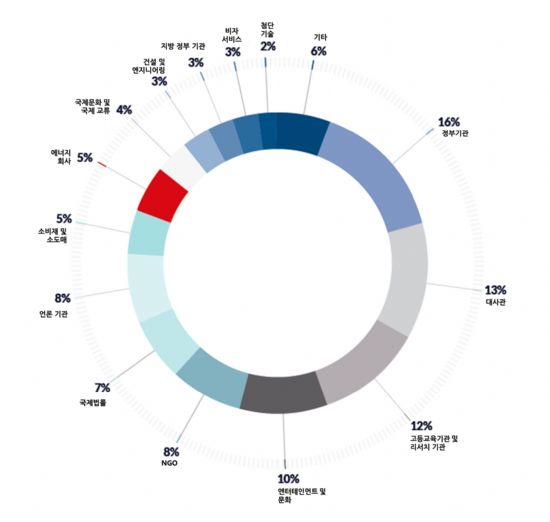

감염된 웹사이트들은 일정한 패턴을 가지고 있어 무작위로 감염된 것이 아니라 공격 대상을 선택해 진행하는 것으로 추측된다. 파이어아이는 감염된 웹사이트를 분석한 결과, 공격 그룹이 미국과 유럽에 있는 기업인, 외교관, 정부 관료, 군 인사에 관심이 있으며, 비자 서비스를 제공하는 회사와 미국의 특정 대사관이 포함돼 있다고 밝혔다. 이를 미루어볼 때, 공격 그룹은 미국 정부 관료 혹은 러시아, 중동 및 아프리카를 여행하는 기업인을 타깃하고 있는 것으로 추측된다.

파이어아이 코리아 전수홍 지사장은 "인터넷스캐닝툴은 기존에도 마케팅 회사들이 고객들의 구매 패턴을 파악하고 사이트를 사용자의 웹브라우저에 최적화하는데 쓰였던 기술"이라며 "해당 기술이 보다 정교한 사이버 공격을 수행해 목표에 대한 공격 성공률을 높일 수 있다는 점에서 위협적"이라고 밝혔다.