자동차를 직접 해킹하는 대신 대리점에서 사용하는 자동차 점검툴에 악성코드를 심어 이 툴로 진단하는 다른 자동차들까지 감염시킬 수 있는 방법이 공개됐다. 수많은 자동차들에 대한 진단서비스를 제공하고 있는 대리점이 오히려 악성코드 유포의 중심지가 될 수 있다는 것이다.

최근 미국 켄터키 루즈빌에서 개최된 더비콘 해커 컨퍼런스에서 발표를 맡은 크레이그 스미스 보안 컨설턴트는 자동차 내부에서 쓰이는 소프트웨어를 업데이트하거나 고장 여부를 확인하기 위해 사용되는 점검툴이 공격에 악용될 수 있다고 밝혔다. 그는 이러한 공격 시나리오를 두고 일명 '오토 브로델(Auto brothel)'이라고 부른다.

앞서 데프콘 등 해킹컨퍼런스에서 발표됐던 도요타 프리우스, 포드 이스케이프, 테슬라 등에 대한 해킹연구는 대부분 자동차를 직접 해킹하는데 초점을 맞췄다. 그러나 스미스 연구원은 불특정한 여러 자동차에 어떻게 악성코드를 심어 원격에서 조작할 수 있는지에 대한 방법을 연구한 것이다.

예상되는 시나리오는 이렇다. 악성코드에 감염시킨 자동차를 공격 대상이 되는 대리점에 갖고가서 점검을 맡긴다. 이 과정에서 사용된 점검툴이 악성코드에 감염되고, 다시 이 점검툴로 소프트웨어를 업데이트하거나 고장 여부를 진단받는 자동차들이 악성코드에 감염될 수 있다는 것이다.

이미 자동차 해킹이 인포테인먼트시스템에 대한 조작 뿐만 아니라 자동차 구동 혹은 제어부까지 제어할 수 있다는 사실이 확인된 바 있다. 때문에 한번 해킹된 자동차를 원격에서 마음대로 조작하는 것은 물론 대형 사고를 유발해 사람 목숨까지 위협할 수 있다.

스미스는 오픈소스 자동차 해킹 그룹인 '오픈 개러지(Open Garage)'의 창립자이며, 자동차 해커의 핸드북이라는 책의 저자이기도 하다.

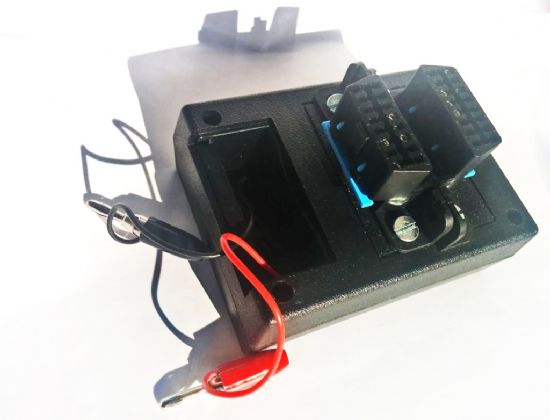

그는 이러한 취약점을 진단하기 위해 20달러짜리 하드웨어와 직접 오픈소스 커뮤니티인 깃허브에 올린 소프트웨어를 활용해 취약점 진단기기를 제작했다.

이 기기는 공격자가 악성코드에 감염시킨 자동차를 악용해 대리점 내 점검툴을 감염시킬 수 있게 하는 과정을 시뮬레이션한다. 취약점 진단기기가 일종의 악성코드에 감염된 해커의 자동차 역할을 할 수 있다는 것이다.

관련기사

- 피아트 크라이슬러, 해킹 우려에 8천대 추가 리콜2015.10.05

- 스마트카?…"좀비자동차 될 수 있다"2015.10.05

- 이번엔 GM... 美 차량 해킹 우려 확산2015.10.05

- 자동차 해킹 진화…스마트폰 공격 위협2015.10.05

스미스가 개발한 기기는 2개 OBD2 포트 혹은 유사한 분석용 포트를 탑재하고 있다. 이 기기의 한 쪽 포트에는 자동차 대리점에서 사용하는 점검툴을 연결하고 나머지 포트에는 PC를 연결한다. 그 뒤 대리점 점검툴에서 발견되는 취약점을 자체 개발한 소프트웨어를 통해 스캔한다.

그는 "대리점 점검툴에서 발견된 취약점들이 앞으로 자동차 산업계에 심각한 보안위협이 될 수 있다"며 "자동차 소유주들도 대리점 등에서 사용하는 점검툴에 대한 보안감사를 요구할 필요가 있다"고 조언했다.