해킹팀 해킹 사건 이후 불거진 국가정보원의 민간인 사찰 의혹에 대한 공방이 식을줄을 모른다. 모든 걸 다 까놓고 진위 여부를 밝힐 수 있는 상황이 아닌 만큼, 공방이 당장에 수그러 들것 같지도 않다. 국정원은 국가 기밀에 해당한다는 이유로 의혹과 관련한 외부 검증을 받기는 어렵다는 입장이다. 이에 따라 미확인 루머도 확산되는 분위기다. 현재 쟁점이 되고 있는 사안들과 해킹팀의 비즈니스 방식에 대해 추가로 확인된 것들을 정리해봤다.

■지금까지 확인된 사실

먼저 현재까지 사실로 확인된 대목은 국정원이 나나테크라는 구매대행업체를 통해 2010년부터 해킹팀이 제공하는 '원격제어시스템(RCS)'이라 불리는 해킹툴을 구매했다는 사실이다. 유출된 자료에 따르면 국정원은 2012년 1월 27만3천유로에 RCS를 구매했고, 이후 유지비용을 포함해 총 68만6천410유로(약8억8천488원)를 지급했다.

나나테크나 국정원 직원과 해킹팀이 주고 받은 메일에는 카카오톡, 라인 등 국내서 주로 사용되고 있는 모바일메신저와 함께 위챗, 스카이프 등에 대해서도 해킹 가능한지 여부를 문의했다. 올해 6월에는 삼성전자 갤럭시S5를 포함해 주요 스마트폰에 대한 스파이웨어 정상작동 여부를 확인했다는 문구도 등장한다.

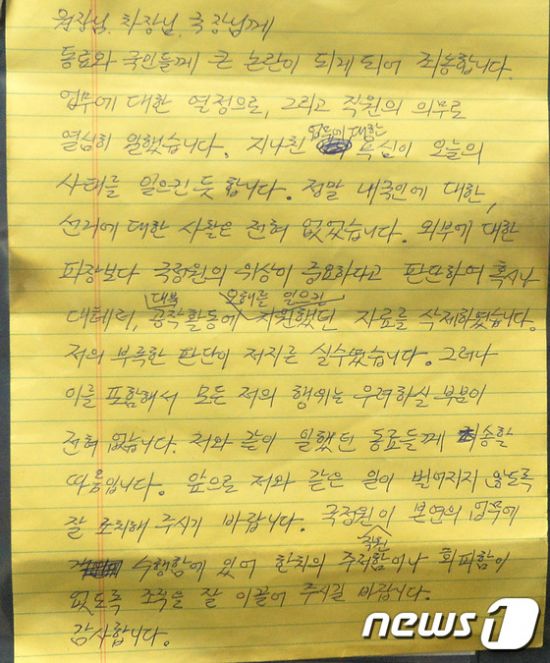

이 과정에서 해킹팀 내부자료 유출 사건이 알려진 지 약 2주 뒤인 18일, 국정원 직원으로 RCS 구매, 관리 등을 담당해왔던 직원 임모씨가 자살하면서 "내국인에 대한, 선거에 대한 사찰은 전혀 없었으나 대테러, 대북공작활동에 오해를 일으킬 지원했던 자료를 삭제했다"는 내용의 유서를 남기면서 오히려 의혹을 증폭시켰다. 국정원측은 임모씨가 삭제했던 51개 자료에 대해 확인한 결과, 10개는 대북 및 대테러용, 10개는 심어놨는데 작동하지 않은 것, 나머지 31개는 테스트용이었다고 해명했다.

■해킹팀과 오픈소스 비즈니스

해외 해커 커뮤니티와 활발하게 교류하고 있는 국내 보안 전문가 A씨에 따르면 RCS 중 안드로이드폰과 관련된 감시툴은 오픈소스 프로젝트로 공개돼 있는 소스코드를 그대로 사용했다. 해당 소스코드는 안드로이드폰에서 문자메시지, 화면캡처, 패킷캡처, 통화기록 등에 접근할 수 있는 방법에 대해 다루고 있다.

해당 오픈소스 프로젝트에는 GNU GPL(General Public License)이 적용됐다. GPL이 적용되는 오픈소스 프로젝트를 활용해 SW를 개발할 경우, GPL 규정에 따라 해당 소스코드를 공개해야 한다 그러나 유출된 RCS에선 이와 관련한 내용을 찾아 볼 수 없다. RCS가 GPL을 위반했을 수 있다는 얘기다. GPL을 위반했다는 것은 저작권법 위반했다는 것을 의미한다. 국가정보원이 해킹팀으로부터 RCS를 상대적으로 고가에 구입했다는 지적도 있다. A씨는 "같은 소스코드를 쓴 중국툴이 100만원~200만원 안팎에서 거래되고 있다"고 전했다.

그러나 같은 소스코드를 썼다고 해서 서로 다른 해킹 SW를 같은 급으로 보기는 무리가 있을 수도 있다. 해당 툴이 있다고 하더라도 구매자가 바로 도감청을 시도할 수 있는 것은 아니다. 해킹팀은 공격대상이 특정되면 그에 따라 기기나 각종 애플리케이션에 대한 보안취약점을 악용해 자신들이 개발한 도감청용 악성코드를 심을 수 있도록 돕는 일련의 서비스를 제공해 왔다. 국정원이 카카오톡 등 메신저와 갤럭시S 시리즈에 대한 해킹이 가능한지 여부를 문의했던 것은 해킹팀이 단순히 툴을 판매한 것이 아니라 사용법에 대한 교육과 함께 해킹에 필요한 취약점 공격(익스플로잇) 대행서비스를 제공해 왔다는 것을 의미한다.

해킹팀 내부자료유출을 통해 공개된 어도비 플래시 취약점 3종, 윈도 오픈타입 폰트 관련 취약점 1종은 그동안 알려지지 않았던 제로데이 취약점 중에서도 강력한 것으로 꼽힌다. 해킹팀은 플래시 취약점을 활용해 해킹 공격을 할수 있는 익스플로잇을 자체 개발했다. 이를 위해 다른 보안회사 혹은 해커들로부터 익스플로잇 제작에 필요한 제로데이 취약점을 구매해왔다. D2Sec, 뷔펜(VUPEN) 등과 함께 넷트라가드(Netragard) 비탈리 토로포브(Vitaliy Toropov), 취약점 브로커리지 인터내셔널(Vulnerabilities Brokerage International), 로자리오 바로타(Rosario Valotta) 등과도 손을 잡았다. 2014년에는 쿼바 시큐리티(Qavar Security)라는 곳과 독점 제휴를 맺기도 했다.(관련링크)

■국정원 민간인 사찰 검증, 쉽지 않은 작업

정치권 이슈로 부상한 국정원의 민간인 사찰 여부에 대해서는 여전히 검증이 쉽지 않을 것으로 전망된다.

최근 새정치민주연합은 RCS가 SK텔레콤 IP주소 5개 회선을 사용했다는 점을 근거로 민간인 사찰 의혹을 제기했다. 이와 관련 박민식 의원(새누리당)은 발견된 IP를 국정원이 사용한 스마트폰은 내부 테스트용으로 시, 분, 초까지 일치한다고 전했다.

IP주소는 1개 회선을 한 사람이 사용할 수도 있고, 여러개 가상IP로 나눠서 쓸 수도 있다. 프록시를 통해 IP주소를 우회해 할 수 있는 애플리케이션도 이미 손쉽게 구할 수 있다는 점을 고려하면 IP주소를 민간인 사찰 여부에 대한 결정적 증거로 보기는 무리가 있다.

침해사고대응전문가에 따르면 검증을 위해 보다 눈여겨봐야할 것은 일련의 공격이 어떤 식으로 이뤄졌는지에 대한 흐름을 파악하는 일이다. 일반적인 침해사고대응업무의 경우 단순히 어떤 취약점이 쓰였다는 것만으로는 상황을 파악하기 어렵다.

관련기사

- 국정원, RCS 삭제자료 공개..."민간인 사찰 없었다"2015.07.29

- "해킹 공격, 불안하시죠?"...국민 백신 프로젝트 '가동'2015.07.29

- 왜 안드로이드폰만 많이 공격 당할까?2015.07.29

- 해킹팀 툴 나도 감시?...무료 확인툴 주목2015.07.29

오랫동안 특정 대상을 노려 시도되는 지능형 공격(APT 공격)은 이메일, 문자메시지 등을 통해 상대방 PC, 노트북, 스마트폰 등에서 발견된 취약점을 악용해 관리자 권한을 획득, 대상 기기를 악성코드에 감염시킨다. 그 뒤에 추가적인 악성코드를 심어 외부로 정보를 빼내가는 일련의 복잡한 과정을 거친다. IP는 하나의 단서일 뿐 국정원에서 RCS가 어떻게 쓰였는지를 입증할만한 흔적을 발견하고, 공격과정을 분석하는 작업이 필요하다는 것이다.

그러나 현재로서는 국정원은 국가기밀에 해당하는 사안이라 검증이 필요하다고 하더라도 직접 내부정보에 접근하기는 어렵다고 주장한다. 대신 내부 기술자들을 통해 민간인 사찰은 없었다는 점을 납득할 수 있게 설명하겠다는 입장이다. 그런만큼 외부 의혹도 쉽게 사라지지 않을 것으로 보인다.