미국 국가안보국(NSA)과 영국 정보통신본부(GCHQ) 등이 스마트폰을 도감청하기 위해 세계 최대 가입자식별모듈(SIM카드) 제조사인 젬알토의 제품을 해킹해왔다는 사실이 밝혀졌다.

젬알토는 우리나라를 포함한 전 세계 450여개 이동통신회사에 약 20억개에 달하는 심카드를 공급해 온 만큼 앞으로 더 큰 파장이 예상된다.

이 내용을 최초로 보도한 '인터셉트(The INTERCEPT)'에 따르면 NSA의 감시활동 폭로자인 에드워드 스노든이 최근 공개한 문건에서 NSA와 GCHQ는 젬알토가 만든 심카드 내에 저장된 암호화키를 훔쳐내는 수법으로 스마트폰 도감청을 수행해 왔다.

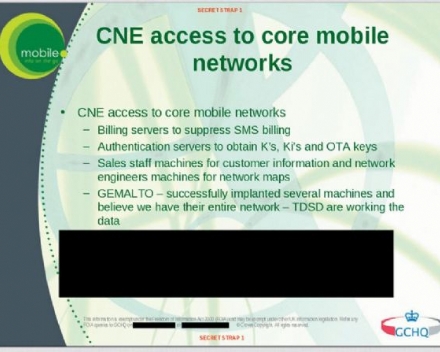

GCHQ는 2011년부터 젬알토를 겨냥해 '하이랜드 플링(HIGHLAND FLING)'이라는 작전명으로 해킹을 시도했다. 젬알토 프랑스, 폴란드 지사 소속 임직원들에게 악성 이메일을 보내는 수법을 써서 심카드 해킹에 필요한 암호화키 등을 유출시켰던 것으로 추정된다.

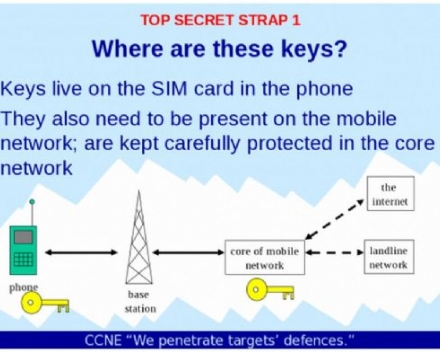

심카드는 실제 가입자가 쓰고 있는지를 확인할 목적으로 활용되는 엄지 손톱만 한 작은 카드다. 우리나라의 경우 심카드에 교통카드, 신용카드, 근거리무선통신(NFC) 기능 등을 추가한 유심카드를 활용하고 있다.

인터셉트에 따르면 문제가 된 것은 심카드에 저장된 암호화키가 정보기관을 통해 유출돼 스마트폰을 도감청한 내역을 확인할 수 있다는 사실이 밝혀졌다는 점이다. 이들 정보기관은 감시대상의 스마트폰에서 암호화된 상태로 전송되는 통화, 문자메시지 송수신 내역을 가로챈 뒤 심카드 암호화키를 통해 실제 내용을 확인할 수 있었다.

스노든이 공개한 문건에서는 NSA 내에 '모바일기기 취약점 공격팀(Mobile Handset Exploitation Team, MHET)'이 신설되면서 사전영장이나 이통사 혹은 당사자의 협조 없이도 무단으로 통신내역을 도감청할 수 있었다고 전했다.

보고서에 따르면 NSA의 지원을 받은 GCHQ가 이통사의 코어망에 접속해 고객정보, 네트워크 엔지니어 전용 기기들에 대한 정보를 입수하는가 하면 인증서버를 해킹해 복호화된 데이터, 통화내역 등을 유출시키기도 했다.

이와 관련 젬알토측은 공식 해명 보도자료를 통해 NSA와 GCHQ가 해킹한 것은 'Euronext NL0000400653 - GTO'라는 모델명을 가진 유심카드 였다며 이들의 목적이 더 많은 모바일 네트워크에서 사용자 동의없이 더 많은 정보를 모니터링하는 것인 만큼 다른 심카드 제조사들 역시 공격대상이 됐을 것으로 추정된다고 밝혔다.

관련기사

- 구글 크롬, HTTPS 아닌 웹사이트에 경고 띄운다2015.02.23

- 샤를리 엡도 테러에 정부 인터넷 감시 명분↑2015.02.23

- 논란 속 美 사이버보안 강화법' 부활 조짐2015.02.23

- 美 NSA, 네트워크 감시기술 오픈소스로 공개2015.02.23

이어서 이 문제를 매우 심각하게 생각하는 만큼 모든 역량을 동원해 해당 내용을 조사하고, 정교한 해킹 기술에 대해 파악할 것이라고 덧붙였다.

인터셉트에 따르면 폴 베버리 젬알토 부사장은 가장 중요한 것은 어떻게 이러한 일이 일어날 수 있는지를 정확히 파악해 앞으로 문제가 생기지 않도록 하는 것이라고 밝혔다.