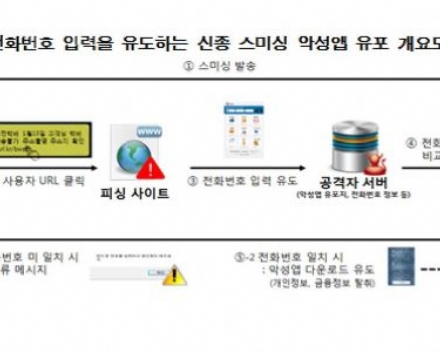

스미싱을 통한 해킹수법이 기존 지능형지속가능위협(APT) 공격처럼 특정한 대상을 노려 정보를 훔쳐내는 형태로 진화했다. 사용자가 스마트폰으로 악성문자를 클릭해 피싱사이트로 연결되면 보안카드 번호를 묻는 대신 전화번호 입력을 유도하는 수법이 등장한 것이다.

공격자는 기존에 수집해 놓은 전화번호 DB서버와 비교해 일치여부를 확인한 뒤 다시 악성애플리케이션(앱) 설치를 유도하는 수법을 썼다. 악성앱은 개인정보, 금융정보를 빼가는 것은 물론 일반 모드에서는 해당 앱을 삭제할 수 없도록 했다.한국인터넷진흥원(KISA)은 특정 대상만을 노리는 신종 스미싱 공격이 등장하기 시작했다고 23일 밝혔다.

공격에 사용되고 있는 문구는 기존에 알려진 것처럼 택배 배송지 주소 확인, 교통 범칙금 조회 등을 사칭해 피싱사이트 접속을 유도하고 있다.

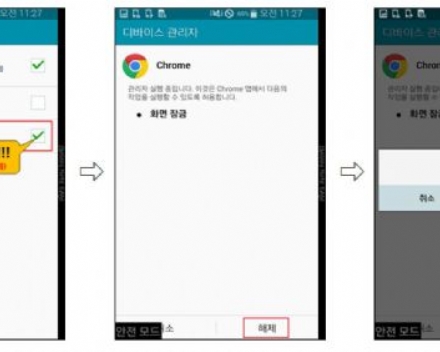

특이한 점은 공격대상이 불특정 다수가 아니라 일부 자신들이 확인할 수 있는 사용자들을 대상으로 하고 있다는 점이다. 더구나 최근 등장하기 시작한 일부 악성앱은 관리자 권한을 해제하지 못하게 막는 수법을 동원해 해당 앱을 일반 모드에서는 삭제하지 못하도록 한다. 이러한 문제를 해결하기 위해 안드로이드 스마트폰은 재시작 뒤에 음소리줄임 버튼을 4초 이상 누르면 나오는 안전 모드로 재시작해 설정-보안-기기관리자 항목에서 악성앱에 대한 관리자 권한을 체크해제 한 뒤에 해당 앱을 삭제하는 과정을 거쳐야 한다.

관련기사

- "올해 모바일 보안 키워드, 뱅킹·결제·스미싱·IoT"2015.01.23

- "교통위반 조회하세요" 스미싱 문자 '주의보'2015.01.23

- “새해 복 많이 받으세요” 스미싱 주의2015.01.23

- ‘분리수거 위반문자’ 스미싱 조심하세요2015.01.23

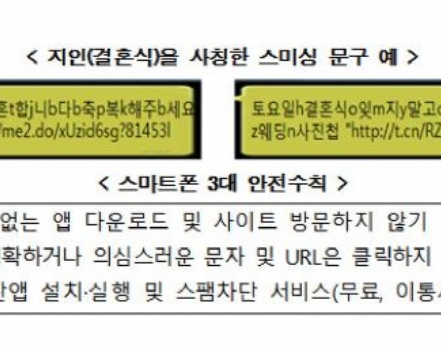

KISA에 따르면 지난해에 이어 올해 탐지된 스미싱은 결혼식을 사칭한 사건이 4만5천여건으로 가장 많이 발견됐으며, 택배 사칭 등도 계속 유포되고 있는 실정이다.

KISA 사이버사기대응팀 박진완 팀장은 최근 스미싱이 사용자들이 구분하기 어려운 형태로 진화하고 있으므로 의심스러운 문자를 수신했을 때는 모바일 백신으로 스마트폰의 보안 상태를 점검해야 한다고 당부했다.