한국수력원자력이 관리하는 일부 웹사이트가 해킹돼 임직원들의 개인정보 1만799건이 유출된 데 이어 월성 1,2호기 제어 프로그램 해설서, 월성 1호기 감속재계통 ISO도면, 배관설치도면 등 기술자료가 인터넷 블로그에 게재되는 사고가 발생했다.

현재 한수원, 보안 전문가들을 통해 파악된 내용에 따르면 유출 사실이 확인된 곳은 한수원 임직원들이 사용하는 커뮤니티다. 이곳의 서버가 해킹돼 내부에 저장됐던 한전 임직원들의 이름, 연락처 등이 유출된 것이다.

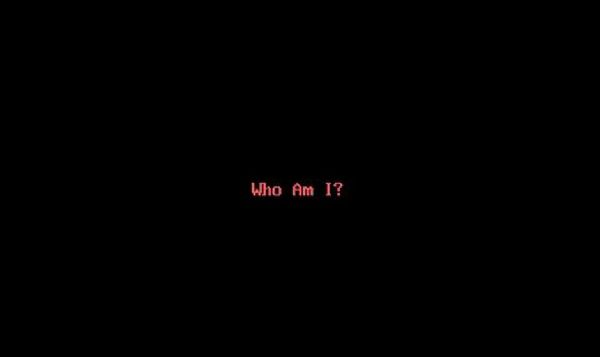

원전반대그룹이라고 자신들을 지칭한 'Who Am I?'라는 해커그룹이 공격을 시도한 것으로 추정된다.

이 해커그룹은 3.20 사이버테러때와 마찬가지로 '마스터부트레코드(MBR)' 파괴기능을 작동시키는 악성코드가 실제 내부망에서 관리하는 PC를 파괴했다고 주장하기도 했다. 한수원 측 관계자는 내부망이 피해를 입은 사실은 없다고 해명했다.

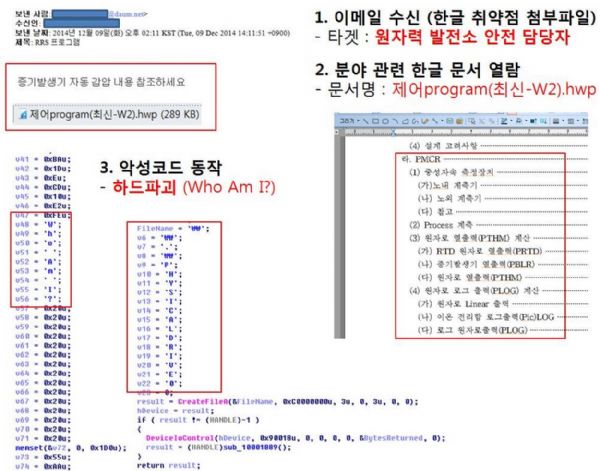

다만 원전 내부 시스템을 공격하기 위한 시도는 9일 혹은 그 이전시점부터 실제 이뤄져왔던 것으로 파악된다. 하우리, 안랩 등 국내 보안회사들이 한수원 관계자들을 대상으로 악성 이메일을 보내는 정황을 파악했었기 때문이다.

하우리 차세대보안연구센터 최상명 팀장에 따르면 원자력 발전소 안전 담당자들을 대상으로 '제어program(최신-W2).hwp'라는 한글 문서 파일을 첨부한 이메일이 송부된 바 있다. 이 악성첨부파일 내부에는 'Who Am I?'라는 문구와 함께 하드디스크(MBR)를 파괴하는 기능을 갖고 있었던 것으로 분석된다.

최 팀장은 8일~9일에 MBR파괴 악성코드가 발견되기 전에 임직원들 개인PC 등에 저장된 정보가 유출됐을 가능성도 배제할 수 없다고 밝혔다. 내부망이 해킹된 것이 아니더라도 다른 경로로 기술자료가 새나갔을 수 있다는 설명이다. 실제로 MBR 파괴용 악성코드에 악용된 제어 program(최신-W2).hwp라는 파일은 이후 해커그룹이 정보를 올린 블로그에도 그대로 올라왔다.

안랩 역시, 침해사고 조사 및 분석 관련 내용을 다루는 자사 블로그를 통해 한글 문서파일의 취약점을 악용해 MBR 파괴 기능을 가진 9개 문서파일이 접수됐다고 밝혔다.

파일에 첨부된 악성코드의 레지스트리를 분석한 결과 12월10일 오전 11시 이후에 작동하도록 설정돼 있었다. 그 뒤에는 시스템 재부팅시 'Who Am I?'라는 문자열을 출력하도록 하는 기능을 가졌던 것으로 분석됐다.

관련기사

- 소니픽쳐스, '인터뷰' 상영 안하기로2014.12.19

- 한국 정부 공격하려는 어나니머스는 누구?2014.12.19

- 3.20 해킹 유사 수법 발견, 위기경보 '관심'2014.12.19

- 언론사 시스템 파괴...3.20때와 일부만 유사2014.12.19

아직 'Who Am I?'라고 자신들을 지칭한 해커그룹이 국내 해커들의 소행인지, 북한 혹은 외부 집단인지 혹은 관심을 끌고 싶어하는 이들의 우발적인 행동이었는지에 대해서는 더 면밀한 조사가 필요할 것으로 보인다.

이들 그룹은 블로그가 잠정폐쇄되기 전인 18일 오후 3시에 1차 공격은 하드파괴 몇 개로 끝났지만 2차는 제어 시스템 파괴라며 원전은 더이상 안전한 에너지가 아니다, 우리 그룹이 보낸 1만6천250여개(악성코드를) 모두 잡았는지 모르겠다, 크리스마스에는 몇 기가(바이트)가 파괴될지도 모른다는 등 엄포를 놓았다.