안드로이드 스마트폰에서 모바일뱅킹을 노린 악성 애플리케이션이 이제는 하나의 프레임워크를 구성해 기본탑재된 백신을 무력화 시키고, 개인정보유출, 공인인증서 탈취는 물론 이를 통한 자금탈취까지 가능한 형태로 진화하고 있다.

공격자들이 준비 중인 프레임워크가 완성되면 30분만에 새로운 모바일뱅킹앱이 해킹돼 대규모 금융정보유출사고로 이어질 수 있다.

파이어아이 모바일 보안 연구원들은 안드로이드 운영체제(OS)에서 '구글 서비스 프레임워크'로 가장한 악성 앱들이 발견되고 있다고 23일 밝혔다.

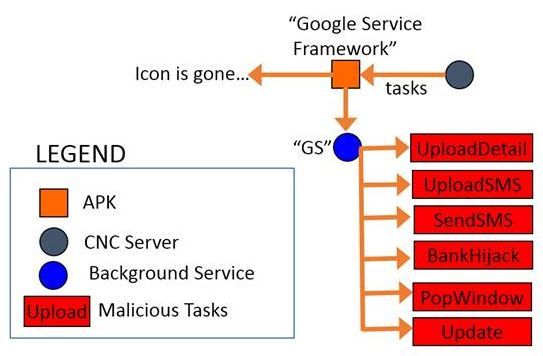

문제는 새로 발견된 악성 앱들이 한국 모바일뱅킹 시장을 겨냥하고 있다는 점이다. 파이어아이 분석 결과 이 악성앱은 한번 설치되면 '구글 서비스'라는 아이콘을 만든다. 해당 아이콘을 누르면 관리자 권한을 요구한다. 그 뒤에는 아예 아이콘이 사라지고 'GS 프로세스'가 백그라운드에서 실행된다. 이 악성 프로그램은 관리자 모드로만 삭제가 가능하게 만들었다.

백그라운드에서 실행되는 악성앱은 국내 주요 8개 은행 모바일뱅킹앱을 파악한 뒤 백신을 비활성화 시키고, '새로운 버전이 출시되었습니다. 재설치 후 이용하시기 바랍니다'라는 메시지를 띄워 들어 가짜 모바일뱅킹앱 설치를 유도한다.

관련기사

- 파이어아이, 이메일 보안에도 APT 대응 기술 투입2014.07.23

- 파이어아이 OS서 취약점 발견, 긴급 패치2014.07.23

- APT 공격 대응 솔루션, 탐지넘어 치료 기능도 갖춰2014.07.23

- 파이어아이, 모바일 위협방지 안드로이드앱 출시2014.07.23

이 과정에서 사용자 스마트폰에 저장된 연락처, 기기정보 등이 공격자가 구축한 C&C서버로 전송된다. 가짜 모바일뱅킹앱이 설치된 이후에는 사용자가 받은 문자메시지 내역 등을 전송한다.

파이어아이측은 아직까지는 가짜 앱을 설치한 뒤 활동은 포착되지 않았으나 공격자들은 C&C서버로부터 더 많은 악성명령을 내릴 수 있도록 설계하고 준비하고 있는 것으로 분석된다고 밝혔다.