10년 전부터 본격 등장한 한국형 악성파일들이 지금도 유사한 소스코드를 일부 포함하고 있는 것은 동일 조직이나 그룹의 소행에 의한 결과로 볼 수 있다는 분석이 제기됐다.

온라인 게임 계정 탈취에서부터 피싱/파밍/메모리해킹 등 전자금융정보 탈취, 웹사이트 방문만으로 감염되는 드라이브바이다운로드까지 수법은 달라도 유사한 조직 혹은 해커들이 만든 것으로 추정되는 근거들이 있다는 것이다.최근 잉카인터넷 시큐리티대응센터는 공식 블로그를 통해 '한국 맞춤형 악성파일 지난 10년간의 실체 전격해부'라는 제목으로 장문의 분석내용을 공개했다.

블로그에 따르면 국내에 대량으로 유포 중인 온라인게임계정 탈취, 파밍 기능을 가진 악성파일 개발조직은 10년 넘게 우리나라를 상대로 수익을 벌여들여 온 것으로 분석된다.

해당 악성파일 유포 조직은 2004년 전후부터 2014년 현재까지 중국어 기반 프로그래밍 방법을 악용해 국내 주요 웹 사이트를 상대로 수천 종에 달하는 신/변종 악성파일을 전파시켜 온 것으로 추정된다.

잉카인터넷 시큐리티대응센터 문종현 팀장은 국내 다년 간 유포된 한국 맞춤형 악성파일들 간 유사성, 연관관계를 조사하고, 그동안 추적하고 관찰해 수집한 정보를 기반으로 프로파일링한 결과 10년 전 악성파일과 현재 악성파일 사이에 공통적으로 사용된 소스코드가 존재한다는 점을 발견했다고 밝혔다. 이와 함께 악성파일이 실행되는 알고리즘도 비슷하다는 정황단서들도 발견됐다고 덧붙였다. 한국형 악성코드를 활용한 사이버범죄가 동일 조직에 의해 일어난 것을 의심할 수 있는 대목이라는 설명이다.

먼저 2004~2006년 사이에 주로 이용된 국내 온라인 게임 계정 탈취형태의 악성파일은 'Earthworm', 'Turtle'이라는 고유한 변수이름을 내부적으로 이용했다. 이는 2007년~2012년 사이 국내에 유포된 대표적인 악성파일들에서도 공통적으로 사용되고 있다는 사실이 확인됐다.

해커들이 감염된 PC를 악용해 공격명령을 내리거나 정보를 수집하는 C&C서버에서 추가 악성파일을 다운로드 할 때 사용하는 명령어나 파일 등록기법들도 일치했다.

2012년 전후부터 한국 사용자를 괴롭혀 온 인터넷뱅킹용 악성파일은 기존 온라인 게임 계정 탈취기능의 악성파일이나 특정 웹 사이트 관리자 계정 수집용 악성파일들이 보유하고 있던 내부 바이너리명(MYDLL)이 일치했으며, 주요 악성 프로그램 기능 구조도 거의 동일했다고 블로그는 분석했다.

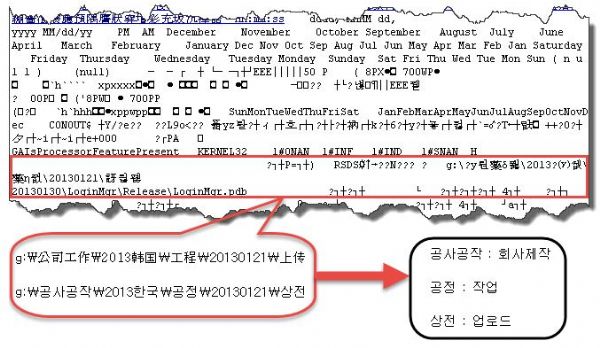

2013년부터 등장한 악성파일은 온라인 게임 계정 탈취에 더해 전자금융사기 기능을 탑재하기 시작했다. 블로그에 따르면 2013년 1월에 제작된 것으로 추정되는 인터넷뱅킹용 악성파일 시리즈(KRBanker) 중 일부는 악성파일을 설치하는 'RunleHelpG.exe' 파일과 탈취한 공인인증서를 업로드하는 'ftp.exe', 금융정보 탈취 기능을 수행하는 'kbs.exe', 'LoginMgr.dll' 등으로 기능이 분담화됐다.

최근 유포 중인 악성파일명에도 'kbs.exe'라는 파일명이 자주 활용되고 있다. 블로그는 이 파일명은 방송국이 아니라 국민은행을 뜻하는 'KBStar'라는 단어의 줄임말로 활용되고 있다고 밝혔다.

해당 악성파일 내부에는 중국어로 '공사공작(회사제작)', '공정(작업)', '상전(업로드)'라는 문구가 포함돼 있어 동일조직이 대규모로 악성코드를 제작해 유포하고 있다는 정황을 드러내고 있다.

그러나 10년 넘도록 국내 악성파일 유포 조직의 배후세력은 수면 위로 드러나지 않고 있다. 동일조직에 의해 집중적으로 개발되고 유포됐다고 가정하면 그동안 속수무책으로 당하기만 했을 뿐인 셈이다.

더구나 해당 조직은 악성파일을 제작하는 것 뿐만 아니라 국내 주요 웹사이트를 해킹해 경유지 및 유포지로 활용해왔다. 최근 1만7천여 개에 달하는 웹사이트가 사용 중인 소셜댓글 플러그인 기능을 무단 변조하고 플래시 플레이어 보안취약점을 결합해 단시간에 수많은 사용자들에게 악성파일을 전파시키는 전략까지 동원하기도 했다.

관련기사

- PDF 위장한 특정 기업 사칭 악성문서 주의2014.07.04

- 北위성 발사대 관련 메일 열면 악성코드 감염2014.07.04

- 사이버범죄그룹도 협업시대, 해킹기술 공유한다2014.07.04

- 한국 인터넷 뱅킹 노린 악성코드, 일본서도 확산2014.07.04

주요 인터넷 기업들이 서비스하는 정상프로그램을 변조해 악성파일을 포함시켜 업데이트 시키거나 설치되도록 유도하고 있다는 점도 주의가 필요하다. 이런 대표적인 몇 가지 단서만을 놓고 보아서도 해당 악성파일 관련조직은 10년 넘도록 국내 컴퓨터 및 웹 사이트 관리자 등을 노리고 교묘하고 지능적인 공격을 꾸준히 벌이고 있다는 것을 확인할 수 있다.

문 팀장은 국내 이용자들의 중요 정보를 노린 공격이 갈수록 고도화/지능화되고 있고, 매우 은밀하면서도 지속적인 공격활동을 10년 넘게 수행하고 있다는 점을 확인할 수 있었다며 각종 보안취약점을 이용한 악성파일 공격이 국내에서 끊이지 않고 발생하고 있어 인터넷 이용자들은 항시 보안제품을 설치하고 매일 매일 최신 버전으로 업데이트 하여 사용해야 한다고 당부했다.