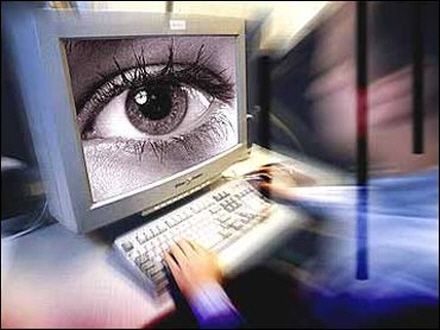

윈도 운영체제(OS)에 비해 상대적으로 안전하다고 여겨졌던 리눅스 기반 웹서버가 윈도PC를 노린 악성공격에 2년째 악용돼 온 것으로 나타났다.

19일(현지시간) 미국 지디넷은 유럽 보안회사 에셋의 보고서를 인용, 지난 2년 간 약 2만5천개 리눅스 기반 웹서버가 악성코드에 감염됐으며, 해당 웹서버에 접속하는 윈도PC를 감염시키는 또 다른 악성코드를 유포해 왔다고 보도했다.

이에 따라 인터넷서비스제공사업자(ISP) 뿐만 아니라 시스템관리자들은 리눅스, 유닉스 환경에서 작동하는 루트킷인 '에버리 SSH(Ebury SSH)'와 같은 악성코드에 감염됐는지 여부를 점검해야 한다.

루트킷은 시스템에 침입한 사실을 숨기며 백도어나 트로이목마 설치, 원격접속허용, 내부사용흔적삭제, 관리자 권한 획득 등에 사용되는 악성 프로그램이다.에버리 SSH는 원격으로 암호화된 메시지를 전송할 수 있는 SSH 관련 바이너리 혹은 SSH에 쓰인 공유된 라이브러리를 바꾸는 방식으로 관리자 권한을 탈취한 뒤에 뿌려진다.

시스템관리자가 이 악성코드를 발견했다면 해당 시스템은 '오퍼레이션 윈디고'에 노출됐을 가능성이 높다.

오퍼레이션 윈디고는 사이버 범죄 캠페인으로 윈도 사용자들, 인기 웹사이트 시스템 관리자들을 공격 대상으로 삼아 계정정보를 탈취하고, 스팸메시지를 뿌리는 등의 악성 기능을 가진다.

보고서에 따르면 에셋은 해당 악성코드가 두 부류의 희생자를 만든다고 설명했다. 악성코드에 감염된 웹서버가 호스팅하는 웹사이트에 접속한 윈도OS 사용자, 광범위한 서버단의 계정 정보를 훔치는 네트워크에 악용되는 리눅스/유닉스 기반 웹서버 관리자 등이 대상이다.

기존 루트킷 기능과 마찬가지로 에버리 SSH는 감염된 사용자의 웹서버, PC에 백도어를 설치하고, SSH 접속에 필요한 ID, 비밀번호 등을 훔치며, 감염된 웹서버를 통해 스팸메시지를 보낼 수 있는 기능을 가졌다. 이를 통해 확산된 스팸메시지는 하루 평균 약 3천500만건이었다.

에버리 SSH에 감염이 확인된 IP주소는 지난해 6월 7천707개에서 올해 1월에 1만1천110개로 늘어났다. 특히 미국, 독일, 프랑스, 이탈리아, 영국 등이 공격에 노출됐다.

관련기사

- 구형 아파치 웹서버 보안 위협↑...업글 필수2014.03.20

- 웹서버 다크호스 엔진엑스, 대접 달라졌다2014.03.20

- 새해 PC에 리눅스 사용 '어려우니 포기해'2014.03.20

- 안랩 "부팅 중 악성코드 유포, 치료도 어려워"2014.03.20

악성코드에 감염된 웹사이트에 접속하면 사용자들은 해커가 구축한 악성 웹사이트로 접속하게 돼 온라인 광고 사기를 수행하거나 블랙홀과 같은 취약점 공격툴(익스플로잇)에 노출된다.

이 보고서는 에셋과 함께 독일 침해사고대응팀(CERT-Bund), 스웨덴 컴퓨팅 국가인프라스트럭처(SNIC), 유럽원자핵공동연구소(CERN) 등이 공동연구한 끝에 나왔다.