KT 고객센터 홈페이지 해킹 사건을 두고 보안전문가들은 '어이없다'는 반응이 대부분이다. 1부터 9까지 차례대로 대입해 보는 낡은 수법을 활용한 해킹툴에 당했기 때문이다. KT로선 홈페이지 개발 단계에서부터 이후 보안관제까지 관리 소홀에 대한 책임에서 자유로울 수 없게 됐다.

6일 인천지방경찰청 광역수사대에 따르면 KT 고객센터 홈페이지를 해킹해 1천200만명의 고객정보를 빼낸 일당은 '파로스'라는 프로그램을 악용했다.

이 프로그램은 클라이언트(PC)와 웹서버 사이에 송수신되는 정보를 조작하는 웹프록시툴로 인터넷 상에서 손쉽게 구할 수 있다. 이를 통해 PC에서 서버로 전송하는 정보를 중간에서 가로채 다른 정보로 수정하는 것이 가능해지는 것이다.

국내 보안전문가들에 따르면 KT 해킹 건에 사용된 수법은 너무 오래된 기초적인 해킹방법이다.

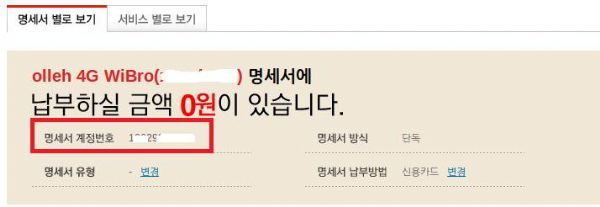

정보를 탈취한 해커 김모씨㉙는 KT 고객센터 홈페이지에 정상적인 방법으로 로그인 한 뒤 이용대금 조회란에 9자리 숫자를 무작위로 대입하는 방법을 써서 고객정보를 훔쳐냈다.

이 과정에서 파로스는 로그인한 해커 김모씨와 해당 홈페이지 웹서버 사이에서 연결고리 역할을 담당한다.

국내 보안전문가들은 로그인한 사용자들이 해당 사용자의 명세서 조회번호가 아닌 것을 수 차례 입력하더라도 웹서버 상에서 이에 대한 검증을 하지 않은 것으로 추정하고 있다. 홈페이지 상에서는 로그인한 사용자가 입력한 명세서 번호가 실제 본인 것과 일치하는지 여부를 검증하나 파로스를 통해 검증 과정을 피해간 것이다.

문제는 홈페이지 상 본인-명세서 일치 여부를 우회했다고 하더라도 웹서버 상에서 주민등록번호 등 중요한 고객정보를 조회하는 사용자에 대해 본인 일치 여부를 추가적으로 확인하지 않았다는 점이다.

특히 숫자를 무차별로 대입하는 공격은 말 그대로 가장 원시적인 해킹 수법 중 하나다. 익명을 요구한 보안전문가는 이 같은 문제는 2000년에 윈도98에서 발견된 공유폴더 취약점(CVE-2000-0979)을 연상케 한다고 밝혔다.

공유폴더에 비밀번호를 걸어놓는다고 하더라도 해커가 비밀번호로 추정되는 문자, 숫자를 무차별 대입 공격(브루트포스 어택)을 통해 알아낸 것이다.

이번 사건은 크게 세 가지 취약점이 지적된다. 먼저 명세서 번호만 알면 명세서와 관계없는 개인정보가 조회되도록 했다는 점이다.

두번째는 수차례 본인의 것과 일치하지 않는 명세서 번호를 입력해도 추가적인 정보를 확인하지 않았다는 것이다. 네이버, 다음 등 포털 사이트에서는 고객이 정보를 잘못 입력하면 이메일 주소 등을 포함해 추가적인 정보를 기입할 것을 요청한다.

관련기사

- 개인정보 유출 KT “고객피해 최소화 노력”2014.03.06

- KT 해커, 1200만 개인정보 어떻게 털었나2014.03.06

- KT 홈피 해킹…1200만명 개인정보 털렸다2014.03.06

- [속보]KT 홈피 해킹…1천200만 개인정보 유출2014.03.06

KT 홈페이지에서는 로그인만 완료되면 내부에서 벌어지는 일에 대해서는 관리하지 않고 있었다는 점을 유추할 수 있다.

세번째로는 이런 시도를 1년 넘게 해왔는데도 불구하고 제대로 파악하지 못했다는 것이다. 보안전문가는 특정IP에서 지속적으로 명세서 조회를 요청했다면 로그기록만 제대로 모니터링했더라도 대규모 유출 사태를 피할 수 있었을 것이라고 밝혔다.