국내에서 해킹으로 인한 침해사고 중 80%가 게시판 파일 업로드 취약점을 악용한 웹셸 업로드 수법이 사용된 것으로 나타났다. 지난 3.20 사이버 테러 때도 1차적으로 웹셸을 통해 악성파일을 업로드 한 뒤 다른 서버로 전파시켰다는 점을 고려하면 보안 담당자들이 가장 주의를 기울여야 하는 부분이기도 하다.

4일 한국인터넷진흥원(KISA)이 미래창조과학부, 한국침해사고대응팀협의회(CONCERT)와 함께 서울 논현동 파티오나인에서 개최한 제17회 해킹방지워크샵에서 발표를 맡은 박순태 KISA 침해사고조사팀장은 웹셸을 통한 공격은 오래된 수법임에도 불구하고 관리부실로 문제가 심각해지고 있다고 지적했다.

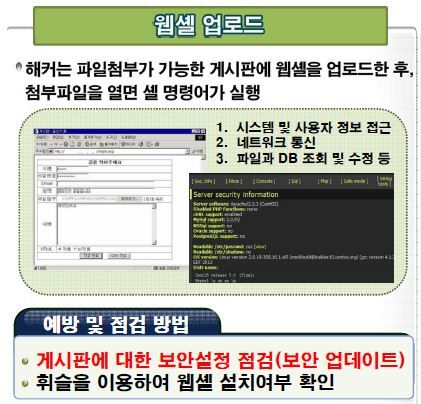

웹셸을 악용한 공격은 공격자가 파일첨부 기능이 있는 게시판에 악성파일을 업로드해 관리자가 이를 실행하면 악성코드에 감염되는 수법이다. 이를 통해 웹서버 내 모든 자료를 볼 수 있게 되며, 웹페이지 변환, 추가적인 악성코드 업로드 등을 통해 해당 사이트에 대한 모든 내용을 위변조할 수 있다.

웹셸을 통한 공격이 위험한 이유는 가장 손쉽게 자주 발견되기 때문이다. 공격자들은 보안패치가 발표되지 않은 제로데이 취약점을 악용하거나, 관리 허술로 보안패치가 이뤄지지 않은 게시판을 공격대상으로 삼는다.

박 팀장은 2010년부터 침해사고 원인을 분석해 보면 파일업로드 기능을 가진 웹서버에 대한 웹셸 취약점을 악용하는 경우가 80%에 달한다고 말했다.

이밖에도 해커들은 여러 대의 웹서버들을 서로 동기화 하기 위해 사용되는 'rsync'라는 동기화 프로그램도 악용하고 있는 것으로 나타났다.

언론사, 대형 포털, 웹하드 업체 등 콘텐츠가 많고 접속자 수가 많은 곳에서는 여러 대의 웹서버를 이용해 특정 시간 발생하는 대규모 트래픽을 분산처리한다. 이 과정에서 여러 웹서버는 접속한 사용자들에 대한 정보를 공유하게 된다. 이 과정에 사용되는 것이 rysnc라는 프로그램이다. 문제는 이 프로그램이 해커들이 악성코드를 확산시키는 경로로 악용된다는 점이다. 박 팀장은 여러 대의 웹서버가 동기화 되는 과정에서 악성코드 역시 동기화 되는 경우가 종종 발생했다고 말했다.

해커는 악성코드에 감염된 좀비PC나 서버에 다시 접속하기 위해 백도어를 설치한다. 박 팀장에 따르면 국내에서는 리눅스 계열에 사용되는 시큐어셸(SSH) 백도어, 윈도 계열에서 사용되는 고정키 백도어가 발견되고 있다.

SSH 백도어는 특정 문자열을 입력하면 관리자 권한을 획득하는 수법이다. 고정키 백도어는 윈도에 활용되는 시프트키를 활용하는 수법이다. 앞서 공격에 성공한 해커가 원격으로 해당 PC나 서버에 접속해 시프트키를 다섯번 누르면 관리자 권한으로 자동 접속하는 방법이다. 원래 고정키 기능은 두 개의 키를 동시에 누르기 힘든 장애인들을 위한 기능이다.

관련기사

- 아파치 스트러츠2 취약점 노린 해킹 주의2013.12.04

- 미래부, 인터넷 서비스 해킹 취약점 공개2013.12.04

- 올해 인터넷뱅킹 해킹 피해액 40억 육박2013.12.04

- 3.20 해킹 유사 수법 발견, 위기경보 '관심'2013.12.04

KISA 침해사고대응팀 분석에 따르면 지난해부터 올해 ,11월말까지 가장 많이 피해를 입은 운영체제는 윈도XP(23.38%, 152건)로 나타났다. 다음으로 리눅스 센트OS(20.31%, 132건), 윈도서버2003(19.69%, 128건), 리눅스 ETC(16.77%, 109건), 윈도7(11.54%, 75건) 등으로 집계됐다.

또한 같은 기간 피해를 입은 시스템 중 웹서버(63.66%, 643건)가 가장 높은 수를 차지했으며 개인PC(15.15%, 153건) 등이 뒤를 이었다.