이력서 등 문서파일을 위장한 표적공격이 등장, 주의가 요망된다. 최근 공격은 아래아 한글, 마이크로소프트 워드(MS워드) 프로그램에 있는 취약점을 악용하는 대신 문서파일 자체를 악성코드 실행파일로 둔갑시킨다.

31일 잉카인터넷 대응팀 블로그에 따르면 이달 초 발견된 악성코드 실행파일은 MS워드 파일 확장자명을 바꿔치기하는 수법을 사용했다.

이 수법은 윈도 운영체제(OS)에서 확장자명을 바꾸는데 사용되는 '유니코드'를 활용한다. 기존 실행파일은 EXE, SCR, COM 등의 확장자를 갖는다. 그러나 유니코드에 활용되는 몇 가지 값을 수정하면 악성코드 실행파일을 문서파일로 위장할 수 있다.

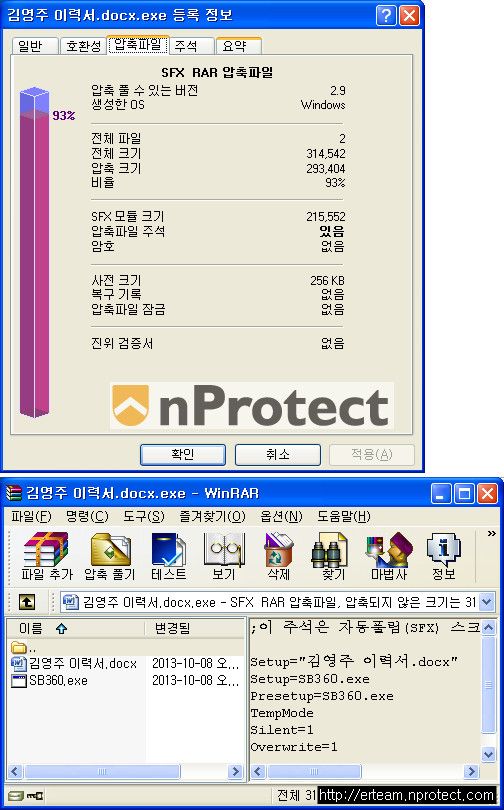

실제로 발견된 악성파일명은 '김영주 이력exe.docx'이다. 이 파일을 클릭하면 MS워드용 DOCX 파일이 열리면서 악성코드 실행파일이 동시에 작동한다. 이 파일은 실제로는 '김영주 이력 xcod.exe'라는 형태로 된 SFX RAR 압축파일이다.

잉카인터넷에 따르면 이 파일을 실행하면 실제 이력서 파일이 열리는 것과 함께 'SB360.exe'라는 악성파일도 실행된다. 이 악성파일은 VM웨어 워크스테이션 파일로 위장해 해당 PC의 'Program Files' 경로에 'Ruquhn aarmu'라는 폴더를 추가로 생성, 내부에 'Aiwinme.exe'라는 이름의 악성파일을 생성해 실행한다.

이 파일은 중국 소재 222.73.15.115, 미국 소재 60.254.142.32 등의 IP주소를 가진 해커의 C&C서버와 접속을 시도한다. 이를 통해 정보유출이나 추가 악성파일 설치 등이 이뤄지는 것이다.

문종현 잉카인터넷 대응팀장은 특정 기업이나 담당자들을 노리는 표적공격에 이러한 기법이 사용된다며 아래아 한글, MS워드 등의 보안업데이트를 최신 상태로 유지하는 기업 등을 공격하기 위한 수법 중 하나라고 말했다.

관련기사

- 어도비 해킹 피해자, 알고보니 10배 늘어2013.10.31

- 문서 암호화해 댓가 요구하는 악성코드 발견2013.10.31

- 탈북자 정보사칭 악성 HWP파일, 1년전에도2013.10.31

- 조류독감·북한 관련 문서 위장 악성코드 주의보2013.10.31

일반적으로 최신 보안 업데이트를 유지하고 있는 기업의 경우 해당 프로그램 취약점을 악용한 공격이 어려운 만큼 아예 문서파일 자체를 실행파일로 위장하고 있다는 설명이다. 윈도의 경우 확장자명이 보이지 않도록 기본설정 되어 있어 실제로 인사담당자나 기업 내 특정 부서 관계자가 별 생각없이 파일을 확인해 볼 경우 악성공격에 노출되기 쉽다.

미국 보안 웹진인 크렙스온시큐리티는 이 공격을 유니코드 '왼쪽에서 오른쪽 바꿔치기(Right-to-Left Override, RLO)'를 활용한 공격법이라고 부르기도 했다. 원래 RLO는 아랍어나 히브리어 등과 같이 앞뒤 어순이 다른 문장 등을 표현하기 위해 고안됐다.