미국 국가안보국(NSA)이 일반 공용 인터넷망과 구글, 야후 등이 사용하고 있는 클라우드 서버용 데이터센터 사이의 연결구간을 감시하기 위한 프로젝트를 수행했다는 정황이 포착됐다.

30일(현지시간) 미국 지디넷, 씨넷 등 외신은 NSA 감시활동의 폭로자 에드워드 스노든이 공개한 최근 문서를 인용해 이같이 보도했다.

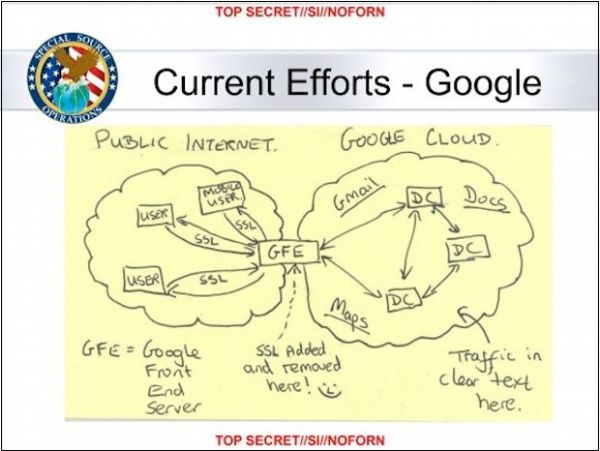

NSA가 추진했던 감시활동은 '머스큘라 프로젝트'라는 이름으로 불린다. 함께 공개된 개념도에는 공용 인터넷망과 구글 클라우드 간에 연결 구간에 대한 감시활동이 가능하다는 점을 보여준다. 다시 말해 특정 정보가 일반 인터넷망을 통해 구글, 야후의 클라우드 서버로 송수신될 때 기본적인 암호화 기능을 적용하더라도 암호가 풀리는 시점에서 나오는 원본 정보를 훔쳐볼 수 있게 되는 것이다.

■공용 인터넷망-클라우드 서버 간 연결구간 감시

일반 인터넷 사용자들이 접속하는 공용 인터넷망과 구글 클라우드 사이에는 구글 프론트엔드 서버(GFE)라는 연결구간이 있다. 공개된 문서에 따르면 SSL 암호화 통신을 통해 GFE로 전달된 데이터는 복호화를 거쳐 구글 클라우드 서버로 전송된다.

문제는 NSA가 이 연결구간에 접속해 복호화된 정보를 마음대로 훔쳐 볼 수 있었다는 것. 이러한 방식은 야후가 운영 중인 데이터센터에도 그대로 적용되는 것으로 전해졌다.

NSA는 이같은 감시활동에 어떠한 불법행위도 개입되지 않았다는 입장이다. 키이스 알렉산더 NSA 국장은 미국 정부는 구글, 야후 서버에 접근한 사실이 없다고 말했다. 그는 이것은 법원 명령에 따른 요청일 뿐 NSA가 (임의로) 어떤 데이터베이스에 침투한 적은 없다고 해명했다.

그러나 워싱턴포스트는 공개된 문서에서 NSA는 구글, 야후의 네트워크를 완전히 장악하고, 대규모로 접속해, 많은 양의 정보를 획득하고 있으며 이러한 행위는 미국 내에서 불법이라고 받아쳤다.■NSA의 그늘, 구글-야후의 해법은...

미국 지디넷에 따르면 구글은 지난 여름 처음 NSA 사건이 불거진 이후로 구글이 데이터센터들 간 커뮤니케이션에 대해서도 암호화할 필요가 있다는 결론을 내렸다. 구글은 또한 자동적으로 구글 클라우드 스토리지 데이터를 암호화하는 기능을 구현하기 시작했다. 이는 스토리지에 저장되기 전에 'AES-128'을 통해 암호화하는 것이다.

야후도 SSL 통신을 야후 메일에서 기본 설정으로 변경하는 등의 행보를 보여왔다. 그러나 이것만으로는 인터넷 감시 활동을 막기는 부족하다.

현재 워싱턴포스트의 보도만으로는 정확히 어떻게 NSA가 데이터센터에 대한 도감청을 시도했는지 정확히 알 수 없다. 현재로선 GFE 서버가 해킹될 수 있다는 추정 정도가 가능할 뿐이다.

외신에 따르면 NSA는 실제로 SSL, AES 등과 함께 전송계층보안(TLS) 기술까지 무력화 시키는 기술을 갖고 있다.

이러한 문제를 해결하기 위한 방법 중 하나는 '완전 순방향 비밀성(PFS)'이라는 기술을 도입하는 것이다. 이 기술은 통신과정에서 암호를 풀기 위한 비밀키가 노출되더라도 다음에는 그 키를 활용해 접근할 수 없게 한다.

PFS로 암호화된 웹 환경과 함께 웹브라우저, 서버 간 연결 역시 보호할 필요가 있다. 이를 위해서는 디피헬만법(DHE), 타원곡선암호(ECC) 등의 암호화 기술을 추가로 적용할 필요가 있다. 이러한 방법을 적용하면 사용자가 웹사이트에 접속할 때마다 새로운 키가 생성돼 해커들이 기존에 확보한 키를 사용할 수 없게 된다.

관련기사

- 美NSA 특종기자 그린월드, 가디언 떠난다2013.10.31

- NSA, 토르 사용자 찾으려 구글 광고 동원2013.10.31

- 블랙베리 마저...NSA 감시활동 추가공개2013.10.31

- 美NSA, 휴대폰암호 무력화...맘대로 도청2013.10.31

문제는 이러한 기술이 보안성을 높이는 것은 맞지만 그만큼 해당 보안 알고리즘 적용에 따라 웹서버, 브라우저 등의 성능을 저하시킨다는 점이다.

데이비드 드러몬드 구글 최고법무책임자(CLO)는 우리는 외부의 인터넷 감시활동에 대해 오랫동안 우려를 표시해왔다며 그림을 통해 표시된 부분과 함께 여러 곳의 연결 구간을 암호화 할 수 있도록 노력하고 있다고 밝혔다.