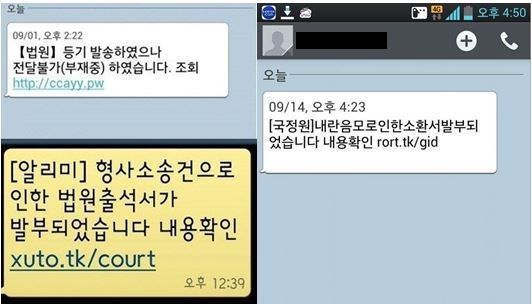

스미싱 수법이 진화 속도가 무섭다. 최근 공격자들은 보안전문가들의 분석을 우회하기 위해 암호화 기능까지 사용하고 나섰다. 기존과 마찬가지로 스미싱 문자메시지는 법원등기 발송, 법원출석서 발부, 택배 발송, 모바일 청첩장, 데이터사용 초과 요금 청구서확인 등 누구나 궁금해할 만한 내용들로 채워지는 한편 탐지는 더 어렵게 만들고 있는 것이다.

3일 잉카인터넷 대응팀에 따르면 최근 새롭게 발견된 악성 파일은 분석가들의 눈을 피하기 위해 암호화 기술을 사용했다.

악성 애플리케이션(앱)은 기존 다른 앱과 마찬가지로 파일 확장자로 APK를 쓴다. 이것은 일종의 안드로이드용 압축파일(ZIP)로 내부에는 앱 관련 여러 개의 파일이 담겨있다.

분석가들은 스미싱 문자메시지에 단축URL 형태로 첨부된 외부링크를 통해 다운로드 되는 악성앱을 분석해 악성코드가 기존과 어떻게 다른지, 어느 곳에서 유포되고 있는지 등을 확인한다.

최근 발견된 APK파일을 열어보면 암호를 입력해야 파일 내용을 압축해제할 수 있다는 메시지가 나온다. 일반적인 설치에는 특별한 암호가 필요하지 않다.

잉카인터넷 대응팀에 따르면 이 방식은 지난 3월 해외에서 먼저 발견됐던 것으로 ZIP파일 포맷의 헤더값을 조작해 마치 암호화된 것처럼 보이도록 하는 기법이다. 안드로이드 APK 매니저에서는 ZIP 포맷의 엔크립티드 파일 플래그 비트(Encrypted File Flag Bit) 값을 무시하고 설치를 시도하기 때문에 안드로이드 운영체제(OS)를 사용하는 단말기에서는 악성앱이 정상적으로 설치되나 내용을 PC에서 분석하는 것은 어렵게 했다.

이와 같은 암호화된 악성앱 설치를 유도하는 스미싱 문자는 '55000원 결제완료/익월 요금합산청구/잔액확인 http://955.cc/****'이라는 내용으로 전파됐다. 잉카인터넷 대응팀은 이 내용을 한국인터넷진흥원(KISA)과 SK텔레콤 등과 공유해 차단조치를 했다고 밝혔다.

잉카인터넷 스미싱 방지앱인 '뭐야 이 문자'를 통해 지난달 24일부터 2일까지 SK텔레콤에 접수된 스미싱 문자메시지는 기존과 마찬가지로 '모바일 청첩장이 도착 하였습니다.*ttp://**t*.n*t', '[범원]등기 발송하였으나 전달불가(부재중)하였습니다.간편조회 *ttp://6*.36.**.70', '박세원님2013년9월25일 저희결혼해요.참석 하여 자리 빛내주세요. 오시는길 2url.*r/5**', '[알리미]형사소송건으로 인한 법원출석서가 발부되었습니다 내용확인 mosx.t*/u**', '류태순님[우체국택배] 주문하신 택배가 발송되였읍니다.배송조회 2url.*r/5u*', '[부재중] 참고인조사요청 (제38453호) 지참물 및 내용조회 www.*ros.**z' ,'2013-09-26 [삼성카드**-S*ur] 실명확인차단발생. 확인방법 www.2957222.*om', '[부산지법] 재판번호(부산*3고단758)관련 증인출두명령서 발부/내용확인 pus*n-s*ourt.*o.*r', '[속보]채동욱검찰총장의 혼외아들 유전자 검사 결과발표 *ttp://*oo.*l/***y**', '[교통국]이경진님교통법규위반차량 신고관련 사실확인요청서가 도착했습니다 mo*.so/**3'라는 등이다.

관련기사

- 경찰 사칭 스미싱 주의, 진위 판별법은?2013.10.03

- 법원등기·내란음모소환...스미싱 기승2013.10.03

- 법원등기 스미싱 주의, 소액결제 피해 '불안'2013.10.03

- 8월 스미싱 악성코드, 전월 대비 2배로 급증2013.10.03

스미싱 방지앱을 통해 많게는 하루 평균 20여건의 스미싱 문자메시지가 확인되고 있다는 점을 고려하면 정부가 내놓은 스미싱 방지대책이 무색할 정도로 늘어나고 있는 셈이다. KISA, SK텔레콤 등에 접수되는 스미싱 문자는 200건~300건에 달하는 것으로 나타났다.

문종현 잉카인터넷 대응팀장은 새로 발견된 암호화 기법은 1일 저녁 6시께부터 뿌려진 스미싱 문자에 포함돼 있었다며 중국발 공격으로 기존과 마찬가지로 금융정보 탈취나 다른 악성코드를 추가로 설치할 수 있는 등의 기능을 구현할 수 있다고 밝혔다.