국내 금융 기관을 겨냥한 악성코드가 발견돼 각별한 주의가 요구된다.

시만텍은 국내 금융기관 사용자의 암호, 계좌정보, 거래내역 관련 문자열 및 디지털 인증서를 수집해 계정에 접근할 수 있는 트로이목마인 '카스토브(Castov)'가 사이버 공격용 툴킷인 '공다(Gongda)'를 통해 유포되고 있다고 30일 밝혔다.

금융권을 노리는 사이버 범죄자들의 지식과 공격기술은 날로 고도화되고 있다. 시만텍은 최근 발표한 '금융 트로이목마의 세계'라는 보고서에 따르면 사이버 공격자들은 금융권의 보안 강화에 대응해 '자동화된 거래 서비스(ATS), 트래픽 지정 서비스(TDS)와 같은 새로운 유형의 공격기술을 적용하고 있는 것으로 나타났다. 지난해 금융 트로이목마 악성코드의 표적이 된 금융 기관도 600개가 넘는 것으로 확인됐다.

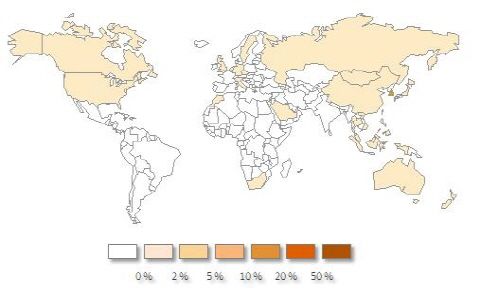

금융기관을 겨냥한 대부분의 악성코드는 공격용 툴킷을 통해 유포되고 있다. 시만텍은 이중 공격용 툴킷 '공다'를 지난 몇 개월 동안 집중적으로 모니터링 한 결과 이 툴을 이용한 공격의 98%가 한국에 집중된 것으로 나타났다. 공격자는 사전에 국내 온라인 금융 환경에 대해 조사한 후 이를 바탕으로 국내 금융 기업과 그 고객들을 겨냥해 트로이목마 '카스토브'를 유포한 것으로 보인다는 설명이다.

이 공격은 1단계로 트로이목마 악성코드인 'Downloader.Castov'이 델파이 개발 소프트웨어와 결합해 컴퓨터에 침투한 뒤 백신프로그램의 구동을 중지시킨다. 그 뒤 이 악성코드는 해커들이 공격명령을 내리는 C&C 서버에 감염상황을 보고한 후 암호화된 파일을 다운로드 한다.

2단계에서는 'Infostealer.Castov'를 통해 연산코드에 명령을 내리고 패치하기 위해 국내 모든 온라인 뱅킹 소프트웨어 및 보안과 관련된DLL 리스트를 검색한다. 삽입된 코드는 암호, 계좌정보 및 거래내역의 형태로 나타나는 문자열을 수집하며, 수집된 데이터는 원격 서버로 전송된다.

또한 Infostealer.Castov는 손상된 컴퓨터의 NPKI 디렉토리에 저장된 디지털 인증서를 수집한다. 디지털 인증서는 국내에서 은행업무, 신용카드, 보험 등의 일반적인 금융 목적으로 널리 사용되고 있다. 사이버 공격자는 이렇게 수집한 스크린샷, 암호 및 디지털 인증서를 기반으로 사용자의 금융 계정에 접근할 수 있다.

관련기사

- 꽃뱀-스미싱의 결합, 음란채팅으로 사용자 유혹2013.05.30

- 음성통화까지 탈취하는 신종 스미싱 주의보2013.05.30

- 파밍용 IP 차단 우회...또 다른 공격수법 출현2013.05.30

- 내 돈 빼가는 '파밍' 막으려면...2013.05.30

윤광택 시만텍코리아 이사는 금융기관을 노리는 사이버 범죄는 금전적인 이득 때문에 특히 해킹 공격의 주요 표적으로 각광받고 있다며 금융기관의 보안 방어기술이 진화하는 속도만큼 공격자들의 수법도 정교해지고 있기 때문에 지속적으로 전반적인 보안 프로세스를 점검하고 보안 취약점을 찾아 제거하는 한편 보안 실천을 생활화하는 노력이 무엇보다 중요하다고 말했다.

시만텍은 카스토브를 유포시키는 공격용 툴킷 공다가 상대적으로 보안 업데이트가 잘 이루어지지 않은 가장 최신 취약점을 빠르게 반영하고 있는 만큼 기업 및 개인 사용자 시스템을 최신 상태로 업데이트해야 한다고 권고했다.