보스턴 마라톤 폭탄 테러 소식을 위장한 악성 이메일이 특정 회사들을 겨냥하는 한편 네트워크 트래픽 장애까지 일으키는 것으로 나타났다. 단순히 개인정보유출을 노린 공격만으로 볼 수 없다는 분석이다.

18일 이스트소프트, SGA 등 국내 보안회사는 보스턴 마라톤 폭탄테러 소식을 가장한 이메일에서 발견된 악성코드를 분석한 결과 이 같은 정황을 파악했다고 밝혔다.

이스트소프트는 해당 악성코드를 분석한 결과 최근 공격시도는 지능형지속가능위협(APT) 공격의 초기단계로 보인다고 분석했다.

이 회사에 따르면 공격에 사용된 이메일의 수신자는 대부분 간단한 단어와 몇몇 기업들의 도메인을 조합해 만들어졌다. 그러나 일부는 실제 직원이 사용하고 있는 이메일 주소와 일치하는 것으로 확인됐다. 특정 직원들을 노려 이후 추가적인 공격을 예상한 APT의 침투 단계에 해당한다는 분석이다.

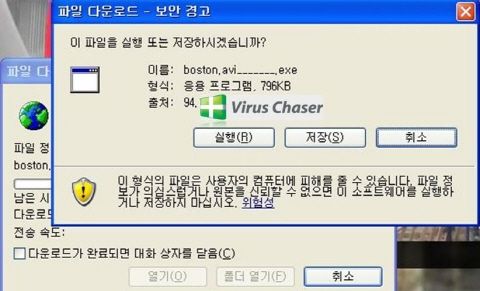

악성링크를 통해 연결된 웹사이트는 자바 취약점을 이용해 또 다른 원격서버로부터 악성파일을 자동으로 다운로드해 설치한다. 이스트소프트는 특히 자바 취약점으로 만들어진 악성파일은 감염자 PC의 FTP프로그램의 설정파일 정보(서버P, 서버계정정보)를 수집하는 기능을 가졌다고 설명했다. FTP프로그램 사용자들이 대부분 자신의 서버와 계정정보를 저장한 뒤 자동접속기능을 이용하는 습관을 노린 것이다. 이 회사는 이를 근거로 공격자가 기업 내부 주요 시스템을 찾기 위해 백도어(뒷문)를 만드는 단계로 볼 수 있다고 밝혔다.

이 악성코드는 FTP에 저장된 정보를 탈취하는 것 외에도 감염PC를 이용해 스팸메일 대량으로 발송하거나 감염PC에 USB드라이브를 연결할 경우 자신을 USB내에 복사한 뒤 숨김파일로 만들어 숨긴 뒤 임의로 조작한 바로가기 아이콘을 생성한다. 사용자가 별 생각없이 이 아이콘을 클릭하면 이를 연결한 PC에 재감염되는 지능화된 수법을 썼다.

김준섭 이스트소프트 알약개발 부문장은 특히 기업이나 단체의 경우 공개됐거나 외부로 노출된 적이 있는 주소로 수신되는 이메일에 대해서 더욱 보안을 강화해야 한다고 밝혔다. 그는 또한 지속적으로 (자바 등) 소프트웨어 업데이트를 최신버전으로 유지해야 사고를 줄일 수 있다고 덧붙였다.

SGA는 발견된 악성코드 중 일부에서 '메일웜' 기능이 추가로 확인됐다고 설명했다. 이는 감염PC를 통해 다른 곳으로 URL주소만 바꿔 무차별 전송하는 기능을 가졌다는 것이다.

이 회사는 분석 결과 이메일에 첨부된 URL주소는 'http://190.245.XXX.XXX/boston.html', 'http://37.229.XX.XXX/news.html' 등 URL으로 바꿔 메일을 다른 사람들에게 재전송했다.

관련기사

- 보스턴 테러 이메일 무심코 열었다가는...2013.04.18

- 보스턴 테러, 빅데이터로 용의자 찾았다2013.04.18

- 보스턴 폭발물 추가발견…스포츠 경기 취소2013.04.18

- 보스턴 폭발, 휴대폰부터 차단한 이유는?2013.04.18

이와 같은 식으로 또 다시 감염PC에서 무작위로 메일이 발송되도록 해 네트워크 트래픽을 증가시키는 특징을 가졌다는 것이다.

남보현 SGA 엔드포인트사업부문 부장은 사회공학적 악성 파일 유포 수법은 사회적으로 특정 이슈가 발생할 때면 어김 없이 등장하는 방식이라며 얼마 전 있었던 3.20 사이버 테러 발생 직후에도 이와 비슷한 시도가 있었다고 설명했다.