개인 인터넷뱅킹 정보를 노린 파밍공격이 또 한번 진화하고 있다. 기존에는 파밍을 막기 위해 은행 웹사이트에 접속할 때 실제 은행의 IP와 대조해 다를 경우 이를 차단하는 방식이 사용됐으나 이 마저도 우회하는 공격 수법이 등장한 것이다.

12일 빛스캔이 분석한 내용에 따르면 도메인 주소(DNS)를 실제 웹서버가 운영되는 IP주소로 변환해 주는 일명 '이름풀이(Name Resolution)' 과정에서 파밍용 IP주소를 DNS 보다 상위 권한을 갖도록 설정하는 수법이 사용되고 있다.

이름풀이는 이를테면 'naver.com'이라는 도메인 주소를 인터넷 웹브라우저에 입력하면 이를 자동으로 IP주소로 변환시켜 실제 사이트에 접속할 수 있게 해 주는 과정을 말한다.

최근 공격자는 이 도메인 주소보다 우선 순위를 가진 악성파일을 이용해 파밍 IP 차단을 우회하고 있는 것으로 나타났다.

경남지방경찰청은 파밍 사기를 막기 위해 '파밍캅'이라는 소프트웨어(SW)를 개발해 유포하고 있다. 이 SW는 호스트 파일에 입력되는 주소 가운데 국내 은행 IP를 모두 확인한 뒤 IP가 실제 주소와 일치하지 않을 경우 이를 알려주고, 원래 IP로 접속할 수 있도록 돕는 역할을 한다.

관련기사

- 파밍용 악성코드 제작자, 구글계정도 판매2013.04.12

- 사용자 정보 재확인 파밍 악성코드 주의보2013.04.12

- 내 돈 빼가는 '파밍' 막으려면...2013.04.12

- 13억 가로챈 파밍 사기조직 적발2013.04.12

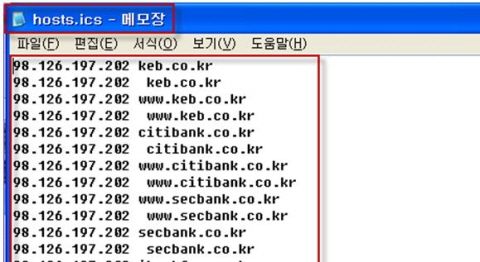

문제는 이를 우회할 수 있는 기법들이 사용되고 있다는 점이다. 최근 국내 웹사이트를 통해 유포되고 있는 악성파일 중에 발견된 'hosts.ics' 파일이 우회기능을 가졌다. 이 파일은 원래 클라이언트 PC에서 인터넷 연결 공유를 위해 IP를 강제로 지정하는 역할을 한다. 공격자들은 이 파일을 이용해 은행 주소로 접속해도 파밍용 IP주소로 강제 접속되도록 했다. 이 기능은 기존에 파밍캅이 실행되기 전 단계의 권한을 갖고 있어서 IP차단 기능을 우회한다.

빛스캔 관계자는 (파밍캅과 같이) 이름풀이 단계를 차단하는 것만으로는 사실상 파밍의 해결책이 될 수 없다며 초기에 악성코드를 유포하는 웹사이트를 최대한 빨리 찾아내 차단하고, 백신업체에 관련 내용을 전달해 신속하게 조치할 수 있도록 해야한다고 밝혔다.