지난달 해킹을 통해 주요 방송사와 은행들의 전산망이 피해를 입었던 3.20 전산망 마비 사건과 관련 전용백신을 위장한 악성코드가 등장했다. 공격자들은 국내에서 사회적으로 이슈가 되고 있는 모든 사안을 이용해 악성코드 유포에 열을 올리고 있는 실정이다.

안랩(대표 김홍선)은 '3.20 전산망 장애 전용백신'이라는 이름의 악성코드가 발견됐다고 9일 밝혔다. 이 회사는 V3 엔진을 긴급 업데이트하고 사용자 주의를 당부했다. 해당 악성코드는 다시 감염된 PC에 접속할 수 있도록 뒷문(백도어)을 만들고, 외부 악성파일을 다운로드하는 기능(드롭퍼)을 가졌다.

이 악성코드는 한국인터넷진흥원(KISA)에서 배포하는 전용백신 안내 메일을 위장해 유포됐다. 이메일에 첨부된 링크를 누르면 악성코드가 해당 PC에 설치된다. 3.20 공격 이후 사람들의 불안감을 이용한 것이다.

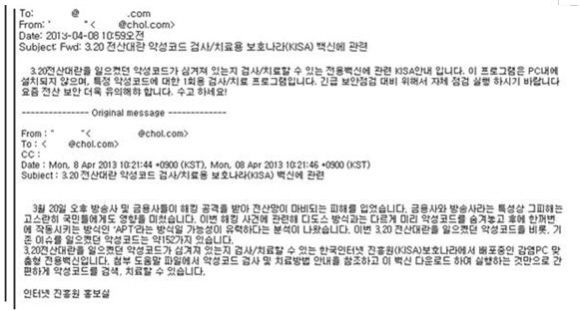

공격자는 'chol.com'의 메일 계정을 사용해 chol.com 메일 계정을 가진 특정인에게 이메일을 보낸다. 메일 제목은 '3.20 전산대란 악성코드 검사/치료용 보호나라(KISA) 백신에 관련'이다. 본문은 '3.20 전산대란을 일으켰던 악성코드가 심겨져 있는지 검사/치료할 수 있는 전용백신에 관련 KISA 안내입니다.'라는 문구가 씌여있다. 또한 본문 말미에는 '인터넷 진흥원 홍보실'로 메일 작성자를 가장했다.

메일에 첨부된 '다운로드 및 사용방벙 안내.alz'는 '다운로드 및 사용방벙 안내.chm'이란 도움말 파일을 포함한다. 때문에 마치 전용백신을 사용하는 데 필요한 파일로 오해할 수 있다. 그러나 해당 도움말 파일을 실행하면 화면에는 전용백신 도움말이 나타나지만 백그라운드에서는 악성코드가 생성, 실행된다.

이후 국내에 위치한 C&C 서버와 통신을 한 후 추가로 악의적인 행위를 하는 것으로 추정된다. 그러나 안랩은 분석 당시 이 C&C 서버가 정상 동작하지 않는 상태여서 어떤 악의적 행위를 하는지는 확인되지 않았다.

관련기사

- 모바일 백신 위장 악성앱 다수 발견2013.04.09

- 안랩, 3.20 대응 지원 프로그램 운영2013.04.09

- 안랩, 해킹 책임 본지 보도 공식 인정2013.04.09

- 안랩, 전산망 마비 악성코드 변종 주의 당부2013.04.09

KISA는 '보호나라(www.boho.or.kr)' 사이트를 통해 이 같은 사실을 알리고 사용자 주의를 촉구하고 있다. C&C 서버를 접속 차단하고 웹사이트에 주의사항을 공지하는 등 긴급 조치를 한 상태다. 또한 KISA는 전용백신 안내 메일을 별도로 발송하지 않으며, 이메일 계정도 chol.com이 아니라 'kisa.or.kr'이라고 공지했다.

이호웅 안랩 시큐리티대응센터장은 사회적으로 주목 받는 이슈는 항상 악성코드에 악용돼 왔다며 사용자는 이메일을 받았을 때 해당 기관에서 발송한 것이 맞는지 확인해보고 첨부 파일을 함부로 실행하지 않는 등 주의가 필요하다고 강조했다.