패치가 발표되기 전 보안 취약점을 노리는 ‘제로데이 공격’ 중 자바 취약점을 이용한 공격이 지난주 들어 6배로 늘어난 것으로 나타났다. 자바의 보안 취약점을 노린 공격이 그만큼 성공률이 높다는 분석이다.

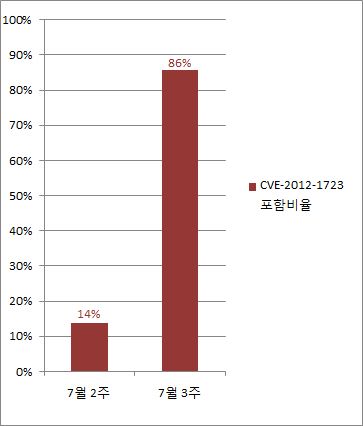

보안분석 업체 빛스캔이 카이스트 사이버보안연구센터, 정보보호대학원과 공동 조사한 7월 3주차 보고서에서 2주차에 등장했던 CVE-2012-1723을 이용한 공격이 6배로 늘어났다고 26일 밝혔다.

보고서는 CVE-2012-1723을 이용한 공격은 자바 애플릿에 대한 원격코드실행(Oracle Java Applet Field Bytecode Verifier Cache)이라는 이름의 취약점을 이용해 의도적인 타입 컨퓨전(Type Confusion)을 유발해 권한이 상승되지 않은 상태에서 신뢰되지 않은 악성코드를 다운로드해 실행시킨다.

이 취약점은 지난달 12일 처음으로 발견됐으며 이튿날 보안 패치가 발표됐다.(http://www.oracle.com/technetwork/topics/security/javacpujun2012-1515912.html)

이외에도 전체 공격 취약성 비율 중 자바 관련(CVE-2012-0754, CVE-2011-3544) 공격이 100% 포함돼 있었다고 보고서는 분석했다.

빛스캔 측은 “자바의 취약점을 가장 많이 이용하고 있다는 것은 그만큼 공격성공률이 높다는 의미”라며 “이와 관련한 최신 패치를 반드시 적용해야 한다”고 당부했다.

관련기사

- MS 제로데이 패치, "공격 더 확대될 것"2012.07.27

- 온라인게임 계정 탈취, 제로데이 공격 기승2012.07.27

- 스턱스넷 유사 악성코드 '듀큐', 제로데이 취약점2012.07.27

- 안랩, '제로데이 공격 사전방어' 기술 특허2012.07.27

지난 11일 마이크로소프트(MS)는 XML 보안 취약점(CVE-2012-1889)을 이용한 제로데이 공격이 기승을 부리자 관련 패치를 발표했다. 이달 1주차에 전체 공격 중 96%의 높은 비율로 사용된 이 공격은 2주차에 패치가 발표된 뒤 31%로 급감했다. 다만 3주차에도 CVE-2012-1889를 포함한 공격이 이뤄지고 있다는 점에서 패치를 하지 않은 사용자들에게는 공격이 유효할 것으로 예상된다.

보고서는 P2P 사이트와 언론 매체를 통한 악성코드 유포 외에도 호스팅업체, 거래사이트, 온라인 쇼핑몰, 메타블로그, e북 등 다양한 사이트들을 활용해 악성코드가 유포되고 있어 주의가 필요하다고 밝혔다.