지난 상반기에 이어 하반기에도 지능형지속위협(APT), 안드로이드 기반 악성파일 유포 등 보안위협이 지속될 전망이다.

잉카인터넷(대표 주영흠)은 4일 시큐리티대응센터(ISARC)를 통해 상반기 보안이슈를 정리하고, 하반기에 출현할 수 있는 보안 위협들을 짚었다.

■온라인게임 계정 탈취 목적의 악성파일 기승

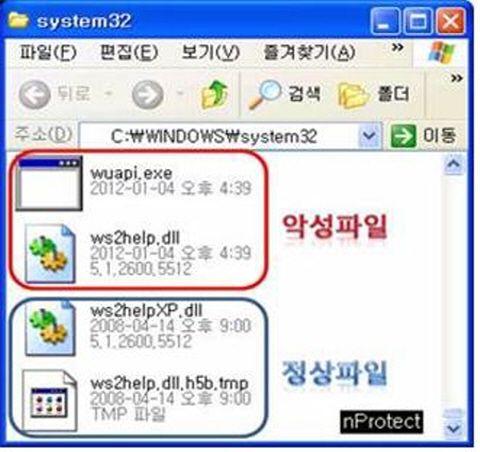

유명 온라인 게임 사용자들의 개인정보(아이디, 암호 등)를 불법적으로 탈취하고, 이를 도용해 금전적인 수익을 챙기는 사이버 범죄가 끊이지 않았다. 이 과정에서 윈도우 운영체제의 정상 시스템파일을 변조 또는 악성파일로 교체하는 악성파일 유포가 이어졌다.

ws2help.dll, version.dll 등 각종 윈도우 운영체제의 정상 시스템파일을 변조(Patched/Forwarded) 또는 악성파일로 교체해 일반인들이나 안티-바이러스 제품들이 치료하기 어렵게 방해하는 기법도 늘고 있다.

■지능형지속위협(APT:Advanced Persistent Threat)

지난 3월 일본 국토교통부 산하 국토지리원을 표적으로 한 공격, 티벳 봉기 53주년 기념 표적형 공격 등 APT 공격이 지속적으로 발견됐다. APT는 감염 사실을 인지하기가 어렵고, 해당 기관이나 기업이 공식적인 피해 사실을 파악해 공개하는 경우는 희박하기 때문에 공격자로 하여금 꾸준한 공격 가능 환경을 제공하고 있는 상황이다.

■안드로이드 기반 악성파일 국내 자료실에서 유포 최초 발견

국내 유명 공개자료실에서 개인정보 유출 시도형 안드로이드 기반 악성파일이 배포되고 있는 것으로 확인됐다. 안드로이드 기반 악성파일은 대체로 중국·러시아·일본 등의 블랙마켓 등에서 무단 배포되는 파일이 주류를 이뤘으나 국내 유명 공개 자료실에서 발견된 사례는 최초로 알려지고 있다.

잉카인터넷은 ‘nProtect Mobile for Android’ 제품을 통해 상반기에 약 9천700여개의 새로운 안드로이드 기반 악성파일 진단/치료 기능을 추가했다고 밝혔다. 작년 업데이트된 약 4천여개의 업데이트에 비해 두 배 이상 증가했다.

■SNS 이용한 악성파일 지속적 유포

트위터‧페이스북 등 소셜네트워크서비스(SNS)를 통해 악성파일 유포자들이 꾸준히 늘어나는 추세다. 트위터, 페이스북 친구 요청 이메일로 사칭해 악성파일에 감염되도록 유혹하거나 단축 URL 주소 서비스를 이용해 악의적인 웹사이트로 연결을 유도했다. 페이스북의 채팅창을 통해서 자동으로 악의적 URL 주소를 클릭하게 만드는 등의 사례도 다수 발견됐다.

■HWP 문서 취약점 증가

한글의 HWP 문서 취약점을 이용한 악성파일이 다수 발견됐다. 최근 들어 국내 유명기업이나 정부기관, 정치권 등을 겨냥해 APT 공격에 특화된 HWP 문서 취약점을 은밀하게 악용하고 있어 HWP 문서를 사용하는 기업이나 기관의 경우 이러한 악성파일에 각별한 주의가 필요하다.

■인터넷 뱅킹 대상으로 삼는 보안위협 늘어

보이스 피싱에서 한 단계 진화한 문자(SMS) 피싱이 늘었다. 문자 피싱은 악성파일과 추가 결합한 형태로 유형이 달라지고 있다. 특히, “보안승급서비스’라는 문자(SMS)를 보내 사용자들을 유혹한 뒤 인터넷뱅킹에 필요한 대부분의 개인정보를 사용자 스스로 직접 입력하도록 하는 수법이 많아졌다. 악성파일 배포에 해킹과 정상프로그램 변조 등 고도화된 기법이 복합적으로 사용되어 이슈화 됐다.

■북한 핵실험‧핵안보 정상회의 등 정치이슈 관련 악성파일 등장

북한의 광명성 3호 발사와 3차 핵실험 강행 위협 등 국재 안보 정세에 다소 위협적인 북한의 입장 표명을 이용하는 사회적으로 이슈화 되고 있는 내용들을 통해서 악성파일이 유포되는 사례가 발견됐다.

북한과 관련된 키워드나 특정 문구 등을 이용해서 인터넷 사용자들을 현혹시켜 악성파일에 감염되도록 만드는 수법은 예전부터 꾸준히 사용돼 각별한 주의가 필요하다.

■성인동영상과 함께 유포되는 악성파일 변종 출현

신종 악성파일 유포를 국지적으로 좀 더 쉽고 빨리 진행하기 위한 방식이 다각적으로 시도됐다. 악성파일 유포자는 다운로드 증가를 유도하기 위해 조회수가 상대적으로 많은 음란 성인동영상에 악성파일을 교묘하게 포함시켰다. 사용자가 해당 대용량 파일을 다운로드하고 실행 시 성인용 동영상파일이 별도로 생성되고 재생도 정상적으로 가능하도록 조작하여 만들었다.

■정상프로그램을 불법 해킹/변조한 피해 증가

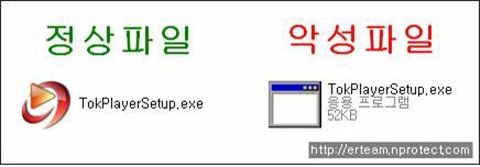

웹 사이트에서 배포되는 정상 동영상 플레이어 설치파일이나 각종 애플리케이션을 불법적으로 해킹, 변조하여 악성파일을 배포하는 행동도 포착됐다.

악성파일 자체를 정상파일처럼 보이도록 조작하는 방식이 대부분이었으나, 실제 정상 프로그램을 위변조하여 악성파일이 함께 설치되도록 하는 경우는 매우 드문 경우였다

■사회기반시설을 표적 삼는 악성파일 변종 플레임(Flame)

특정 국가의 사회기반시설(발전소, 교통 등)의 정상적인 사용을 방해하고 국가 내부 중요시설 정보를 은밀히 수집하기 위한 목적 등으로 개발된 Stuxnet, Duqu의 또 다른 변종인 ‘Flame’이라는 악성파일이 발견되었다.

해당 악성파일은 2010년 이전부터 활동한 것으로 추정되며, 컴퓨터 화면 기록, 특정대상 시스템에 대한 정보, 저장된 파일, 연락처 데이터, 컴퓨터 주변 대화내용 녹취 등 각종 기밀 정보를 탈취하도록 설계됐다.

잉카인터넷 ISARC 대응팀 문종현 팀장은 “올해 하반기에도 보안에 대한 이슈나 관심이 높아지면서 손쉽게 악성파일을 유포하기 위한 사회공학적 기법이 사용될 것”이라며 “발표되지 않은 보안취약점에 대한 제로-데이 공격을 가미한 APT 등 취약점 관련 악성파일들도 사전 대응이 어려운 탓에 기승을 부릴 것”이라고 밝혔다.

관련기사

- "나는 화이트해커다" 최고 보안인재 뽑는다2012.07.04

- 보안 장비 시장, 2년 연속 성장세2012.07.04

- 상반기 보안 결산, '개인정보 유출 여전'2012.07.04

- 7월 첫 ‘정보보호의 달’…보안행사 ‘풍성’2012.07.04

문 팀장은 또한 “개인·단체·기관·기업 담당자들이 각종 취약점을 검토해 대응매뉴얼을 수립하는 등의 준비가 필요하다”고 덧붙였다.

이 기업은 올 하반기에도 ▲사회공학적 기법과 취약점 관련 악성파일 여전히 기승 ▲발표되지 않은 보안 취약점에 대한 Zero-Day 공격을 가미한 APT 등 취약점 관련 악성파일 ▲악의적인 목적을 가진 스마트기기용 애플리케이션 등장/SNS를 매개체로 한 악성파일 유포 ▲사회적 이슈에 따른 악성파일 출현 ▲DDoS 공격 ▲유명 온라인게임 계정 탈취를 위한 특정 악성파일 유포 기법 ▲국가 기관이나 기업, 특정 인물들을 타깃으로 하는 APT 공격의 고도화될 것으로 내다봤다.