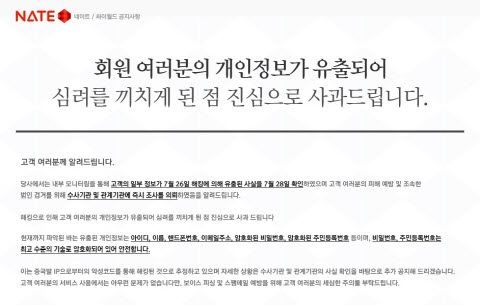

3천500만명에 달하는 개인정보 유출 사고가 발생한 네이트 해킹 사건과 관련, 주민번호·주소·전화번호 등이 외부로 공개돼 개인정보의 도용 및 스팸 피해와 같은 '2차 피해'가 우려되고 있다. 이러한 가운데 네이트·싸이월드 회원의 2차 피해 여부는 '암호화 키 값' 유출 여부에 달려 있다는 의견이 나왔다.

현재 네이트를 운영 중인 SK커뮤니케이션즈는 현재 비밀번호가 암호화돼 있기 때문에 안전하다는 입장을 고수하고 있는 상태다. 일부 언론보도에서 3초만에 비밀번호를 풀 수 있다며 보안의 허술성에 대해 지적하고 있지만 회사 측은 기술적으로 어려운 일이라고 반박했다.

이와 관련, 2일 관련업계는 데이터베이스(DB) 암호화 솔루션은 공개된 암호화 알고리즘 암호화 키 값이 없으면 간단하게 풀기 어렵다고 설명했다. 암호화를 풀기 위해서는 키 값이 있어야 하는데 이를 얻기 위해서는 천문학적인 시간을 쏟아부어야 가능하다는 것이다.

이충우 펜타시큐리티 사업기획부 이사는 “DB암호화의 알고리즘은 공개되어 있지만 지정된 암호화 키 값을 넣어야 암호화를 풀 수 있다”면서 “알고리즘이 공개됐음에도 이를 간단히 풀 수 없는 것이 수학적으로 증명된 바 있어 보안성이 높다고 말했다. 즉 공인된 암호화 알고리즘은 풀기가 쉽지 않기 때문에 해커들도 이번에 유출된 비밀번호를 활용하는 것은 어렵다는 것이다.

■관리자PC가 감염됐을 경우 '2차 피해' 심각

보안 전문가들은 네이트 해킹 사건의 경우, 2차 피해 여부는 관리자PC가 악성코드에 감염돼 암호화 키 값이 노출됐는지에 달려 있다고 설명했다.

아직은 구체적인 정황 증거는 없는 상황이지만, 만일 고객정보 관리자의 PC가 악성코드에 감염된 것이라면 충분히 2차 피해가 있을 수 있다고 분석했다. 해커가 악성코드의 모니터링 기능을 이용해 관리자 PC인 것을 확인 한 후 암호화 키 값을 탈취할 수 있다는 것이다.

관련기사

- 포털 주민번호 삭제, 하는거야 마는거야?2011.08.03

- 네이트 어떻게 뚫렸나? 전문가에 물었더니...2011.08.03

- 네이트 해킹에 대처하는 네이버-다음의 자세2011.08.03

- 네이트-싸이, 털린 개인정보 가치는?2011.08.03

또한 감염된 PC 사용자가 암호화 키 값에 접근할 수 있는 권한을 가진 경우에도 충분히 암호화 키 값이 탈취될 수 있다. 이 때문에 암호화가 돼있다고 해도 충분히 2차 피해 발생이 가능하다는 시나리오가 나온다.

익명을 요구한 업계 한 관계자는 미국 보안업체인 RSA의 알고리즘이 풀린 것은 암호화 키 값까지 유출됐기 때문인 만큼, 이번 네이트 해킹에서 키 값이 유출되지만 않았다면 SK컴즈의 주장대로 안전할 수도 있다고 설명했다.