워크맨으로 입지를 다진 거대 IT 제국, 소니는 최근 도전자들에게 밀려 점차 힘을 잃어 가고 있었다. 그러던 중 플레이스테이션(PSP) 사업으로 재기를 꿈꿀 수 있었다. 전자기기와 엔터테인먼트 산업에서 거대한 네트워크를 형성하고 부활을 노리던 소니였지만, 단 한번의 손짓에 완전히 무너지는 과정에 접어 들었다.

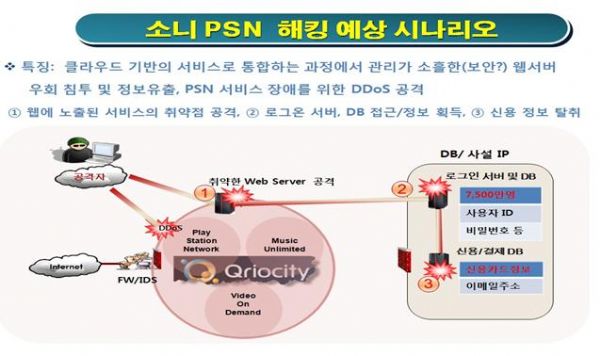

무려 7500만에 달하는 전 세계 사용자 정보와 신용카드 정보가 유출된 것이다. 이는 소니의 미래를 예측 할 수 없는 어둠으로 밀어 넣었다. 소니의 PSN(Play Station Network) 해킹 사건은 뛰어난 특정 해킹 그룹에 의해서라기 보다, 어느 누구에게도 당할 수밖에 없는 취약한 부분이 있었다. 1인당 피해 배상 금액의 한도를 100만달러(한화 약 11억원)으로 책정한 소니는, 경우에 따라 몰락할 수도 있다.

아킬레스건처럼 튼튼하고 강한 거인의 몸에도 약점은 있었다. 사소한 부분 때문에 숨통이 끊어지는 것은 지금의 기술적 보안 현실과 다르지 않다. 정문만을 철저하게 보호하고 지키는 것은 공격자들을 우회하게끔 만들고, 그 우회의 결과는 언제든 치명적인 결과를 초래함을 소니 사태를 통해 목격할 수 있다.

■위험의 시작

The register에서 언급된 소니의 해명기사를 보면 사건의 전말을 유추 할 수 있다.

Sony: 'PSN attacker exploited known vulnerability'

Sony’s Shinji Hasejima, Sony’s CIO, told Sony’s apologetic news conference that the attack was based on a “known vulnerability” in the non-specified Web application server platform used in the PSN. However, he declined to stipulate what platform/s were used or what vulnerability was exploited, on the basis that disclosure might expose other users to attack.

Hasejima conceded that Sony management had not been aware of the vulnerability that was exploited, and said it is in response to this that the company has established a new executive-level security position, that of chief information security officer, “to improve and enhance such aspects”.

The Register http://www.theregister.co.uk/2011/05/01/psn_service_restoration/

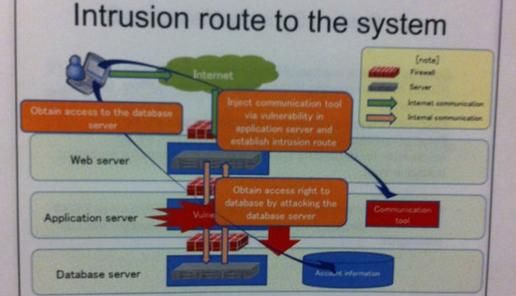

PSN과 연결된 네트워크 영역에 위치한 웹서버가 알려진 공격에 의해 권한을 획득 당했음을 알 수 있다. 일반적은 웹서비스들은 데이터베이스 서버와 연동해 정보를 웹페이지에 표시를 한다. 즉 웹서비스들은 데이터베이스와 연결 할 수 있는 권한을 가지고 있으며 만약 외부에 노출되어 서비스를 하고 있는 웹서비스가 해킹을 당한다면 이것은 데이터베이스의 정보도 반드시 외부로 유출 될 수 밖에 없다는 점을 의미한다.

소니에게 일어난 최악의 정보유출 사고는 그들의 관리영역 아래에 있는 웹서비스들 중 어쩌면 중요도가 떨어지는 서비스가 직접적인 공격을 받고, 권한을 이용해 데이터베이스의 전체 내용을 유출한 것이라고 보아야 할 것이다.

■시나리오의 재구성

PSN 영역에 대한 공격을 기반으로 간략하게 도식화한 침입 과정과 경로는 다음과 같이 예상 할 수 있다.

그림상에 나오는 1,2,3의 순서대로 되었을 것이고 동일 데이터베이스에서 연동되는 형태 였다면 2,3은 같이 묶이는 형태가 될 것이다.

외부에 노출된 서비스 영역에 존재하는 모든 웹서비스를 일정 수준이상 유지를 해야 위험성을 예방 할 수 있지만, 개편이 진행 중이거나 통합이 진행중인 상황에서 개발보다 시간이 오래 걸릴 수 있는 보안점검은 오히려 장애물이 될 뿐이다.

보안규정을 준수하고 모든 보안장비를 설치한다고 해도 문제의 근원을 제거하지 못한다면 소용이 없다. 보안진단을 꾸준히 받고 많은 비용을 들여 컨설팅을 받는다 해도 상시적인 수정과 개편이 일상화된 웹서비스에서는 안정성을 계속해서 보장 받는다는 것은 현실적으로 불가능하다.

거대기업이든 보안적인 역량이 충분한 기업이든 현재 상태에서는 안정성을 보장하기가 어렵다.

모든 외부 노출 부분에 대해 상시적인 진단과 문제점을 확인 할 수 있는 과정은 아직 출현하지 않았기 때문이며 그만큼 공격자들의 우위는 보다 높은 곳에 있다. 지켜야 할 곳은 많고 잠시의 여유와 한가로움은 치명적인 결과로 돌아오기에 지키는 자들도 힘든 과정에 돌입해 있다.

■무엇이 문제인가?

간단하게 말해서 소니의 몰락은 아주 작은 부분에서부터 시작됐으며 그 과정에 며칠이 걸리지도 않았다.

위험으로 부터 보호하기 위한 단계별 조치들은 모두 이루어졌다 해도 지켜야 할 범위의 광범위함과 끊임없는 변화(웹서비스의 개편)는 수시로 공격자들에게 기회를 준다.

아주 오래전 부터 알려진 공격이 가능한 문제들이지만 지금의 공격자들은 이미 자동화된 공격도구로 모든 범위를 호시탐탐 노리고 있다. 문제의 수정을 위해서 다양한 도구와 전문성 있는 진단 도구를 활용하여도 전체 범위를 수시로 커버하지 못하는한 문제 해결은 요원한 길이다.

모든 개발자를 교육 시키는 것도 어려우며 모든 범위를 안전하게 보호하는 것도 어렵다. 대체 무엇을 할 수 있을 것인가? 소니의 공격 사례는 현대캐피탈의 해킹 이슈와 다른점이 하나도 없다. 국내는 해외든 여기에서 안전할 기업이 있을까? 목표가 되면 거기가 끝이 된다.

아킬레스의 생존을 위해서는 온 몸의 구석구석을 일정수준 이상 유지 할 수 있는 실효적인 서비스와 이상 부분을 가장 빠르고 단기간에 확인 할 수 있도록 체계를 유지 하지 않으면 내일의 희생자는 바로 자신이 될 수 밖에 없다. 소니의 몰락을 잊지마라.

관련기사

- 소니 국내 PSN 서비스 재개, 5월내는 무리?2011.05.26

- PSN 해킹 문제 발빼던 해커그룹, 오히려 협박2011.05.26

- 한국 PSN 복구 지연…알고 보니 일본 탓?2011.05.26

- 소니 PSN 복구…한국은 언제?2011.05.26

웹서비스 보안과 관련 하여서는 http://p4ssion.com/241 컬럼을 참고하고 필요 부분에 대해서는 2008년에 작성한 Mass sql injection 대응과 현실이라는 컬럼 (http://p4ssion.com/200)의 내용을 참고 하면 무엇이 필요한지에 대해서 인지 할 수 있다.

이미 오래전 예상 되었던 것들이 현실화 된것에 지나지 않으며 국내는 물론이고 전 세계적으로 대응이 되지 않아 앞으로도 오랜기간 유사한 기사와 사례를 다수 접하게 될 것이다. 그때마다 인터넷은 위기의 상황에서 어둠 속의 파도타기를 계속하게 될 것이다.

*본 칼럼 내용은 본지 편집방향과 다를 수 있습니다.