자바 프레임워크 '아파치 스트럿츠(Apache Struts)' 구버전 환경에서 원격코드실행(RCE) 공격을 허용하는 보안취약점이 발견됐다. 이는 지난해 3월 발견돼 미국 3대 신용평가업체 '에퀴팩스(Equifax)' 가입자의 신용정보유출사고까지 야기했던 것과 별개의 새로운 취약점이다.

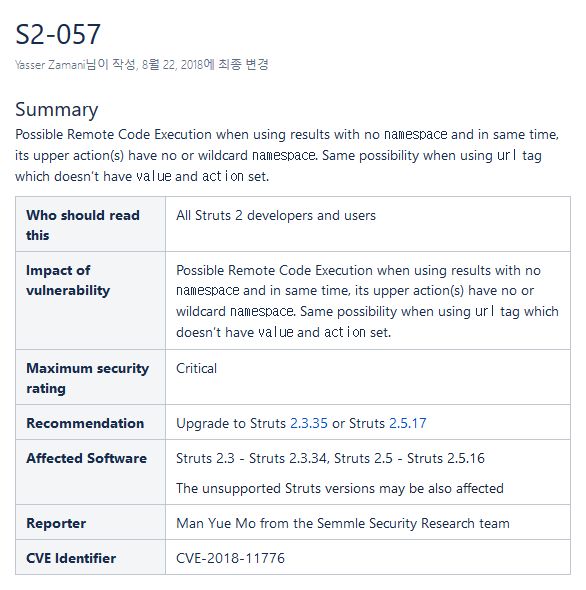

지난 22일 아파치 재단의 공식사이트에 발행된 보안권고(S2-057)에 따르면 모든 아파치 스트럿츠 2 버전대 개발자와 이용자 환경이 잠재적 RCE 공격 위험에 노출돼 있다. 위협에 노출된 환경은 스트럿츠 2.3부터 2.3.34 버전, 스트럿츠 2.5부터 2.5.16 버전까지 아우른다. 재단 측은 "지원되지 않는 스트럿츠 버전 또한 영향을 받을 수 있다"면서 "스트럿츠 2.3.35 또는 2.5.17 버전으로 업그레이드하라"고 권고했다.

새로 발견된 보안취약점의 공통취약점공개항목(CVE) 번호는 CVE-2018-11776이다. 이 취약점은 잠재적 RCE 공격으로 이어질 수 있는 '오픈그래프내비게이션언어(OGNL)' 표현식을 허용한다. OGNL 표현식은 자바 프로그래밍 언어가 자체 지원하는 구문보다 간소화된 형태로 자바 객체의 속성 값을 취하거나 적용할 때 쓰인다. 공격자는 OGNL 표현식을 사용한 통합자원식별자(URI) 쿼리를 통해 취약점을 품은 스트럿츠 버전 구동 서버에 악성 HTTP 요청을 보내고 원격으로 코드를 실행할 수 있다.

27일 트렌드마이크로에 따르면 새로운 취약점은 회사측은 "포춘 100대 기업 65% 이상이 아파치 프레임워크를 사용 중임을 감안하면 (스트럿츠의) 취약점의 파급력이 클 것"이라며 "(보안 결함이 보완된 버전으로) 업데이트하지 않을 경우 피해가 우려된다"고 강조했다. 이어 "기업 웹애플리케이션 담당자와 데브옵스 담당자는 애플리케이션 설계상 안전에 만전을 기해야 하며, 보안팀은 개발운영 및 기타 IT팀이 비즈니스프로세스에 보안을 적용할 권한을 부여해야 한다"고 주장했다.

관련기사

- "북한 배후 해커그룹 안다리엘, 잠재 공격 대상 확대"2018.08.27

- "24시간만에 5천대 감염"…안드로이드폰 채굴 악성코드 확산2018.08.27

- 트렌드마이크로 "한국서 '클라우드 순풍' 타겠다"2018.08.27

- 트렌드마이크로, 서울 대치동 KT&G타워로 사무실 이전2018.08.27

한국트렌드마이크로 침해대응센터의 장성민 소장은 "국내서 아파치 스트럿츠를 사용하는 조직들의 경우 지난해 에퀴팩스의 대규모 정보유출 사고사례가 알려진 이후 관련 취약점이 패치된 버전으로 업그레이드하거나 아예 다른 환경으로 전환하는 방식으로 대응해 국외처럼 위협이 심각하진 않다"면서 "하지만 최근 구버전 스트럿츠를 구동하는 도커 컨테이너를 이용한 환경까지 공격할 수 있는 익스플로잇(취약점 공격 도구)이 등장하기도 해, 취약점이 발견된 버전을 쓰는 조직에서는 여전히 유의할 필요가 있다"고 지적했다.

지난해 3월 발견된 스트럿츠 RCE 보안취약점은 CVE-2017-5638이다. 취약점에 영향을 받는 스트럿츠 프레임워크는 2.3 버전대(2.3.5~2.3.31)와 2.5버전대(2.5~2.5.10)였다. 당시 아파치 스트럿츠 보안게시판 공지에 따르면 이 취약점은 2.3.32 및 2.5.10.1 이후 버전 업데이트로 해결됐다. 당시 취약점을 해결한 버전으로 업데이트한 조직이라해도 새로 발견된 취약점을 해결하지 못한 버전을 사용 중이라면 다시 스트럿츠 프레임워크를 업그레이드해야 한다.