암호화폐 채굴도둑이 2018년 상반기 악성코드 신흥주자였다. 한국인터넷진흥원(KISA) '악성코드 은닉사이트 탐지동향 보고서'의 유형별 악성코드 동향을 분석한 결과다.

채굴 악성코드는 암호화폐를 '도굴'한다. 채굴에 필요한 CPU, 메모리, 디스크, 네트워크 등 자원을 정당한 권한이 없는 타인이나 기업의 PC 및 서버와 IT 인프라에서 훔친다. 채굴된 암호화폐는 악성코드 제작자나 공격자가 소유한 지갑으로 전달돼 금전적 이익을 얻게 해준다.

이런 유형의 악성코드 탐지 사례가 국내서도 지속적으로 증가 추세다. 개인과 기업에겐 악성코드에 감염되는 과정부터가 일종의 사이버침해다. 암호화폐 채굴 유형 악성코드에 감염된 컴퓨터는 그에 더해 성능과 속도에 지속적인 손실을 겪는다. 피해가 2중으로 발생하는 셈이다.

■ 2017년 상·하반기 대비 2018년 상반기 악성코드 은닉사이트 탐지동향

KISA는 25일 오후 '2018년 상반기 악성코드 은닉사이트 탐지동향 보고서'를 공개했다. 악성코드 은닉사이트란, 해킹을 당해 악성코드 자체를 품었거나(유포지) 또는 그 유포 URL를 숨기고 있어(경유지) 방문자의 PC를 악성코드에 감염시킬 소지가 있는 웹사이트를 의미한다.

보고서는 침해대응단 사이버침해대응본부가 반기별로 작성 및 배포하고 있다. 주요 내용은 반기 중 국내서 탐지된 악성코드 은닉사이트, 업종별 악성코드 유포 경유지, 소프트웨어(SW)별 취약점 악용 현황, 유형별 악성코드 통계다.

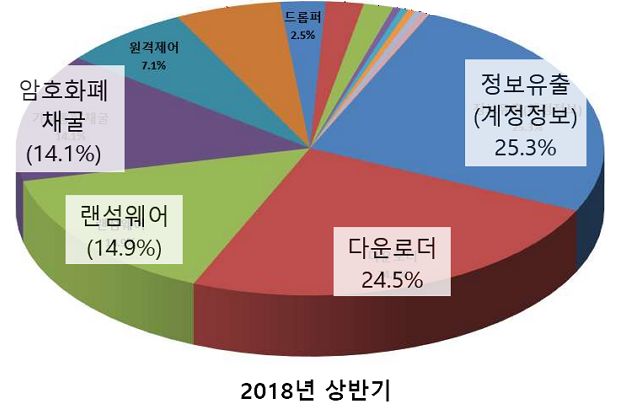

2018년 상반기 보고서의 유형별 악성코드를 보면 정보유출(31%), 다운로더(25%), 랜섬웨어(15%), 암호화폐 채굴(14%), 원격제어(7%) 순으로 많았다. 정보유출 악성코드의 비중은 계정정보 유출(25%) 유형과 기기정보 유출(6%) 유형의 비중을 합친 것이다.

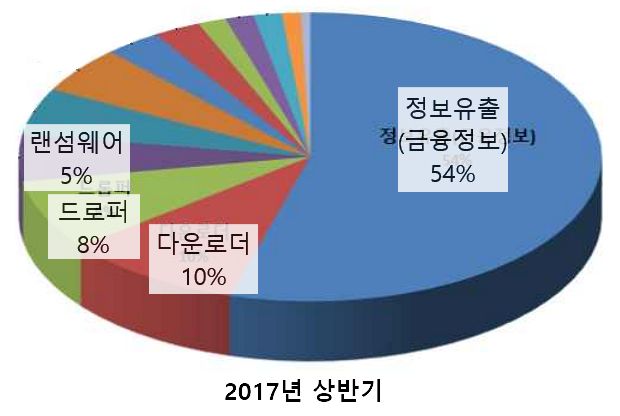

2017년 상반기엔 정보유출(59%), 다운로더(10%), 드로퍼(8%), 랜섬웨어(5%), 백도어(5%) 순으로 비중이 많았다. 정보유출 악성코드의 비중은 파밍 및 금융정보탈취(54%), 모바일기기정보유출(3%), PC정보유출(2%) 유형의 비중을 합친 것이다.

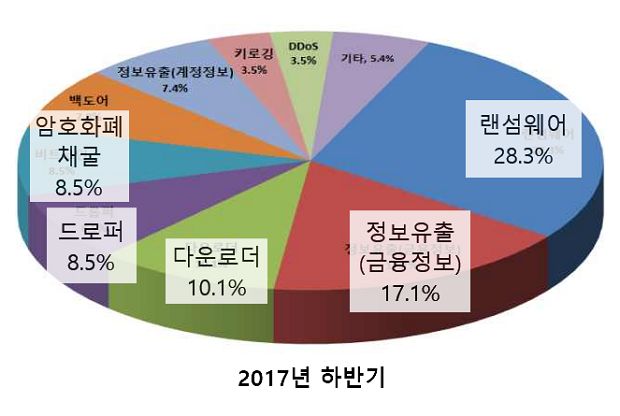

2017년 하반기엔 랜섬웨어(28%), 정보유출(24%), 다운로더(10%), 드로퍼(9%), 암호화폐 채굴(9%) 순으로 많았다. 정보유출 악성코드의 비중은 금융정보탈취(17%) 유형과 계정정보 유출(7%) 유형의 비중을 합친 것이다.

전년동기 대비 올해 차이점을 보면, 여전히 정보유출 악성코드 비중이 가장 높았지만 그 비중은 전년동기 대비 급감했다. 대신 다운로더와 랜섬웨어 유형 비중이 늘었다. 정보유출 악성코드의 세부 유형도 금융정보보다 계정정보 탈취 쪽 비중이 커지는 쪽으로 바뀌었다.

지난해 전체 흐름과 견줘 보면 올해 정보유출 악성코드 비중은 금융정보탈취 유형의 급감으로 줄었다. 다만 계정정보 유출 유형만은 증가하는 양상이다. 작년 하반기 1위로 뛰어오른 랜섬웨어 비중은 하반기 3위로 주저앉고, 같은기간 암호화폐 채굴 유형은 5위에서 4위로 상승했다.

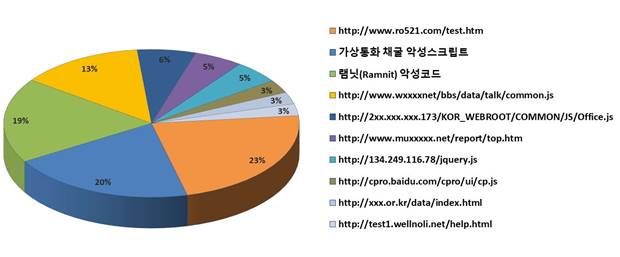

KISA 측은 보고서를 통해 "가상통화(암호화폐)를 요구하거나 채굴하는 악성코드의 유포 사례, 자바스크립트 기반의 악성 스크립트를 이용한 채굴 사례가 나타나고 있다"며 "가상통화의 가치가 상승함에 따라 다양한 채굴 스크립트 및 악성코드 유포가 지속될 전망"이라고 내다봤다.

■ "주기적 보안점검·패치, 홈페이지 웹서버 점검과 시큐어코딩 구축" 권고

2018년 상반기 보고서는 암호화폐 채굴 유형을 비롯해 주요 악성코드를 유포한 은닉사례 분석 내용도 다뤘다.

분석된 암호화폐 채굴 유형 악성코드는 PC에 설치돼, 물리적 자원을 이용해 암호화폐 '모네로'를 채굴하는 파일명 '32Kilences.exe' 악성코드였다. 감염된 시스템에 일괄실행파일(run.bat)이 실행돼 CPU 점유율 99%를 차지하는 systemgo.exe라는 프로세스로 채굴이 진행된다. 네트워크상으로는 마이닝풀 '마이너게이트'와 해시파워 장터 '나이스해시'에 접속돼 특정 정보를 확인 및 전송하는 것으로 파악됐다.

2018년 상반기 보고서에서 눈여겨볼만한 나머지 통계 항목을 요약하면 다음과 같다.

탐지된 악성코드 유포지는 580건이다. 전년동기 434건 대비 33% 늘었다. 전년도 하반기 763건에서 24% 줄었다. 경유지는 8천8건이다. 이는 전년동기 7천32건에서 14% 늘고 하반기 5천118건보다 56% 증가한 결과다. 시스템 개선으로 작년 12월 증가한 탐지건수 영향도 있다.

2018년 상반기 악성코드 경유지 탐지사례 8천여건을 URL 기준 업종별 10위권을 보면 제조(17%), 커뮤니티(16%), 서비스(13%), 쇼핑(10%), 뉴스/미디어(10%)가 상위를 차지했다. 엔터테인먼트(9%), 교육/학원(7%), 스포츠/레저(7%), 사회/문화/종교(6%), 여행(5%)이 나머지다.

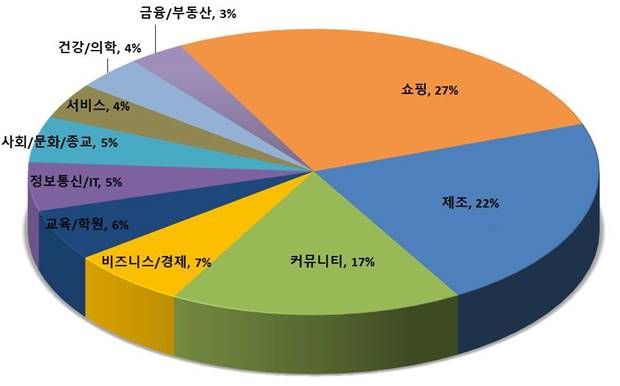

경유지 탐지사례를 도메인 기준 업종별 10위만 보면 쇼핑(27%), 제조(22%), 커뮤니티(17%) 비중이 컸다. 비즈니스/경제(7%), 교육/학원(6%), 정보통신/IT(5%), 사회/문화/종교(5%), 서비스(4%), 건강/의학(4%), 금융/부동산(3%) 비중은 상대적으로 적었다.

탐지된 악성코드 유포 사례에서 악성코드에 취약점을 악용당한 SW는 어도비플래시플레이어(36%), 자바애플릿(29%), 마이크로소프트 인터넷익스플로러(21%), MS엣지(10%), MS OLE(2%), 액티브X(2%) 순으로 많았다.

KISA 측은 보고서에 "어도비플래시플레이어, 자바 애플릿, MS IE, MS 엣지, MS OLE 취약점을 복합적으로 악용해 악성코드를 유포하는 사례가 나타나고 있다"며 "이용자가 많거나 관리가 부실한 홈페이지를 통한 악성코드 유포가 지속되고 있다"고 분석했다.

관련기사

- 아이슬란드, 암호화폐 채굴때문에 골머리2018.07.26

- "암호화폐 채굴 악성코드 피해자 작년 270만명"2018.07.26

- "와이파이 이용해 암호화폐 채굴하는 해킹 유행"2018.07.26

- 아파치 솔라 서버 1천400대, 암호화폐 채굴 악성코드에 감염2018.07.26

보고서는 개인과 기업의 악성코드 대응 조치 방안으로 보안점검 및 보안패치를 수행해 정보유출과 사이버공격 대비 보안을 강화할 것을 권고했다. SW 이용자에게는 윈도 및 SW 보안업데이트를 최신 상태로 유지하고 백신으로 감염여부를 주기적으로 점검하라고 당부했다.

또 홈페이지를 구축하고 관리하는 기업 내 개발자 및 운영자에게는 근본적으로 개발 시점부터 보안의식을 갖추고 시큐어코딩 방법론을 통해 홈페이지를 구축하라고 권고했다. 또 홈페이지를 서비스하는 웹서버가 해킹되지 않도록 주기적 점검과 패치 적용을 하라고 당부했다.