북한 배후 해커조직으로 추정되는 안다리엘(Andariel)이 새로운 한국 대상 정찰 기법을 동원해 공격을 준비 중인 것으로 파악됐다.

연구원들의 분석에 따르면 안다리엘은 과거 수년간 한국 정부 및 금융사 웹사이트에 사용되는 액티브X 모듈 취약점을 악용해 사이버 공격을 해왔다. 이젠 액티브X를 구동하는 인터넷익스플로러(IE)뿐아니라 크롬, 파이어폭스 등 환경에서 작동하는 기능으로 공격 대상을 넓혔다.

20일 트렌드마이크로는 안다리엘을 추적하고 있는 연구그룹 '이슈메이커스랩'과 협력해 "안다리엘이 국내 소프트웨어(SW) 개발업체의 액티브X(ActiveX) 및 음성변환 솔루션의 취약점을 파악하고 향후 공격을 준비하는 '정찰' 활동을 벌였음을 파악했다고 밝혔다.

트렌드마이크로에 따르면 이슈메이커스랩은 앞서 안다리엘이 지난 2017년 1월 통일·외교·안보 정책을 연구하는 민간조직 세종연구소의 웹사이트에 정찰용 악성 스크립트를 삽입했고 4월 중순엔 액티브X 제로데이 익스플레잇 공격 형태로 전환했음을 발견하기도 했다.

안다리엘은 사이버보안 업계에서 북한 배후 해커조직으로 추정되는 라자루스(Lazarus) 그룹의 하부조직이다. 이슈메이커스랩은 지난 2007년부터 올해까지 추적해 온 안다리엘 그룹의 액티브X 취약점 공격 활동과 관련 정보를 트렌드마이크로와 공유했다.

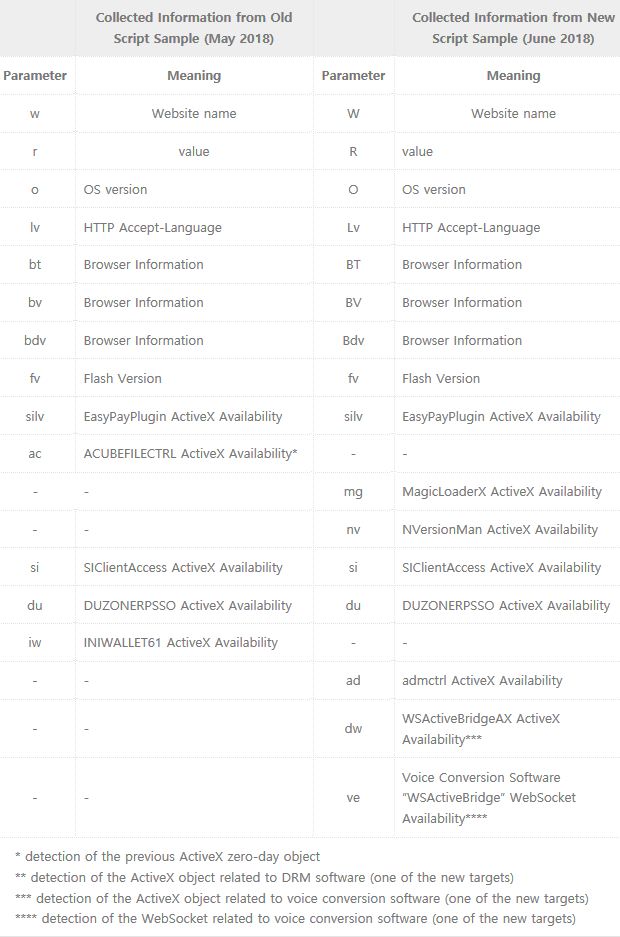

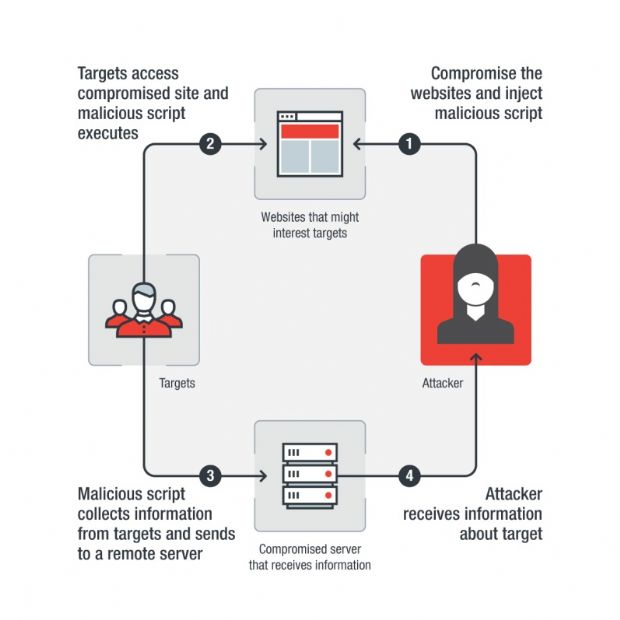

트렌드마이크로는 지난 6월 21일 안다리엘이 정찰 목적으로 변조한 한국 웹사이트 4곳에 주입된 악성 스크립트를 발견했다. 해당 스크립트가 지난 5월 확인된 '골든액스(GoldenAxe) 작전' 워터링홀 공격에 사용한 것과 유사하나, 수집하려는 정보가 기존과 달랐다고 설명했다.

이슈메이커스랩 사이먼 최 리더에 따르면 골든액스 작전은 "2007년부터 2018년 5월까지 약 12년간 한국 SW의 액티브X 취약점을 이용, 특정 웹사이트를 통해 워터링홀 공격으로 한국 기업 및 기관 조직 내부에 악성코드를 침투시킨 북한의 사이버 작전"으로 정의된다.

골든액스 작전은 이용자 IE 브라우저에서 제로데이 익스플로잇 공격에 쓰려는 액티브X 모듈(오브젝트)을 수집하는 활동을 포함했다. 안다리엘이 그 목적에 맞는 공격 대상을 찾으려는 정찰 과정의 일부였다.

트렌드마이크로는 이런 골든액스 작전의 성격을 근거로, 이번 6월 발견된 악성 스크립트의 정보수집 대상이 앞으로 진행될 워터링홀 공격의 잠재 표적일 수 있다 보고, 피해 예방 차원에서 공격이 실행되기 전에 연구결과를 공개하기로 했다. 관련 SW 개발사에 패치도 요청했다.

이슈메이커스랩 테일러 김(Taylor Kim) 연구원은 "그간 밝혀진 액티브X 모듈뿐아니라 SW 자체의 새로운 취약점을 대상으로 공격을 시도하고 있다"며 "국내 기관 웹사이트에 적용된 SW 개발업체는 꾸준한 보안 취약점 점검으로 해킹사고 위험을 낮출 필요가 있다"고 말했다.

트렌드마이크로 장성민 침해대응센터장은 "국내용 SW는 글로벌 사용자가 없어 이를 집중적으로 노리는 북한 등 타국 해커에게 취약점을 노출할 수 있다"며 "취약점이 악용당할 가능성이 높을 때 해당 개발사들의 신속한 패치가 필요하다"고 말했다.

■ 한국 웹사이트 4곳 변조해 정찰용 악성 스크립트 삽입

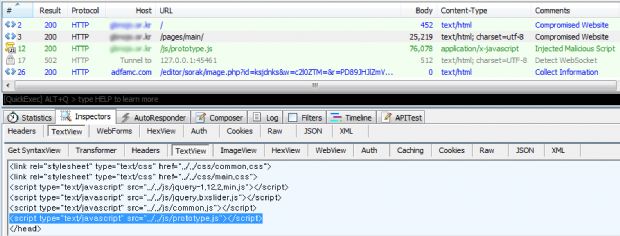

트렌드마이크로 분석에 따르면 안다리엘의 새 정찰 활동은 지난 6월 21일 한국의 비영리단체 웹사이트 1곳과 지방자치단체 관련 웹사이트 3곳을 변조해 삽입된 스크립트를 통해 드러났다. 스크립트는 방문자들의 정보를 수집하고 있었다. 이 정찰 활동은 6월 27일까지 이어졌다.

이 공격에 쓰인 코드의 난독화 방식과 구조는 과거 안다리엘이 쓴 코드 샘플과 유사했다. 스크립트 삽입 행위가 안다리엘 소행으로 추정된 근거다. 스크립트는 방문자의 브라우저 유형, 시스템 언어, 플래시플레이어 버전, 실버라이트 버전, 여러 액티브X 등 정보 수집에 사용됐다.

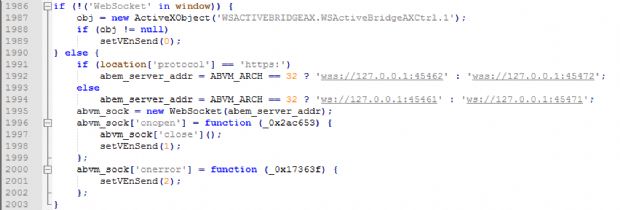

스크립트가 방문자 환경에서 정보 수집 대상으로 삼은 액티브X는 국내 문서보안업체 SW관련 모듈 'DSDOWNCTRL.DSDownCtrlCtrl.1'과 국내 음성변환 SW업체 관련 모듈 'WSACTIVEBRIDGEAX.WSActiveBridgeAXCtrl.1'이었다. 많은 한국 공공기관과 지자체가 이를 사용 중이다.

■ 새 IE용 액티브X 모듈과 크롬·파이어폭스 지원 웹소켓 기능 동작여부 추가 수집

스크립트의 확인 프로세스는 IE 브라우저의 액티브X만을 탐지했던 이전 과거 버전에 더해 크롬 및 파이어폭스와 같은 다른 브라우저에서 웹소켓(Websocket) 기능을 확인할 수 있게 만들어졌다. 웹소켓은 브라우저와 웹서버간 양방향 통신을 구현할 수 있는 표준 API다.

관련기사

- 북한 배후 해커그룹 '안다리엘' 10년 추적기2018.07.20

- 평창동계올림픽 해킹, 어떻게 시작됐나2018.07.20

- "액티브X, 북한관련 해커 악성코드 유포수단중 하나"2018.07.20

- 국내 최초 ATM 악성코드, 북한 배후 조직 소행이었나2018.07.20

트렌드마이크로 측은 "정찰은 공격자가 효과적인 전술 결정을 돕고자 잠재 표적으로부터 정보를 수집하는 단계"라며 "(6월 발견 스크립트는) 공격자가 액티브X 모듈뿐아니라 SW 자체에도 관심이 있고, 액티브X 외의 공격 벡터를 사용할 수 있다는 것을 보여 준다"고 지적했다.

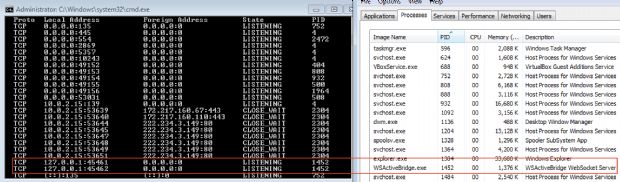

실제로 6월 발견된 스크립트는 액티브X 확인 프로세스뿐아니라 웹소켓을 로컬호스트로 연결하는 코드를 품고 있었다. 추가된 코드 기능은 음성변환SW가 사용하는 45461 또는 45462 포트로 로컬호스트에서 수신하는 웹소켓 서비스를 통해 연결될 수 있는지 감지하는 것이었다.