사용자가 써보기도 전에 안드로이드 기기를 감염시킨 악성 소프트웨어(SW)가 수십가지 발견됐다. 주로 삼성전자 갤럭시S, 갤럭시노트 시리즈였다. 레노버, 샤오미, 오포, 비보, 에이수스, LG전자, ZTE에서 제조한 제품도 일부 사례로 포함됐다.

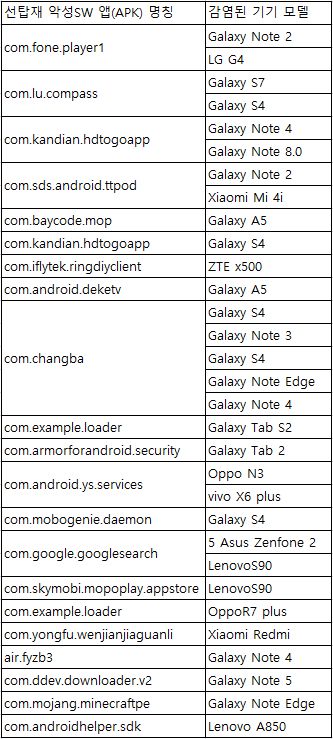

보안업체 체크포인트는 지난 10일 공식블로그를 통해 공급망(supply chain)에서 악성SW에 감염된 주요 안드로이드 모바일 기기 30여종과 이를 감염시킨 악성SW 설치파일(APK) 20여종의 명칭을 게재했다.

이를 인용한 외신 보도에 따르면, 체크포인트가 감염 발견 사례로 게재한 제조사별 기기 모델 전체가 악성SW에 감염됐다는 얘기가 아니다. 수십개 모델의 공통점은 2개 공급망 관련 업체로 수렴했다. 다만 체크포인트 측은 이 2개 업체 이름을 밝히지 않았다. 하나는 대형 통신사(large telecommunications company)였고, 다른 하나는 다국적 IT업체(multinational technology company)라고만 언급됐다.

[☞원문: Preinstalled Malware Targeting Mobile Users]

체크포인트 리서치팀 설명에 따르면 안드로이드 기기가 악성SW에 감염된 사례 자체는 흔한 일이지만, 감염 경로가 이례적이었다. 사용자가 기기에 뭘 내려받아서 감염된 게 아니라, 이미 악성SW가 감염된 채 출고된 기기를 전달받았다. 제조사가 기기에 시스템 애플리케이션(이하 '앱') 설치를 마친 뒤, 사용자가 기기를 최초로 수령하기 전, 이 사이에 악성SW 설치가 발생했다는 얘기다.

제조사가 기기에 탑재하는 공식 롬(ROM)에는 문제가 없었다. 기기를 감염시킨 악성SW는 공급망을 거치면서 섞여들어간 것으로 파악됐다. 악성SW 가운데 6종은 특수 시스템권한을 사용해 기기 롬에 추가됐다. 즉 악성SW를 사용자가 지울 수 없고 공장초기화(re-flashed)돼야 했다.

발견한 악성SW는 모두 안드로이드 앱 패키지 파일(APK) 형식이었다. 예시된 하나는 6개 기기에서 com.google.googlesearch라는 이름의 APK 파일로 발견된 악성광고네트워크(adnet)였다. 또 하나는 com.androidhelper.sdk라는 이름의 APK 파일로 발견된 로키(Loki)였다.

로키도 악성광고네트워크의 일종이다. 이는 사용자에게 해로운 동작을 자체 수행하기 위한 기능을 모두 갖췄다. 수익을 내기 위한 불법적인 광고를 표시한다. 기기 관련 정보를 탈취한다. 동시에 시스템에 모든 기기 제어 권한을 얻기 위한 설치 동작을 스스로 수행한다.

체크포인트 리서치팀 분석에 따르면 선탑재된(pre-installed) 채 발견된 악성SW는 이런 악성광고네트워크 또는 정보탈취자(info-stealers)였다. 여기엔 '슬로커(Slocker)'라는 모바일 랜섬웨어도 껴 있었다. 슬로커는 기기 파일을 암호화하고 복호화 키 대가를 요구하는 악성SW다.

체크포인트는 감염 기기로 지목된 38종 가운데 31종 목록을 공개했다. 공개된 항목 중 삼성 제품이 20종으로 3분의 1가까운 비중을 차지했다. 나머지는 레노버 3종, 샤오미 2종, 오포 2종, 그리고 비보, 에이수스, LG, ZTE 제품 각 1종이었다.

리서치팀은 이렇게 공급망을 통해 감염된 악성SW의 해악을 다음과 같이 지적했다.

"보안 상식상 사용자는 일반적으로 위험한 웹사이트 방문을 피하고 공식 장터와 믿을만한 앱스토어에서만 앱을 내려받아야 한다. 하지만 이런 가이드라인을 따르는 것만으로는 사용자가 자기 보안을 충분히 확보할 수 없다. 선탑재 맬웨어는 신중한 사용자들의 보안조차 침해한다. 더욱이 이미 맬웨어를 품은 기기를 받은 사용자는 기기의 맬웨어 설치같은 동작이 발생해도 어떤 변화도 알아차릴 수 없다.

선탑재 맬웨어의 발견은 모바일 보안 관련 이슈에 경종을 울린다. 사용자는 그들이 알지 못한 채 백도어를 품거나 루팅된 기기를 받을 수 있다. 이들이 일반적이고 선탑재된 맬웨어로부터 자기를 보호하려면 기기의 어떤 동작이든 식별하고 차단할 수 있는 강화된 보안 도구를 갖춰야 한다."

지난 11일 이를 인용한 IT미디어 아스테크니카 보도에 따르면, 체크포인트가 게재한 안드로이드 모바일 기기 제품의 모델명에 해당하는 모든 제품이 체크포인트의 '선탑재 맬웨어' 감염 사례에 해당한다는 것은 아니다. 보도는 체크포인트 측은 이름을 밝히지 않은 2개 업체에 속한 기기 38종에서 악성SW 감염 사례를 발견했다고 밝혔다.

[☞원문: Malware found preinstalled on 38 Android phones used by 2 companies]

관련기사

- 가짜 안드로이드 백신 판별법2017.03.13

- “美CIA, 악성코드로 삼성 스마트TV 감청”2017.03.13

- 구글플레이, 랜섬웨어 유포지로 전락2017.03.13

- "구글플레이 정상등록된 악성코드 400여건"2017.03.13

아스테크니카 측은 이런 사건이 처음 벌어진 일은 아니라고 지적했다. 이전에도 사용자에게 전달되기 전부터 민감한 정보를 빼돌리는 동작을 하는 선탑재 앱이 몰래 설치된 일이 있었다는 설명이다.

지난해 11월 한 연구팀을 통해 BLU가 제조한 안드로이드 기기 수십만대에 백도어가 설치됐다는 점이 발견됐고, 다른 연구팀을 통해 BLU와 다른 제조사에서 만든 안드로이드 기기 300만개 이상이 여러 종류 백도어를 품고 있었다는 점도 알려졌다. 전자 사례에서 백도어는 존재가 알려지지 않았고, 후자 사례에서 백도어는 정상적인 OTA 업데이트로 전달될 수 있었다.