미국에서 일부 백신과 보안장비가 오히려 HTTPS 보안 효과를 떨어뜨린다는 연구 결과가 나왔다. 인터넷에 HTTPS 확산을 강조하는 구글과 모질라 측 목소리가 포함된 메시지다.

미국 지디넷은 지난달 미국 미시간대학교 컴퓨터 과학 및 공학 박사과정 학생인 자키르 두루메릭(Zakir Durumeric)의 연구 보고서 'HTTPS 가로채기(Interception)'가 보안에 미치는 영향'을 인용 보도했다.

보안을 훼손하는 보안 솔루션 공급업체 목록에 마이크로소프트(MS)를 비롯해 시스코시스템즈, 체크포인트, 포티넷 등 유명 네트워크 및 보안장비 제조사와 비트디펜더, 이셋, 카스퍼스키 등 안티바이러스 업체가 이름을 올려 불명예를 얻었다.

[원문: Google and Mozilla's message to AV and security firms: Stop trashing HTTPS]

[보고서: The Security Impact of HTTPS Interception(PDF)]

보고서는 구글, 모질라, 클라우드플레어, 그리고 미시건대, 일리노이대, 버클리대, 국제컴퓨터과학연구소(ICSI) 등 몇몇 미국 대학 소속 연구자들이 공동 수행한 연구 결과를 담았다. 그에 따르면 HTTPS 접속을 파헤치는 다수의 안티바이러스와 보안 장비 제품이 브라우저 사용자를 복호화(decryption) 공격에 노출시키는 것으로 파악됐다.

HTTPS 암호화 접속은 브라우저 사용자와 웹서버간 오간 정보를 암호화한다. 사용자나 사이트 관리자의 통신 트래픽이 중간에 가로채여도, 그 내용이 노출되지 않게 보호할 수 있다. 이는 안티바이러스 제품이나 방화벽같은 네트워크 보안 장비를 도입한 기업, 학교, 공공기관의 보안에 불리하게 작용하기도 한다. 조직의 보안 운영시 PC와 전산장비에 해로운 정보를 걸러내야 하는데, 암호화 트래픽은 안티바이러스와 방화벽에도 그 내용을 안 보여 주기 때문이다. HTTPS 암호화 접속으로 악성코드가 유입될 수도 있는 셈이다.

그래서 안티바이러스와 네트워크보안 솔루션은 자체적으로 HTTPS 접속으로 암호화한 트래픽 내용을 들여다보는 기능을 갖추고 있다. 보안솔루션이 직접 브라우저와 웹서버간의 암호화된 HTTPS 트래픽을 암호화하지 않은 상태로 풀어내 이상이 없는지 검사하고, 이후 다시 암호화를 적용해 통과시키는 식이다. 이 기능은 보안 솔루션이 HTTP 통신을 암호화하는 '전송보안계층(TLS)' 표준 규격을 활용해 구현할 수 있다. 보도에 인용된 연구 보고서가 'HTTPS 가로채기'라고 지칭한 기능이 바로 이것이다.

보고서는 바로 이 HTTPS 트래픽 암호화를 풀고 내용을 검사하는 보안솔루션의 동작 방식을 문제삼고 있다. 파악해보니 보안솔루션 개발업체들이 HTTPS 암호화 통신 시작단계를 가리키는 'TLS핸드셰이크' 절차를 표준 규격대로 처리하지 못했다. 제대로 했다면 안티바이러스와 보안장비가 사용자PC에서 시작된 TLS세션을 종료 및 복호화해 그 내용을 HTTP 평문으로 검사한 다음 다시 방문한 웹사이트 목표지점에 맞춰 새로운 TLS접속을 시작하게끔 동작해야 했다. 꽤 많은 제품이, 이렇게 하지 않는단 지적이었다.

쉽게 말해 PC에 깔린 백신 프로그램이나 회사 네트워크 영역에 설치한 보안장비가 TLS 규격을 잘못 처리해, HTTPS 트래픽 암호화 강도를 떨어뜨렸다. 보안솔루션이 암호화돼야 할 트래픽을 평문으로, 또는 보안 수준이 떨어지는 암호화 트래픽으로 내보내고 있었다는 얘기다.

이런 사례가 얼마나 있었을까. 연구자들은 크롬, 사파리, 인터넷익스플로러, 파이어폭스 브라우저에서 생성된 TLS핸드셰이크 80억건을 조사했는데 그중 파이어폭스 업데이트서버 접속 중 4%, 전자상거래 사이트 접속 중 6.2%, 클라우드플레어 접속 중 10.9% 비중이 HTTPS 가로채기를 당하는 것으로 파악했다. 가로채인 접속 중 파이어폭스의 97%, 전자상거래의 32%, 클라우드플레어의 54% 접속건의 보안 수준이 가로채이기 전보다 떨어진 것으로 나타났다.

연구자들은 보고서에 "조사 결과 HTTPS 가로채기는 놀랄만큼 확산 추세인데, 제품 수준에서 수행되는 HTTPS 가로채기는 접속의 보안성에 극히 부정적인 영향을 준다"면서 "우리는 이런 상태에 대한 불만이 기존 제품을 개선하는 동기를 부여하고, HTTPS 가로채기 동작을 안전하게 수행하도록 최근 제안된 시도를 발전시키고, 장기적인 해결책을 즉각 논의하게 유도하길 바란다"고 썼다.

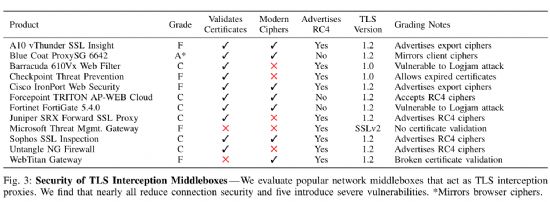

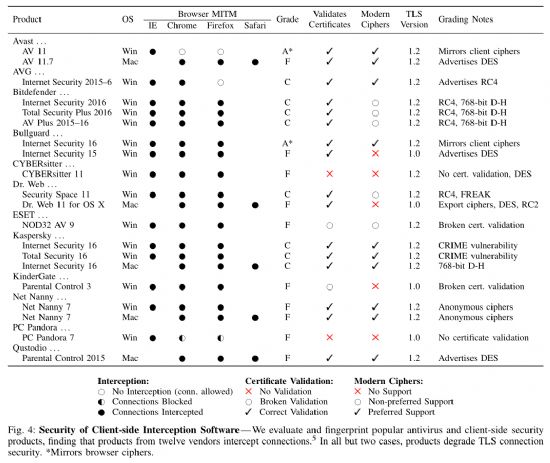

보고서에는 연구자들이 직접 수행한 네트워크장비와 안티바이러스 제품의 HTTPS 암호화 접속 관련 기능의 문제점을 파악한 테스트 결과도 담겼다. 테스트된 네트워크장비 12대 중 11대가 기본 설정 기준으로 HTTPS 접속에 필요한 인증서(certificate) 검증 절차를 잘못 처리하는 등 결함을 보였다. 안티바이러스 제품 26가지 중 24가지도 하나 이상의 보안 결함을 나타냈다.

TLS 가로채기 관련 기능을 수행하는 안티바이러스 제품 평가 결과, 어베스트 안티바이러스 11과 10 버전이 A등급에 해당하는 점수를 받았다.

나머지는 모두 C나 F 수준 점수를 기록했다. AVG, 비트디펜더, 불가드(Bullguard), 사이버시터(Cybersitter), 닥터웹(Dr Web), 이셋(ESET), G데이터(G Data), 카스퍼스키, 킨더게이트(KinderGate), 넷내니(Net Nanny), PC판도라(PC Pandora), 쿠스토디오(Qustodio) 제품이 해당했다. C등급은 비스트(BEAST), 프릭(FREAK), 로그잼(Logjam) 등 알려진 TLS 취약점을 포함한 제품에 매겨졌다. F등급을 받은 제품은 암호화 강도를 떨어뜨리거나 인증서 검증을 하지 않아 보안접속을 심각하게 망가뜨리는 사례였다.

네트워크 및 보안장비 제품 평가 결과도 비슷했다. 소수 제품만이 테스트 합격점을 받았다. 시만텍에 인수된 블루코트의 프록시SG 6642 어플라이언스만이 A등급을 받았다.

A등급을 받지 못한 제품은 A10, 바라쿠다(Barracuda), 체크포인트, 시스코, 포스포인트 웹센스(Websense), 포티넷, 주니퍼, MS, 소포스(Sophos), 언탱글(Untangle), 웹타이탄(WebTitan) 등이었다.

관련기사

- 일부 크롬 인터넷 먹통…구글 "보안장비 때문"2017.03.03

- ‘HTTPS’ 적용 공공사이트, 브라우저 차별 심하다2017.03.03

- 크롬-파이어폭스, HTTPS 아니면 경고 표시2017.03.03

- HTTPS 불편한 공공 사이트…언제 해결되나2017.03.03

연구자들은 솔루션 제조사가 안티바이러스 HTTPS 가로채기 기능 제공을 중단할 것을 촉구했다. 해당 제품이 이미 로컬파일시스템, 브라우저 메모리, HTTPS를 통해 로딩되는 콘텐츠에 접근할 수 있기 때문에, HTTPS 가로채기 동작이 불필요하다는 지적이었다.

연구자들은 HTTPS 암호화 접속 환경의 보안성을 훼손한 책임이 이런 무책임한 보안솔루션업체에 있다고 비판했다. 보고서에 "우리가 안티바이러스 제품과 기업 보안장비에서 발견한 취약점 가운데 다수가 부주의한 것"이었다며, 이는 "보안성을 키우기보단 도리어 더 나쁘게 만드는 걱정스러운 보안 제품 트렌드의 또다른 사례"라고 지적했다.