사물인터넷(IoT) 시대가 실현됨에 따라 일반 PC뿐아니라 임베디드 기기 역시 디도스(DDoS) 공격에 악용될 위험에 놓였다. 웹 서버, 라우터, 모뎀, 네트워크스토리지(NAS), CCTV 시스템, 산업용제어시스템(ICS)같은 '비PC 임베디드 장치'를 겨냥한, 소위 'IoT 악성코드'가 창궐하고 있다는 경고가 나왔다.

보안업체 시만텍은 최근 IoT 기기 보안의 허술함을 이용해 악성코드를 퍼뜨리고, 그 소유자 모르게 '좀비 네트워크' 또는 '봇넷'으로 만들어 쓰는 사이버 범죄 조직 활동을 조사했다. 이들은 조사 결과 사이버 공격자들은 보안이 취약한 소비자 기기를 다수 감염시켜 확보한 대역폭으로 대기업을 겨냥한 DDoS 공격으로 수익성을 추구한다고 분석했다.

[☞참조링크: IoT devices being increasingly used for DDoS attacks]

■"라즈베리파이 겨냥한 악성코드 유포 시도 증가세"

홈네트워크를 구성하기 위해 흔히 쓰이는 가정용 인터넷 공유기 등이 보안이 취약한 소비자 기기로 분류될 수 있다. 공유기에는 각종 기기의 동작을 설정, 제어하기 위한 '관리자 모드'가 있다. 일반 PC처럼 소유자만 접근할 수 있도록 관리자 모드에는 관리자 계정과 비밀번호를 지정하도록 돼 있다.

인터넷 공유기같은 장치를 구매한 사람이 계정과 비밀번호 초기값을 그대로 놔두고 쓰면 특정 공격에 취약해진다. 기기 제어권을 빼앗는 공격 기법 중에 관리자 모드에 진입할 때까지 임의의 계정과 비밀번호를 무작위로 대입하는 '브루트포스(brute-force)' 공격 방식이 있다. 이를 수행하는 악성코드는 여전히 유포되고 있다. 즉 이런 기기는 향후 디도스 공격 위한 좀비 네트워크에 동원될 위험에 놓이게 된다.

시만텍은 자신들의 조사를 통해 IoT 기기를 노린 브루트포스 공격에 빈번하게 쓰인 계정과 비밀번호 쌍을 추렸다. IoT 네트워크를 구성한 사람들에게 "이런 계정과 비밀번호만은 쓰지 말라"는 당부의 메시지다. 그 계정/비밀번호는 ▲root/admin ▲admin/root ▲DUP root/123456 ▲ubnt/12345 ▲access/ubnt ▲DUP admin/password ▲test/1234 ▲oracle/test ▲postgres/qwerty ▲pi/raspberry, 10쌍이다.

이와 관련한 시만텍의 설명을 옮겨 봤다.

"… 놀랍지 않게도, 'root'와 'admin'의 조합이 차트의 선두를 차지하는데, 이는 (사람들이 기기의) 기본 암호를 바꾸지 않는 경우가 빈번하다는 점을 시사한다. 유비쿼티(Ubiquiti) 기본 계정(ubnt/ubnt)의 빈도 역시 높게 나타났다. 앞서 임베디드 기기를 겨냥한 웜이 낡은 펌웨어를 구동하는 유비쿼티 라우터 수천대를 감염시키게 한 오래된 보안취약점이 지난 2016년 5월 보고서에 보고된 바 있다. IoT 악성코드(malware) 배후의 공격자는 여전히 패치되지 않은 유비쿼티 라우터가 얼마나 있는지 파악하고 있는 듯하다. 차트의 밑을 보면 라즈베리파이 장치의 기본 계정(pi/raspberry) 조합이 나오는데, 이는 공격자가 명확하게 이 플랫폼을 노리는 경향이 커졌음을 시사한다."

시만텍은 IoT 악성코드가 겨냥한 웹서버, 라우터, 모뎀, 네트워크스토리지(NAS), CCTV 시스템, 산업용제어시스템(ICS)과 같은 non-PC 임베디드 디바이스 기기 다수가 인터넷에 접속되지만, 운영체제(OS)와 처리능력의 제약에 따라 고급 보안 기능을 갖추지 못한 것으로 보인다고 진단했다. 공격자들은 이런 미흡한 IoT 기기 보안을 악용해 악성코드 프로그램을 만들어 IoT 기기를 가로채는데, 피해자들은 기기 감염 사실도 인지하지 못하는 경우가 많다고 지적했다.

■"여러 IoT 플랫폼으로부터 동시다발적인 공격 늘 것"

시만텍이 조사를 통해 내린 판단은 다음 4가지로 요약된다.

첫째, 2015년은 새롭게 발견된 IoT 관련 악성코드군(family)이 8가지로 증가할만큼 IoT공격이 절정이었고, 공격자는 IoT 기기를 노리기보다는 그걸 DDoS 공격 도구로 활용하는 경향이 있다는 것.

둘째, IoT 기기는 항상 네트워크에 연결돼 있는데, 사용자들은 초기 설치시 기본 설정값을 좀처럼 바꾸지 않는 경향이 있다는 것.

셋째, 공격자들이 IoT 기기를 공격할 때 주로 시도하는 계정과 비밀번호는, root와 admin 등 제품 출시 당시 설정된 기본값을 변경하지 않는 사용자들의 습관을 노렸다는 것.

관련기사

- 시만텍, 블루코트 인수 완료2016.09.26

- "'디지털 인질' 랜섬웨어, 핵심표적은 기업"2016.09.26

- "카드정보 훔치고 은행신고 막는 악성코드 주의"2016.09.26

- "대푠데, 이리 돈 보내"…재무담당자 노린 사기 기승2016.09.26

넷째, 향후 인터넷에 연결된 임베디드 기기가 많아짐에 따라 여러 IoT 플랫폼을 통한 동시다발적 공격이 더욱 자주 발생할 수 있다는 것.

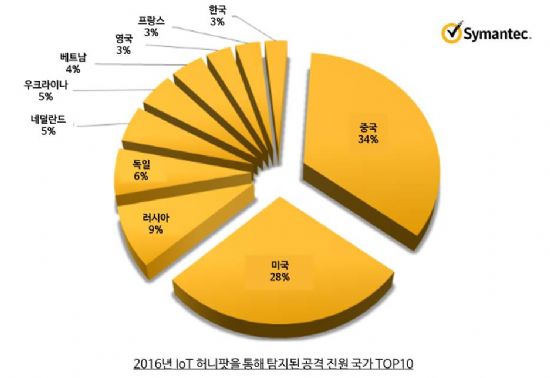

또 시만텍의 조사에 따르면 IoT 기기를 감염시키기 위한 악성코드 공격 건수 과반을 중국(34%)과 미국(28%)이 차지했다. 한국(3%)도 상위 10위권에 포함됐다. 1위부터 10위까지 나열해 보면 중국, 미국, 러시아(9%), 독일(6%), 네덜란드(5%), 우크라이나(5%), 베트남(4%), 영국(3%), 프랑스(3%), 한국(3%) 순이다. 공격을 실행한 IP주소 소재지를 기준으로 파악한 결과다. 공격자는 실제 소재지를 숨기기 위해 프록시 서버 IP 주소를 이용한다고 시만텍 측은 덧붙였다.