중국 내에서 탈옥을 시도하지 않은 아이폰도 공격당할 수 있는 신종 악성코드가 발견됐다.

아이폰 사용자들은 애플이 제공하는 보안정책을 우회해 이들이 허가 하지 않은 사설앱이나 해적판 앱을 설치하고, 설정을 마음대로 바꾸기 위해 일명 '탈옥(jail brake)'을 감행한다. 탈옥한 아이폰은 그렇지 않은 것보다 보안에 취약할 수 있어 문제가 됐으나 최근에 등장한 공격수법은 탈옥을 하지 않은 아이폰까지 공격대상이 될 수 있다는 점을 보여줬다.

팔로알토네트웍스는 자사 보안블로그를 통해 탈옥없이도 아이폰, 아이패드 등 애플 기기에 설치되는 일명 '에이스디시버(AceDeceiver)'라는 악성코드를 발견했다고 16일 밝혔다.(관련링크)

블로그에 따르면 팔로알토네트웍스 보안 연구원인 크라우드 샤오는 "에이스디시버는 애플의 디지털저작권관리(DRM) 보호 매커니즘인 '페어플레이(FairPlay)'에서 발견된 취약점을 악용해 탈옥하지 않은 iOS기기에도 악성앱을 설치할 수 있게 했다"고 설명했다.

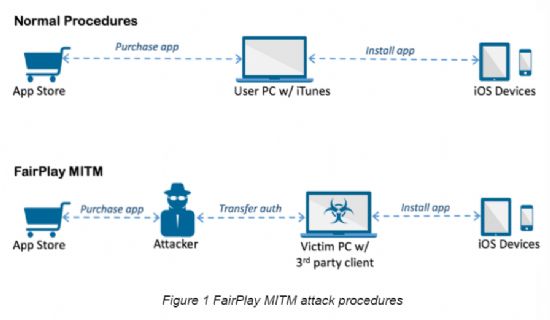

페어플레이는 애플 앱스토어에 등록된 앱을 다른 사용자들이 도용하지 못하도록 하기 위한 기술이다. 그러나 공격자들은 애플 서버와 아이폰 간 페어플레이 관련 통신내역을 가로채 다른 것으로 바꾸는 중간자(MITM) 공격 수법을 써서 악성앱을 해당 폰에 설치할 수 있게 했다.

샤오 연구원에 따르면 페어플레이를 노린 MITM 공격은 공격자들이 먼저 애플 앱스토어로부터 앱을 구매한 뒤 앱 인증과 관련 코드를 가로채 저장한다. 그 뒤 공격자들은 아이튠스 클라이언트의 행위를 시뮬레이션하는 PC용 소프트웨어를 개발했다. 이를 악용해 공격대상의 iOS기기가 마치 악성앱을 구매한 것처럼 여겨지게 한다.

팔로알토는 페어플레이를 우회하는 수법은 2013년부터 등장하기 시작했으나 주로 사설앱을 배포하는 용도로 쓰였다. 그러나 에이스디시버와 같이 악성코드를 뿌리는데 악용된 것은 처음이라고 설명했다.

에이스디시버를 설치하기 위해 공격자들은 중국 내 인기있는 iOS기기용 윈도 프로그램인 아이시헬퍼(Aisi Helper)를 악용했다. 이 프로그램은 원래 아이폰을 탈옥시키거나 시스템을 백업하고, 기기 관리나 시스템 청소 등 기능을 제공해왔다. 문제는 공격자들이 해당 프로그램을 다운로드 받아 설치하는 과정에서 페어플레이에 대한 MITM공격수법을 악용해 에이스디시버를 추가로 설치될 수 있도록 했다는 점이다.

공격자들이 조작할 수 있게 된다. 이와 함께 아이튠스를 구동하는 PC 클라이언트가 자동으로 가장 최신 악성앱을 연결된 아이폰에 설치한다.

관련기사

- iOS9.1 업데이트, 탈옥 등 49개 취약점 대응2016.03.17

- '탈옥 아이폰' 사용자 계정 22만여개 해킹2016.03.17

- 애플, iOS9에서 아이폰 탈옥 원천봉쇄한다?2016.03.17

- 아이폰·아이패드, 탈옥 안 해도 뚫린다2016.03.17

이 악성앱은 다시 공격자들이 만들어 놓은 사설 앱스토어에 연결돼 사용자의 애플ID와 비밀번호 등 접속권한을 훔쳐내는 피싱 공격을 감행한다.

다행스러운 점은 현재로서는 에이스디시버가 중국에서만 발견됐다는 점이다. 그러나 이 회사는 페어플레이에 대한 취약점을 악용한 또 다른 공격수법이 나올 수 있다고 우려했다. 팔로알토네트웍스는 해당 공격수법에 대해 2월26일에 애플에 보고했으나 아직 보안패치는 나오지 않았다.