카드결제정보를 노리는 사이버범죄조직이 백신 등으로 탐지가 어렵도록 부팅단계에서 악성코드를 실행시키는 부트킷을 악용하고 있는 것으로 나타났다.

파이어아이와 이 회사의 침해사고대응조직인 맨디언트 연구원들은 최근 이 같은 수법을 발견해 '부트래시(Bootrash)'라고 명명했다고 22일 밝혔다.

이 악성코드는 부팅영역에 설치되는 탓에 탐지나 제거가 어렵다. 맨디언트에 따르면 러시아 기반 사이버범죄조직인 'FIN1'이 부트래시를 악용해 금융회사 수익과 직결되는 데이터를 훔치고 있는 것으로 추정된다.

맨디언트는 최근 한 금융 업체에 대한 해킹사고를 조사 하던 중 FIN1이 수행한 사이버범죄활동을 감지했다. FIN1은 '네메시스(Nemesis)'라 불리는 악성코드 생태계를 통해 다수 악성파일과 악성툴 등을 공격에 악용했다.

네메시스에는 다양한 네트워크 프로토콜과 해커가 공격명령을 내리거나 훔쳐낸 정보를 저장하는 C&C서버와 통신채널을 지원하는 백도어 등이 포함돼 있다.

FIN1은 해킹툴의 변종을 생성하고 기능을 추가하는 등 지속적으로 네메시스를 업데이트했으며, 올해 초에는 정상적인 시스템의 '볼륨부트레코드(VBR)'를 변경하는 부트래시를 툴셋에 포함시켰다.

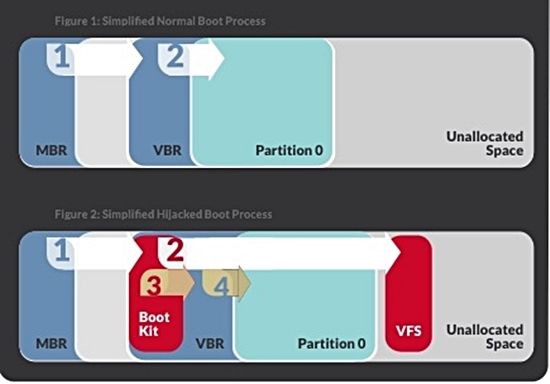

이 사이버범죄조직은 부트래시를 악용해 시스템 부팅 프로세스를 장악하고, 윈도OS의 코드 보다 네미시스의 구성 요소들을 먼저 로딩한다. 일반적인 부팅 과정에서 마스터부트레코드(MBR)는 OS에 대한 코드를 불러오는 VBR을 로딩한다.

그러나 이 영역에서 부트래시 부트스트랩(bootstrap) 코드가 덮어 쓰인 VBR이 대신 로딩된다. 이 코드는 가상 파일 시스템에 저장된 네메시스 부트킷 요소를 불러와 본래의 부트 섹터를 제어한다. 이처럼 부트킷이 부팅영역을 제어한 이후 에는 탐지나 제거가 어렵게 된다.

부트래시는 또한 OS보다 먼저 실행돼는 탓에 OS에서 실행되는 무결성 검사를 우회할 수 있다. 악성코드 페이로드를 불어오기 위해 사용되는 요소들은 윈도 파일 시스템 외부에 있는 가상 파일 시스템에 저장되는 점도 백신의 탐지를 어렵게 한다. 악성코드 요소들 역시 가상 파일 시스템, 윈도 레지스크리에 저장돼 백신의 탐지에서 벗어나게 된다.

맨디언트 연구원들은 결국 원시 메모리 상에서 조사하는 방법 밖에 없다고 설명했다. 맨디언트는 부트래시를 조사하는 과정에서 원시 디스크에 대한 접근을 가능케 하는 자체 호스트 기반 기술인 '맨디언트 인텔리전트 리스폰스(MIR)'를 사용해 운영 체제 외부에 존재하는 악성코드를 발견했다.

이 툴은 파티션 시작에서부터 0xE 영역에 저장된 VBR 코드의 백업 복사본이 있는 시스템들을 신속하게 파악할 수 있도록 해 부트래시 감염 여부를 조사했다.

관련기사

- 파이어아이, 내년 국내 침해사고대응서비스 진출2015.12.22

- 오픈소스 인터넷 스캐닝툴 악용 공격 발견2015.12.22

- 한컴-파이어아이, 한컴오피스 보안 협력2015.12.22

- 애플 개발툴 노린 악성코드 변종 주의2015.12.22

또한 탐지되지 않은 부트래시 변종이 정상 VBR 코드의 백업 복사본에 저장돼 있을 경우를 대비해 다른 파티션이 시작될 때 MIR를 사용해 디스크의 여러 위치에서 무작위로 VBR 코드의 존재를 검색했다.

파이어아이 전수홍 지사장은 "OS 외부에 존재하는 악성코드가 사용되는 경우에는 기존 탐지 및 제거 방식과는 다른 방식으로 접근할 필요가 있다"며 "부트래시와 같은 부트킷 악성코드에는 맨디언트 인텔리전트 리스폰스와 같이 원시 디스크 포렌식 이미지에 접근하고 검색할 수 있는 툴이 효과적"이라고 설명했다.